H5页面制作存在众多安全威胁,包括XSS、CSRF、SQL注入和数据泄露。保障H5页面安全,必须做好基础安全措施,包括输入验证、输出转义、使用HTTPS和安全框架。此外,还需要考虑更高级的安全策略,例如身份验证和授权、安全审计和定期安全扫描,并不断学习和更新安全知识,持续改进安全策略。

很多朋友觉得H5页面开发简单,安全性自然也简单,其实不然。一个看似简单的H5页面,背后可能隐藏着许多安全风险。这篇文章,咱们就来深入探讨一下H5页面制作的安全性,以及如何构建一个安全可靠的H5应用。读完之后,你就能更好地理解H5安全,写出更安全的代码。

H5安全风险,比你想象的更复杂

咱们先来聊聊H5页面可能面临的安全威胁。 最直接的,就是跨站脚本攻击 (XSS)。 想象一下,你的H5页面从服务器获取数据,如果服务器端没有对数据进行有效的过滤和转义,攻击者就可以注入恶意脚本,窃取用户Cookie、会话信息,甚至控制用户的浏览器。这可不是闹着玩的! 另一个常见的威胁是跨站请求伪造 (CSRF)。攻击者可以诱导用户在不知情的情况下,向你的H5页面发送恶意请求,从而执行一些非法的操作,比如修改用户信息、转账等等。 此外,还有SQL注入、数据泄露等风险,这些都需要我们认真对待。

基础安全措施,是你的第一道防线

要保证H5页面的安全性,首先要做好基础安全措施。这包括:

代码示例:一个安全的登录表单

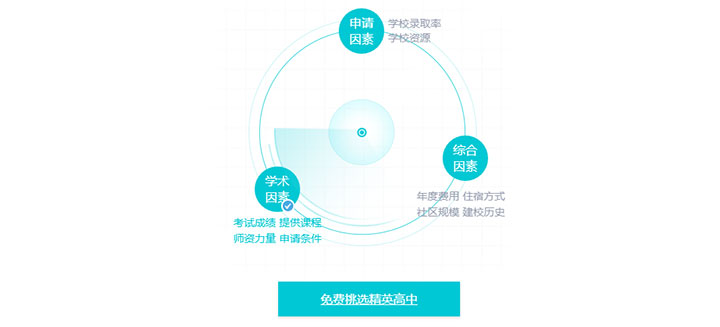

如何在众多的中学里面筛选出目标学校?别担心,360度解析选校要素,全程策划指导确保选校无忧。 这是一款带科技感的jQuery制作360度旋转雷达扫描动画特效,雷达扫描信息认证动画效果。

112

112

下面是一个简单的登录表单示例,展示了如何进行输入验证和输出转义:

// 处理登录表单提交

const loginForm = document.getElementById('loginForm');

loginForm.addEventListener('submit', (event) => {

event.preventDefault(); // 阻止默认提交行为

const username = document.getElementById('username').value;

const password = document.getElementById('password').value;

// 输入验证,检查用户名和密码是否为空

if (!username || !password) {

alert('用户名和密码不能为空');

return;

}

// 对用户名和密码进行转义,防止XSS攻击

const safeUsername = escapeHtml(username);

const safePassword = escapeHtml(password);

// 发送登录请求 (此处省略具体实现)

// ...

});

// HTML实体编码函数

function escapeHtml(unsafe) {

return unsafe

.replace(/&/g, "&")

.replace(/</g, "<")

.replace(/>/g, ">")

.replace(/"/g, """)

.replace(/'/g, "'");

}

深入思考:更高级的安全策略

除了基础安全措施,你还需要考虑更高级的安全策略,比如:

经验之谈:安全,是一个持续改进的过程

记住,安全不是一蹴而就的,而是一个持续改进的过程。 你需要不断学习新的安全知识,跟进最新的安全威胁,并及时更新你的安全策略。 不要掉以轻心,任何一个小的安全漏洞都可能造成巨大的损失。 保持警惕,才能构建一个真正安全的H5应用。

以上就是H5页面制作的安全性如何保证的详细内容,更多请关注php中文网其它相关文章!

每个人都需要一台速度更快、更稳定的 PC。随着时间的推移,垃圾文件、旧注册表数据和不必要的后台进程会占用资源并降低性能。幸运的是,许多工具可以让 Windows 保持平稳运行。

Copyright 2014-2025 https://www.php.cn/ All Rights Reserved | php.cn | 湘ICP备2023035733号