laravel安全指南:防御dns重绑定攻击

DNS重绑定是一种隐蔽的网络攻击,攻击者利用DNS欺骗绕过同源策略,访问私有网络资源。对于Laravel开发者而言,理解并防御DNS重绑定漏洞至关重要。本文将深入探讨DNS重绑定的工作机制、对Laravel应用的影响,以及有效的防御策略。我们将提供代码示例,并推荐使用免费的网站安全扫描工具来检测潜在漏洞。

什么是DNS重绑定?

DNS重绑定利用浏览器与私有网络资源之间的信任关系。攻击者通过将公共域名解析到私有IP地址,诱骗浏览器访问内部服务。成功后,攻击者可以:

DNS重绑定如何影响Laravel应用?

在Laravel应用中,DNS重绑定攻击可能导致:

逐步防御Laravel中的DNS重绑定攻击

Laravel的config('app.url')应明确定义允许的主机名。添加中间件来限制未授权域名访问:

<?php

namespace App\Http\Middleware;

use Closure;

use Illuminate\Http\Request;

class ValidateHost

{

public function handle(Request $request, Closure $next)

{

$allowedHosts = ['example.com', 'sub.example.com'];

if (!in_array($request->getHost(), $allowedHosts)) {

abort(403, 'Unauthorized domain access');

}

return $next($request);

}

}在kernel.php中注册中间件:

protected $routeMiddleware = [

'validatehost' => \App\Http\Middleware\ValidateHost::class,

];使用Laravel的验证规则来确保IP地址在预期范围内:

$request->validate([

'ip' => 'ip|not_in:192.168.0.0/16,10.0.0.0/8',

]);这将拒绝来自私有IP的请求。

在开发环境中,使用Laravel的Http::fake()模拟DNS重绑定场景:

Http::fake([

'malicious-site.com' => Http::response('Fake response', 200),

]);

$response = Http::get('http://malicious-site.com');

dd($response->body());如果检测到域名解析到内部IP,则拒绝请求。

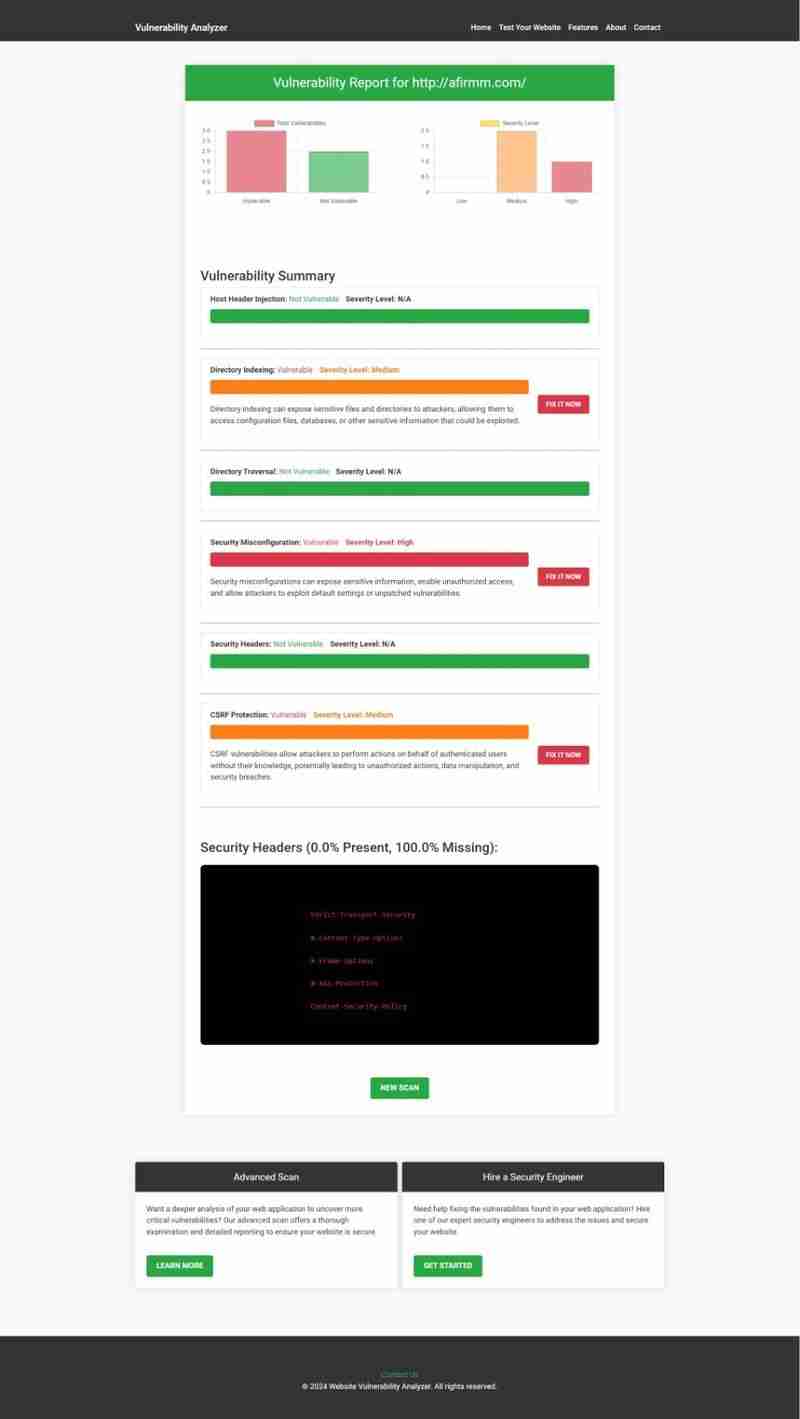

使用免费工具评估网站漏洞

在实施安全措施之前,建议使用免费的网站安全扫描工具,例如[此处插入工具链接或名称],扫描您的应用。该工具能提供详细的漏洞分析报告,包括DNS重绑定风险评估。

其他安全最佳实践

结论

忽视DNS重绑定攻击可能对您的Laravel应用造成严重威胁。通过理解攻击方式并实施上述防御措施,您可以有效保护您的应用安全。 立即使用我们的免费工具进行网站安全测试,确保您的应用免受DNS重绑定和其他漏洞的侵害。

更多网络安全见解,请访问[此处插入相关链接]。

以上就是防止DNS在Laravel中重新启动:综合指南的详细内容,更多请关注php中文网其它相关文章!

每个人都需要一台速度更快、更稳定的 PC。随着时间的推移,垃圾文件、旧注册表数据和不必要的后台进程会占用资源并降低性能。幸运的是,许多工具可以让 Windows 保持平稳运行。

Copyright 2014-2025 https://www.php.cn/ All Rights Reserved | php.cn | 湘ICP备2023035733号