命令注入是严重的服务器端安全漏洞,允许攻击者执行任意系统命令。如果 laravel 应用在处理系统命令时未妥善处理用户输入,则极易受到此类攻击。本文将深入探讨命令注入,提供代码示例,并讲解如何保护您的 laravel 应用免受此类威胁。 我们还将介绍一款免费的网站安全扫描工具,帮助您识别网站漏洞并生成可操作的安全报告。

什么是命令注入?

命令注入发生在应用程序将未经处理的用户输入直接嵌入到系统命令中时。这使得攻击者能够操控系统操作,访问敏感文件,甚至完全控制服务器。

命令注入漏洞示例

考虑一个 Laravel 应用,它接收用户提供的 IP 地址并执行 ping 命令:

// 存在漏洞的代码

if ($request->has('ip')) {

$ip = $request->input('ip');

$output = shell_exec("ping -c 4 " . $ip);

echo "$output";

}为什么这段代码存在漏洞?

shell_exec() 函数执行系统命令,由于 $ip 直接拼接,攻击者可以注入恶意命令。

示例攻击:

如果攻击者输入以下内容:

127.0.0.1 && cat /etc/passwd

则会执行 cat /etc/passwd 命令,泄露敏感系统信息。

如何防止 Laravel 命令注入?

$request->validate([

'ip' => 'required|ip'

]);这确保只接受有效的 IP 地址。

escapeshellarg() 对输入进行转义。$ip = escapeshellarg($request->input('ip'));

$output = shell_exec("ping -c 4 $ip");这确保用户输入被视为单个参数,而非命令的一部分。

shell_exec(),使用 Laravel 的 Process 组件: Laravel 的 Process 组件提供更安全的方式执行系统命令,无需直接接触用户输入。use Symfony\Component\Process\Process;

use Symfony\Component\Process\Exception\ProcessFailedException;

$ip = $request->input('ip');

$process = new Process(['ping', '-c', '4', $ip]);

$process->run();

if (!$process->isSuccessful()) {

throw new ProcessFailedException($process);

}

echo "" . $process->getOutput() . "";在 Laravel 应用中检测命令注入

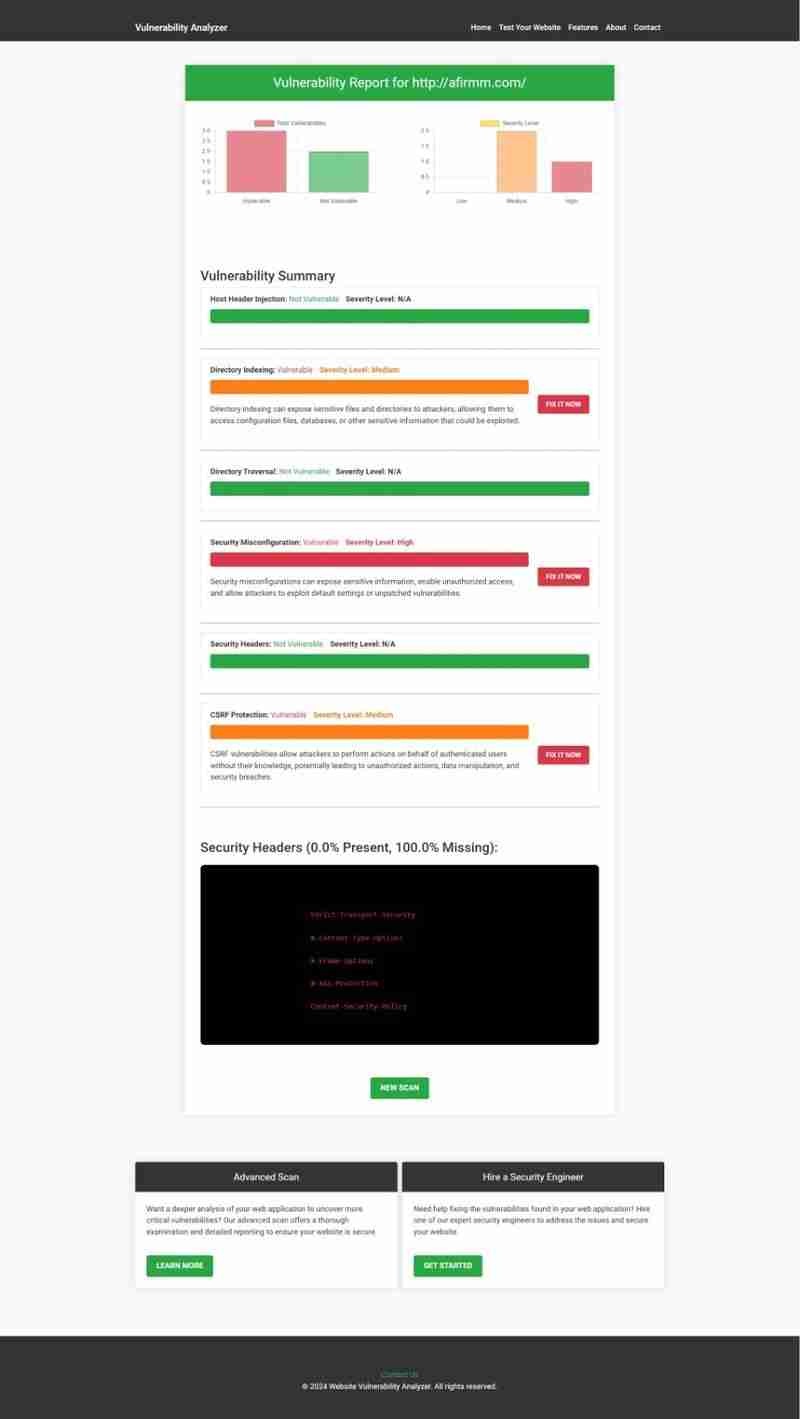

为了检查您的网站是否存在命令注入和其他安全威胁,请使用我们的免费工具进行快速的安全测试。它会提供关于潜在漏洞的详细安全报告。

结论

命令注入是严重的威胁,可能导致未授权的系统访问。Laravel 开发人员必须验证用户输入、转义 shell 命令,并使用更安全的执行方法(例如 Laravel 的 Process 组件)。 定期使用网站安全检查器测试您的 Laravel 应用,确保其安全。

您的 Laravel 应用安全吗?立即运行免费安全扫描!

以上就是Laravel注入命令:如何检测和防止它的详细内容,更多请关注php中文网其它相关文章!

每个人都需要一台速度更快、更稳定的 PC。随着时间的推移,垃圾文件、旧注册表数据和不必要的后台进程会占用资源并降低性能。幸运的是,许多工具可以让 Windows 保持平稳运行。

Copyright 2014-2025 https://www.php.cn/ All Rights Reserved | php.cn | 湘ICP备2023035733号