几周之前,网络安全公司 eclypsium 的专家披露了一个安全漏洞,该漏洞几乎影响了所有的主流硬件制造商。这一漏洞允许恶意程序在用户权限级别获取内核权限,进而能够直接操控固件及硬件。eclypsium 的团队针对多家硬件制造商与 bios 提供商进行了深入调查,涉及的品牌包括东芝、华硕、华为、英特尔等知名品牌。值得注意的是,该漏洞同样会影响到所有版本的 windows 系统,从 windows 7 到 windows 10 均无法幸免。

尽管微软表示新版 Windows Defender 能够缓解这一问题,但他们并未明确指出用户需要升级至最新的操作系统版本才能享受到此保护。对于使用旧版 Windows 的用户而言,可以通过虚拟化平台实施的代码完整性(HVCI)黑名单功能来增强部分防护能力。不过,这项功能仅限于第七代之后的英特尔处理器适用。若您的 CPU 较老,或者在较新型号的处理器上关闭了 HVCI 功能,那么您可能需要手动移除相关驱动程序。

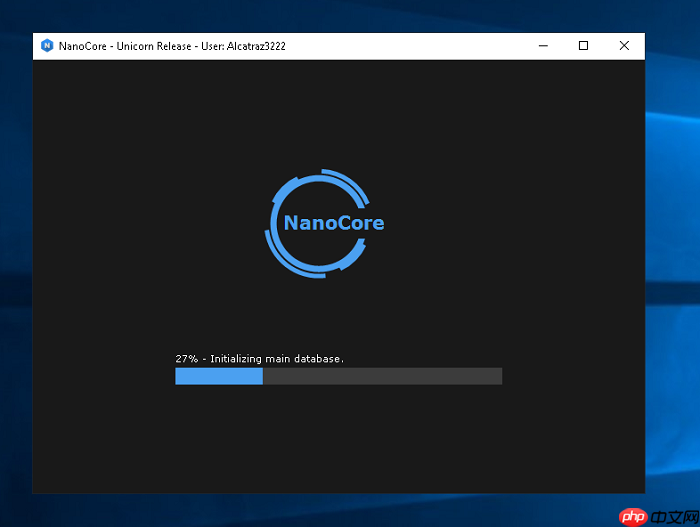

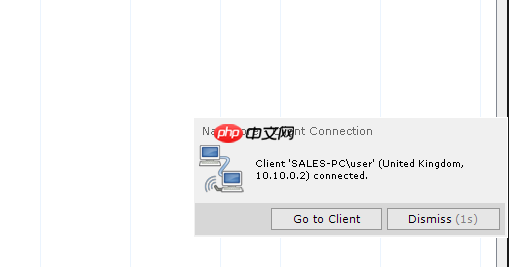

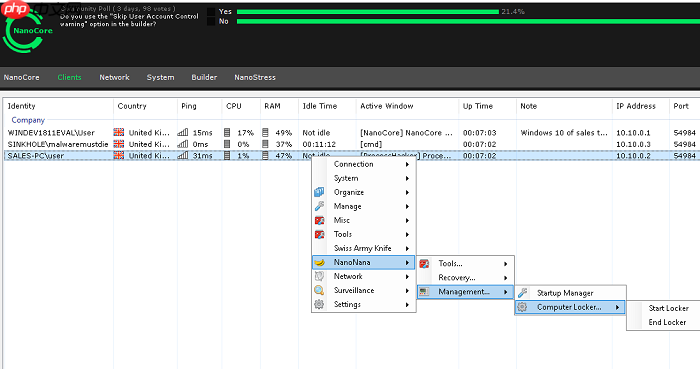

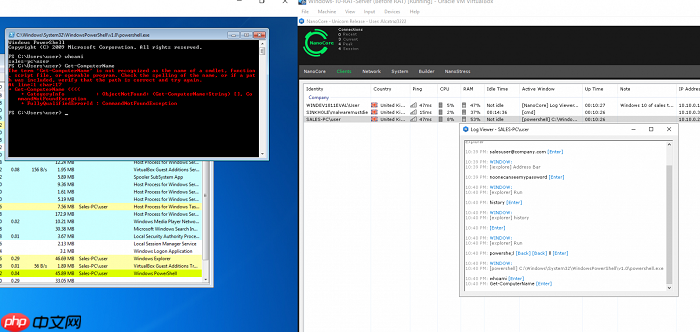

更令人担忧的是,黑客已经开始利用这一缺陷进行攻击。虽然远程访问木马(RAT)早已存在,但最近它们的功能变得更加强大且危险。例如,NanoCore RAT 曾在市场上以 25 美元的价格出售。然而,在 2014 年,其免费破解版迅速传播开来。此后,攻击者不断为其添加新模块,使其功能愈发复杂。最新消息显示,LMNTRX 实验室的研究人员发现 NanoCore RAT 再次升级,新增了利用最新漏洞的能力。

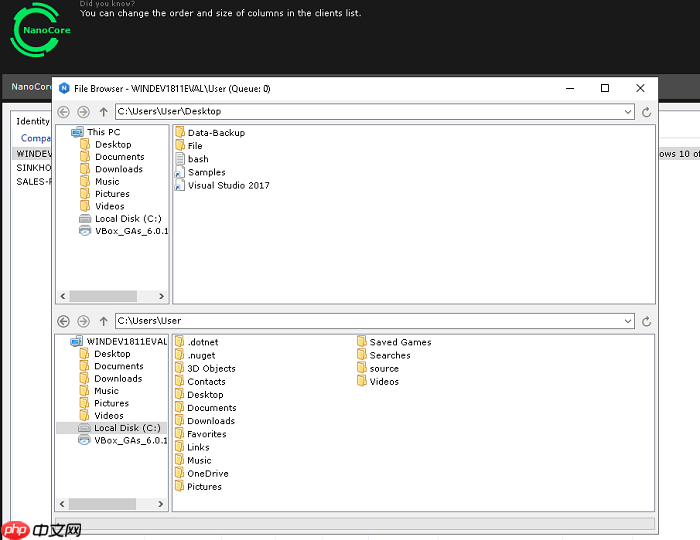

通过这款工具,黑客能够关闭或重启系统、浏览文件、访问任务管理器和注册表编辑器、控制鼠标操作、打开网页、关闭网络摄像头的指示灯,从而秘密监控受害者并录制音频视频。由于具备完整的计算机访问权限,攻击者还能部署键盘记录器窃取密码,并运用类似勒索软件的技术加密受害者的设备。

Ke361是一个开源的淘宝客系统,基于最新的ThinkPHP3.2版本开发,提供更方便、更安全的WEB应用开发体验,采用了全新的架构设计和命名空间机制, 融合了模块化、驱动化和插件化的设计理念于一体,以帮助想做淘宝客而技术水平不高的朋友。突破了传统淘宝客程序对自动采集商品收费的模式,该程序的自动 采集模块对于所有人开放,代码不加密,方便大家修改。集成淘点金组件,自动转换淘宝链接为淘宝客推广链接。

229

229

幸运的是,NanoCore RAT 已经存在多年,并且已被众多安全专家熟知。LMNTRX 团队采用三种主要方法来识别此类威胁:T1064(脚本)、T1060(注册表运行键值/启动文件夹)、以及 T1193(Spearphishing 附件)。系统管理员常用的脚本可能会触发异常行为,而注册表的变化以及启动文件夹中的新增项目也应引起警惕。此外,像 LMNTRIX 这样的网络入侵检测系统可通过分析行为而非依赖签名来识别潜在威胁。

总结来看,无论是企业还是个人用户,当前最有效的防范措施就是确保操作系统及相关软件保持最新状态(包括 Windows 驱动程序、第三方应用程序乃至 Windows Update)。同时,切勿随意下载不明来源的邮件附件或安装不可信供应商提供的第三方软件。

以上就是Windows所有版本需更新至最新版本应对NanoCore RAT安全漏洞的详细内容,更多请关注php中文网其它相关文章!

每个人都需要一台速度更快、更稳定的 PC。随着时间的推移,垃圾文件、旧注册表数据和不必要的后台进程会占用资源并降低性能。幸运的是,许多工具可以让 Windows 保持平稳运行。

Copyright 2014-2025 https://www.php.cn/ All Rights Reserved | php.cn | 湘ICP备2023035733号