要保障php应用安全,需重点防范sql注入、xss攻击、csrf攻击及文件上传风险。1. 防止sql注入:使用pdo或mysqli扩展的预处理语句,通过参数绑定方式传入用户输入,避免拼接sql字符串;2. 过滤和转义输出:使用htmlspecialchars()函数防止xss攻击,针对不同上下文采用相应过滤方式;3. 验证与保护表单提交:为每个用户生成唯一token并存储于session中,在表单隐藏字段中加入该token,提交时验证一致性以防御csrf攻击;4. 安全地处理文件上传:限制上传类型,重命名用户文件,设置上传目录不可执行权限,并建议将上传目录置于非web根目录下以提升安全性。

在开发PHP应用时,安全问题常常容易被忽视,但却是最关键的一环。很多常见的安全漏洞其实只要注意一些编码细节就能避免,比如SQL注入、XSS攻击、CSRF攻击等。下面是一些实际可用的防护方法,适用于大多数PHP项目。

SQL注入是最常见也是最危险的一种攻击方式,攻击者通过构造恶意输入绕过程序逻辑,直接操作数据库。防止这类攻击最有效的方式是使用预处理语句(Prepared Statements)。

例如:

立即学习“PHP免费学习笔记(深入)”;

$stmt = $pdo->prepare('SELECT * FROM users WHERE id = ?');

$stmt->execute([$userId]);

$user = $stmt->fetch();这样即使用户输入了恶意内容,也会被当作普通字符串处理,不会执行额外SQL命令。

XSS(跨站脚本攻击)通常发生在用户提交的内容未经处理就显示到页面上。攻击者可以插入JavaScript脚本,盗取Cookie或者执行恶意行为。

htmlspecialchars()函数进行转义。简单例子:

echo '<div>'.htmlspecialchars($userInput, ENT_QUOTES, 'UTF-8').'</div>';

如果用户输入的是 <script>alert(1)</script>,经过转义后会变成纯文本,不会被执行。

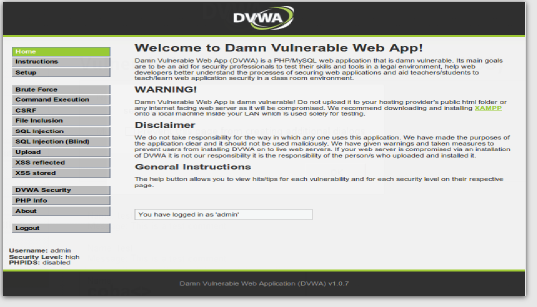

Damn Vulnerable Web App (DVWA) 是一个PHP/MySQL的Web应用程序,非常容易受到攻击。它的主要目标是成为安全专业人员在合法环境中测试自己的技能和工具的辅助工具,帮助Web开发人员更好地理解保护Web应用程序的过程,并帮助教师/学生在课堂环境中教授/学习Web应用程序安全。DVWA的目标是通过简单直接的界面练习一些最常见的Web漏洞,难度各不相同。请注意,该软件中存在已记录和未记录的漏洞。这是有意的。鼓励您尝试发现尽可能多的问题。Damn Vulnerable Web A

97

97

CSRF(跨站请求伪造)攻击是指攻击者诱导用户点击一个链接或提交一个表单,从而在用户不知情的情况下执行某些操作,比如修改密码、转账等。

实现方式大致如下:

// 生成Token并存入Session

if (empty($_SESSION['csrf_token'])) {

$_SESSION['csrf_token'] = bin2hex(random_bytes(50));

}

// 表单中:

echo '<input type="hidden" name="csrf_token" value="'.$_SESSION['csrf_token'].'">';

// 处理提交时验证

if ($_POST['csrf_token'] !== $_SESSION['csrf_token']) {

die('非法请求');

}这种方式能有效防止其他网站冒充用户发起请求。

文件上传功能如果不加限制,可能会导致服务器被上传恶意脚本,进而被远程控制。

基本做法包括:

$allowedTypes = ['image/jpeg', 'image/png'];

if (!in_array($_FILES['avatar']['type'], $allowedTypes)) {

die('不允许的文件类型');

}

// 重命名文件

$filename = uniqid().'.'.pathinfo($_FILES['avatar']['name'], PATHINFO_EXTENSION);

move_uploaded_file($_FILES['avatar']['tmp_name'], 'uploads/'.$filename);此外,上传目录最好放在非Web根目录下,或通过配置禁止脚本执行。

这些方法虽然看起来简单,但在实际开发中非常关键。很多安全问题并不是技术复杂,而是细节容易被忽略。保持良好的编码习惯,加上必要的防护措施,能大大提升PHP项目的整体安全性。

基本上就这些。

以上就是PHP中的安全防护:如何在PHP中防止常见安全漏洞的详细内容,更多请关注php中文网其它相关文章!

PHP怎么学习?PHP怎么入门?PHP在哪学?PHP怎么学才快?不用担心,这里为大家提供了PHP速学教程(入门到精通),有需要的小伙伴保存下载就能学习啦!

Copyright 2014-2025 https://www.php.cn/ All Rights Reserved | php.cn | 湘ICP备2023035733号