新型ddos攻击如http/2 rapid reset对传统防御措施有效,因为它们利用http/2协议特性耗尽服务器资源。防御策略包括:1. 限制并发连接和请求,2. 监控和检测异常流量,3. 使用http/2特性进行防御,4. 结合第三方ddos防护服务。

在讨论如何防御新型DDoS攻击如HTTP/2 Rapid Reset之前,让我们先思考一个问题:为什么这些新型攻击对传统的防御措施如此有效?HTTP/2 Rapid Reset攻击利用了HTTP/2协议的特性,通过快速发送和重置请求来耗尽服务器资源。这种攻击之所以难以防范,是因为它不依赖于传统的流量洪流,而是利用协议本身的特性进行攻击。

现在,让我们深入探讨如何利用Workerman服务来防御这种新型DDoS攻击。

在Workerman中,防御HTTP/2 Rapid Reset攻击需要从多个层面入手。首先,我们需要理解HTTP/2 Rapid Reset攻击的原理:攻击者利用HTTP/2的多路复用功能,快速发送大量请求并立即重置这些请求。这种方式可以迅速消耗服务器的资源,导致服务不可用。

为了应对这种攻击,我们可以采取以下策略:

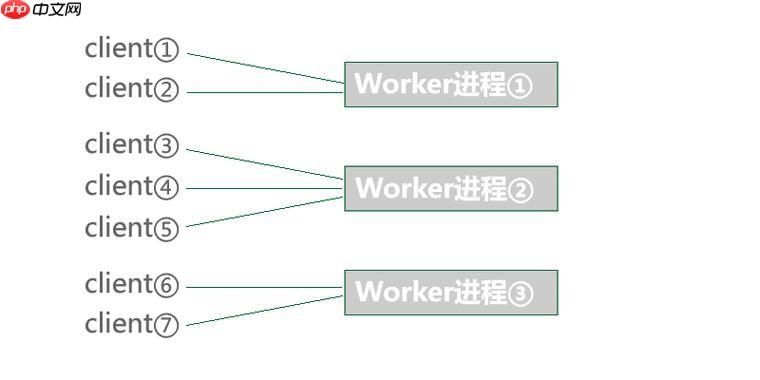

在Workerman中,我们可以设置连接和请求的限制,以防止服务器被大量请求淹没。通过限制每个客户端的并发连接数和请求频率,可以有效减少攻击对服务器的影响。

<?php

use Workerman\Worker;

$worker = new Worker('http://0.0.0.0:8080');

$worker->count = 4;

// 限制每个客户端的并发连接数

$worker->maxConnectionsPerIp = 100;

// 限制每个客户端的请求频率

$worker->maxRequestsPerMinute = 1000;

$worker->onMessage = function($connection, $data) {

// 处理请求逻辑

};

Worker::runAll();

?>这个策略的优点在于简单易行,能够快速部署。然而,需要注意的是,设置的限制可能会影响正常用户的使用体验,因此需要根据实际情况进行调整。

通过监控和检测异常流量,我们可以识别出可能的DDoS攻击行为。在Workerman中,可以使用日志分析工具或第三方监控服务来实时监控请求流量。一旦发现异常流量,可以采取相应的措施,如临时封禁IP地址或调整服务器配置。

<?php

use Workerman\Worker;

$worker = new Worker('http://0.0.0.0:8080');

$worker->count = 4;

$worker->onMessage = function($connection, $data) {

// 记录请求日志

$log = date('Y-m-d H:i:s') . ' - ' . $connection->getRemoteIp() . ' - ' . $data;

file_put_contents('access.log', $log . PHP_EOL, FILE_APPEND);

// 处理请求逻辑

};

Worker::runAll();

?>这种方法的优势在于可以实时响应攻击行为,但需要注意的是,日志分析和监控可能会增加服务器的负担,因此需要权衡监控的精度和服务器性能。

HTTP/2提供了多种特性,可以用来防御Rapid Reset攻击。例如,可以使用HTTP/2的流量控制机制来限制每个连接的带宽使用,从而防止单个连接耗尽服务器资源。

<?php

use Workerman\Worker;

$worker = new Worker('http://0.0.0.0:8080');

$worker->count = 4;

$worker->onMessage = function($connection, $data) {

// 设置流量控制

$connection->setMaxConcurrentStreams(100);

$connection->setInitialWindowSize(65535);

// 处理请求逻辑

};

Worker::runAll();

?>这种方法的优势在于利用了HTTP/2的特性,可以在协议层面进行防御。然而,需要注意的是,流量控制可能会影响正常用户的使用体验,因此需要根据实际情况进行调整。

对于大规模的DDoS攻击,单靠服务器自身的防御措施可能不足以应对。在这种情况下,可以考虑结合第三方DDoS防护服务,如Cloudflare、Akamai等。这些服务可以在网络层面进行流量过滤和清洗,有效减轻服务器的负担。

虽然这种方法需要额外的成本,但对于大规模的DDoS攻击来说,是一种有效的防御手段。

防御HTTP/2 Rapid Reset攻击需要综合考虑多个方面的策略。在Workerman中,可以通过限制并发连接和请求、监控和检测异常流量、利用HTTP/2特性进行防御,以及结合第三方DDoS防护服务来实现有效的防御。

在实际应用中,需要根据具体的业务需求和攻击情况,灵活调整防御策略。同时,定期进行安全审计和更新防御措施,也是防御DDoS攻击的重要一环。

希望这些策略和建议能帮助你在Workerman中更好地防御新型DDoS攻击。

以上就是Workerman服务如何防御新型DDoS攻击(如HTTP/2 Rapid Reset)?的详细内容,更多请关注php中文网其它相关文章!

每个人都需要一台速度更快、更稳定的 PC。随着时间的推移,垃圾文件、旧注册表数据和不必要的后台进程会占用资源并降低性能。幸运的是,许多工具可以让 Windows 保持平稳运行。

Copyright 2014-2025 https://www.php.cn/ All Rights Reserved | php.cn | 湘ICP备2023035733号