evasor是一款专为蓝队和红队研究人员设计的安全工具,旨在帮助在渗透测试任务中的后渗透阶段绕过应用程序控制策略。

Evasor本质上是一个自动化的安全审计工具,能够绕过Windows操作系统上的任何应用程序控制规则。该工具操作简便,运行速度快,能够自动生成包含任务描述、截图和缓解方案建议的分析报告。

使用Evasor需要以下环境:

研究人员可以通过以下命令克隆该项目的源码到本地:

git clone https://github.com/cyberark/Evasor.git

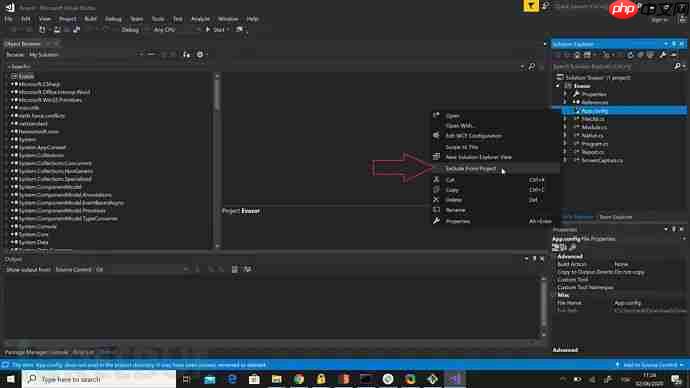

下载并编译Evasor项目源码后,需在项目目录中找到App.config文件,以验证项目的执行情况:

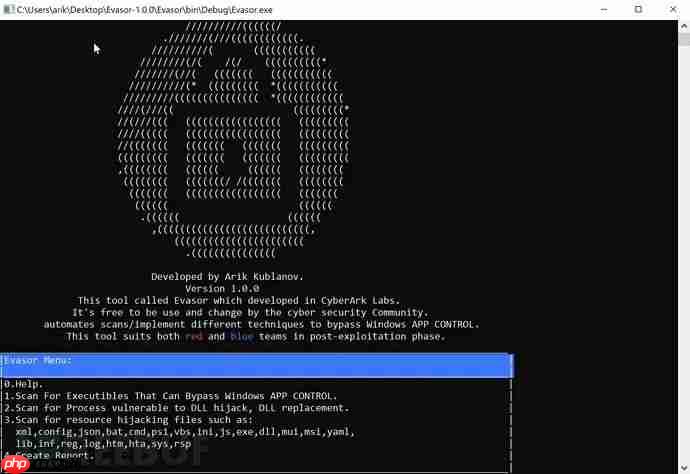

在项目的bin目录下运行Evasor.exe,并根据需求选择相应任务的数字选项:

首先,找到可用于绕过应用程序控制的可执行文件。可以通过以下两种方式实现:

接下来,定位存在DLL劫持漏洞的进程:

最后,定位潜在的可劫持资源文件:

支持的文件扩展名包括:xml、config、json、bat、cmd、ps1、vbs、ini、js、exe、dll、msi、yaml、lib、inf、reg、log、htm、hta、sys、rsp。

Evasor能够生成自动化审计Word文档报告,包含测试描述和运行截图。

项目地址:【GitHub传送门】

本项目的开发与发布遵循Apache License 2.0开源许可证协议。

以上就是如何在后渗透阶段绕过应用程序控制策略的详细内容,更多请关注php中文网其它相关文章!

每个人都需要一台速度更快、更稳定的 PC。随着时间的推移,垃圾文件、旧注册表数据和不必要的后台进程会占用资源并降低性能。幸运的是,许多工具可以让 Windows 保持平稳运行。

Copyright 2014-2025 https://www.php.cn/ All Rights Reserved | php.cn | 湘ICP备2023035733号