防范phpcms远程代码执行漏洞的核心在于建立多层次防御体系。1. 及时安装官方补丁,修复已知漏洞;2. 部署web应用防火墙(waf),拦截sql注入、xss、rce等攻击流量;3. 严格进行输入验证与输出编码,防止恶意内容注入;4. 禁用eval()、system()等高危php函数,降低执行风险;5. 限制上传目录的脚本执行权限,在nginx或apache中配置禁止执行php文件;6. 合理设置文件和目录权限,避免使用777权限,核心文件设为不可写;7. 隔离php运行环境,使用独立php-fpm进程池和open_basedir限制执行路径;8. 漏洞修复后进行安全验证,包括手动测试、漏洞扫描、渗透测试;9. 建立日志监控机制,关注异常访问和可疑请求,配置告警通知;10. 实施文件完整性监控(fim),定期检测核心文件是否被篡改,及时发现webshell或后门文件。

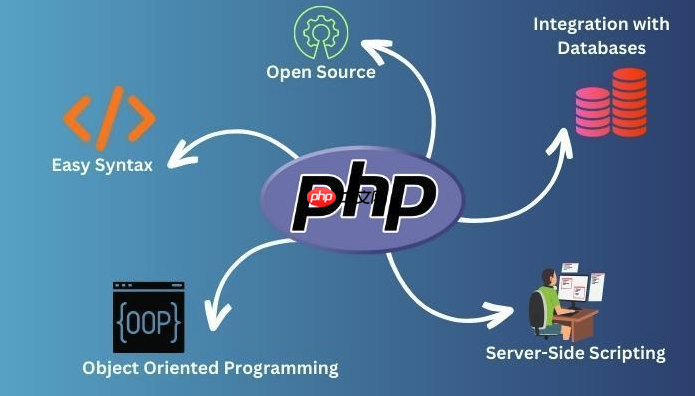

PHPCMS的远程代码执行漏洞,确实是很多运维和开发人员的心头大患。要有效防范它,核心在于建立一套多层次的纵深防御体系。这不仅仅是打个补丁那么简单,它涉及到从代码层面到服务器配置,再到日常运维监控的方方面面。简单来说,就是把能堵的口子都堵上,把能加的锁都加上。

防范PHPCMS远程代码执行漏洞,在我看来,最直接也是最根本的办法就是紧跟官方的安全更新,及时打上补丁。这听起来可能有点老生常谈,但却是最有效的“止血”措施。官方发布的补丁通常会修复已知的漏洞,不打补丁就相当于把门敞开着。除了补丁,我们还需要从输入验证、服务器配置、以及日常监控等多个维度去构建一个相对安全的运行环境。例如,对所有用户输入进行严格的过滤和验证,确保没有恶意代码或指令能够被注入并执行;利用Web应用防火墙(WAF)在网络边缘进行第一道防线拦截;再者,就是对服务器上的PHP运行环境进行安全加固,限制其执行权限,以及定期进行安全审计。这些措施叠加起来,才能真正形成一道坚固的防线,让那些潜在的攻击者无从下手。

很多人以为打完补丁就万事大吉,其实不然。补丁通常是针对已知漏洞的“亡羊补牢”,而真正的主动防御,更像是在未雨绸缪。在我处理过的一些案例中,即使打了补丁,一些巧妙的攻击手法依然可能利用配置不当或者其他未知缺陷发起攻击。

立即学习“PHP免费学习笔记(深入)”;

首先,Web应用防火墙(WAF)是必不可少的一层。WAF能在流量到达PHPCMS应用之前,就对请求进行深度检测,识别并拦截常见的攻击模式,比如SQL注入、XSS、以及RCE尝试。它就像一个智能门卫,能过滤掉大部分不怀好意的访客。选择一个规则库强大、更新及时,并且支持自定义规则的WAF非常重要,因为有些攻击可能会绕过通用规则。

其次,严格的输入验证和输出编码是代码层面的核心防御。PHPCMS作为一个内容管理系统,用户输入无处不在,从文章标题到评论内容,甚至文件上传。任何一个输入口如果没有做好验证,都可能成为RCE的突破口。我的经验是,永远不要相信任何用户输入,必须进行白名单验证,只允许符合预期的字符和格式通过。对于输出到页面的内容,也必须进行适当的编码,防止XSS等次生攻击。

再者,禁用不必要的PHP函数也是一个行之有效的策略。在php.ini中,我们可以通过disable_functions指令禁用一些高危函数,比如eval()、system()、shell_exec()、passthru()、exec()等。虽然PHPCMS自身可能需要用到一些,但大部分情况下,很多危险函数对于一个内容管理系统来说并非必需,禁用它们能大大降低RCE的风险。这就像把家里不常用的危险工具收起来,减少意外发生的可能。

服务器和文件权限的配置,往往是很多PHPCMS站点被攻破的“最后一公里”。我见过太多站点,因为文件权限设置过于宽松,导致攻击者在上传了恶意文件后,可以直接通过Web访问执行。

最关键的一点是,严格限制Web可写目录的执行权限。特别是PHPCMS的上传目录(如uploadfile),绝对不能赋予执行脚本的权限。在Nginx或Apache的配置中,可以通过配置禁止在该目录下执行PHP脚本。例如,对于Nginx,可以添加类似这样的配置:

location ~ ^/uploadfile/.*\.php$ {

deny all;

}这意味着任何尝试在/uploadfile/目录下执行PHP文件的请求都会被拒绝。Apache也有类似的配置方法。

接着是文件和目录的权限设置。通常,目录权限设置为755,文件权限设置为644就足够了。777权限是绝对要避免的,它意味着任何人都可以读、写、执行,无异于把大门敞开。对于PHPCMS的核心文件和配置,确保它们是Web用户不可写的。只有当需要升级或安装插件时,才临时赋予写入权限,操作完成后立即恢复。

此外,PHP运行环境的隔离也很重要。如果服务器上运行着多个网站,最好为PHPCMS站点配置独立的PHP-FPM进程池,并使用独立的运行用户。结合open_basedir指令,可以将PHP的执行范围限制在特定的目录内,即使攻击者成功上传并执行了恶意脚本,也无法跳出这个目录去访问其他敏感文件。这就像给每个应用程序一个独立的沙盒,即使一个沙盒被攻破,也不会影响到其他沙盒。

安全不是一劳永逸的事情,漏洞修复后,后续的验证和持续监控同样重要,甚至可以说,这是整个安全流程中不可或缺的一环。我经常强调,安全是一个动态的过程,你需要不断地去审视和调整。

首先,进行全面的安全验证。在打完补丁、调整完配置后,不能简单地认为“搞定了”。应该立即进行一系列的测试,包括但不限于:

其次,建立完善的日志监控机制。所有的Web服务器(Nginx/Apache)、PHP错误日志、WAF日志,都应该被集中管理和分析。我们需要关注异常的访问模式,比如:

eval, base64_decode, system等)的URL参数或POST数据。我个人会配置日志告警,一旦出现某些特定模式,立刻通过邮件或短信通知到负责人,争取在第一时间发现并响应潜在的攻击。

最后,实施文件完整性监控(FIM)。这是一种非常有效的手段,可以检测PHPCMS核心文件是否被篡改。我们可以定期计算关键文件的哈希值(如MD5或SHA256),并与已知正确的哈希值进行比对。如果发现任何不一致,就说明文件可能被修改,需要立即进行调查。市面上有很多FIM工具,也可以自己写脚本实现。这种方式能有效地发现后门文件或WebShell的存在,因为攻击者通常需要修改或上传文件才能维持控制。记住,安全是一个持续的博弈,只有保持警惕,才能在对抗中占据上风。

以上就是防范PHPCMS远程代码执行漏洞的技术手段的详细内容,更多请关注php中文网其它相关文章!

PHP怎么学习?PHP怎么入门?PHP在哪学?PHP怎么学才快?不用担心,这里为大家提供了PHP速学教程(入门到精通),有需要的小伙伴保存下载就能学习啦!

Copyright 2014-2025 https://www.php.cn/ All Rights Reserved | php.cn | 湘ICP备2023035733号