docker容器虚拟化1、虚拟化网络

Network Namespace 是 Linux 内核提供的一种功能,是实现网络虚拟化的关键,它能够创建多个隔离的网络空间,每个空间拥有独立的网络栈信息。无论是虚拟机还是容器,在运行时都仿佛处于独立的网络中。不同Network Namespace的资源是相互不可见的,因此它们之间无法直接通信。

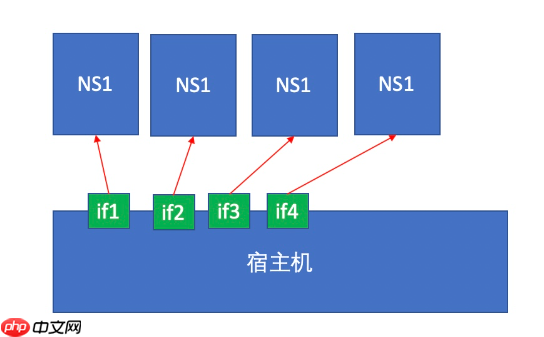

实例1

假设一台物理机有4块物理网卡,可以创建4个名称空间(NS),每个网卡设备可以单独关联到一个特定的名称空间中。

这4个网卡分别对应一个唯一的名称空间。各名称空间相互隔离,彼此不可见,因此一个设备对应一个名称空间。

这4个网卡分别对应一个唯一的名称空间。各名称空间相互隔离,彼此不可见,因此一个设备对应一个名称空间。

因为与物理网卡绑定,每个名称空间可以直接连接外网,并配置IP地址。

# 容器端网卡if5,ip

[root@localhost ~]# docker run -it --rm busybox/

# ip a

1: lo: <loopback> mtu 65536 qdisc noqueue qlen 1000

link/loopback 00:00:00:00:00:00 brd 00:00:00:00:00:00

inet 127.0.0.1/8 scope host lo

valid_lft forever preferred_lft forever

4: eth0@if5: <broadcast> mtu 1500 qdisc noqueue

link/ether 02:42:ac:11:00:02 brd ff:ff:ff:ff:ff:ff

inet 172.17.0.2/16 brd 172.17.255.255 scope global eth0

valid_lft forever preferred_lft forever

# 宿主机网卡if4,ip

[root@localhost ~]# ip a

......

5: veth2d6f8e9@if4: <broadcast> mtu 1500 qdisc noqueue master docker0 state UP group default

link/ether 1a:66:5e:d2:c1:66 brd ff:ff:ff:ff:ff:ff link-netnsid 0

inet6 fe80::1866:5eff:fed2:c166/64 scope link

valid_lft forever preferred_lft forever

# ping外网测试

[root@localhost ~]# docker run -it --rm busybox/

# ping www.baidu.com

PING www.baidu.com (182.61.200.7): 56 data bytes

64 bytes from 182.61.200.7: seq=0 ttl=127 time=22.262 ms

64 bytes from 182.61.200.7: seq=1 ttl=127 time=22.218 ms

^C--- www.baidu.com ping statistics ---

2 packets transmitted, 2 packets received, 0% packet loss

round-trip min/avg/max = 22.218/22.240/22.262 ms实例2

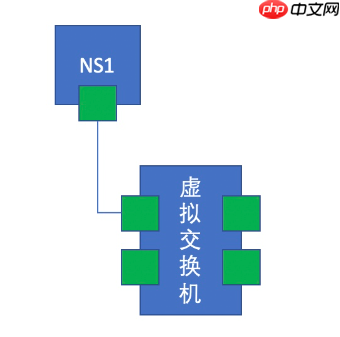

如果名称空间的数量超过物理网卡的数量,我们可以使用虚拟网卡设备,通过纯软件的方式来模拟一组设备。

Linux内核支持两种级别的设备模拟:二层设备(交换机)和三层设备(路由器)。

Linux内核模拟的二层设备的网络接口设备是成对出现的;Linux内核原生支持二层虚拟网桥设备,即用软件虚拟交换机的功能。如下图所示:

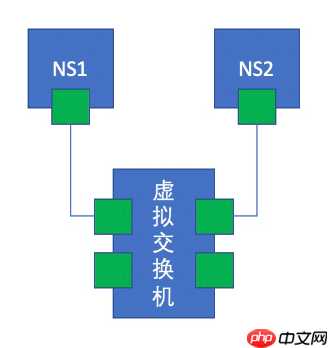

此时再创建一个名称空间,并配置相同网段,这两个名称空间可以相互通信,如下图所示:

此时再创建一个名称空间,并配置相同网段,这两个名称空间可以相互通信,如下图所示:

从网络通信的物理设备到网卡都是用纯软件的方式来实现,这种实现方式称为虚拟化网络。

从网络通信的物理设备到网卡都是用纯软件的方式来实现,这种实现方式称为虚拟化网络。

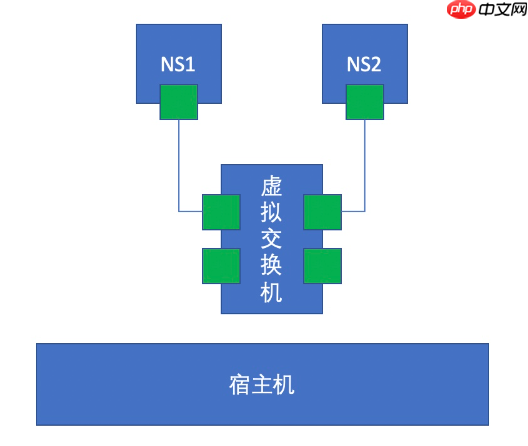

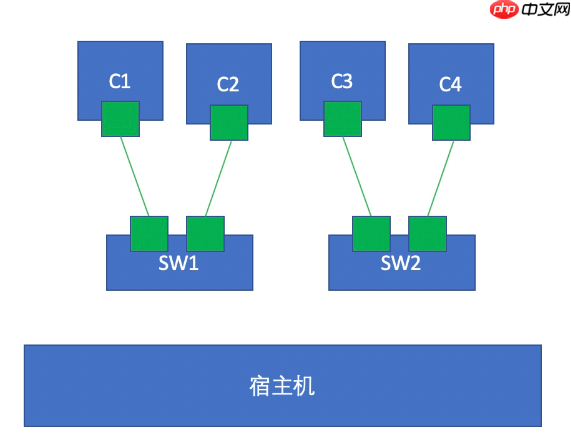

2、单节点容器间通信

如果同一台物理机上的两个容器需要通信,我们可以在该主机上建立一个虚拟交换机,然后让两个容器各自通过纯软件的方式创建一对虚拟网卡,一半在容器上,一半在虚拟交换机上,从而实现通信。如下图所示:

# 创建两个容器

[root@localhost ~]# docker ps

CONTAINER ID IMAGE COMMAND CREATED STATUS PORTS NAMES

323d804ed27e busybox "sh" 3 seconds ago Up 2 seconds bus2

2c791ac9dba2 busybox "sh" 16 seconds ago Up 16 seconds bus1

# 查看容器bus1的ip

[root@localhost ~]# docker exec -it bus1 /bin/sh

/ # ip a

1: lo: <loopback> mtu 65536 qdisc noqueue qlen 1000

link/loopback 00:00:00:00:00:00 brd 00:00:00:00:00:00

inet 127.0.0.1/8 scope host lo

valid_lft forever preferred_lft forever

6: eth0@if7: <broadcast> mtu 1500 qdisc noqueue

link/ether 02:42:ac:11:00:02 brd ff:ff:ff:ff:ff:ff

inet 172.17.0.2/16 brd 172.17.255.255 scope global eth0

valid_lft forever preferred_lft forever

# 查看容器bus2的ip

[root@localhost ~]# docker exec -it bus2 /bin/sh

/ # ip a

1: lo: <loopback> mtu 65536 qdisc noqueue qlen 1000

link/loopback 00:00:00:00:00:00 brd 00:00:00:00:00:00

inet 127.0.0.1/8 scope host lo

valid_lft forever preferred_lft forever

8: eth0@if9: <broadcast> mtu 1500 qdisc noqueue

link/ether 02:42:ac:11:00:03 brd ff:ff:ff:ff:ff:ff

inet 172.17.0.3/16 brd 172.17.255.255 scope global eth0

valid_lft forever preferred_lft forever

# 用容器bus2ping容器bus1

/ # ping 172.17.0.2

PING 172.17.0.2 (172.17.0.2): 56 data bytes

64 bytes from 172.17.0.2: seq=0 ttl=64 time=0.100 ms

64 bytes from 172.17.0.2: seq=1 ttl=64 time=0.081 ms

^C--- 172.17.0.2 ping statistics ---

2 packets transmitted, 2 packets received, 0% packet loss

round-trip min/avg/max = 0.081/0.090/0.100 ms如果容器需要跨交换机通信,该如何操作呢?

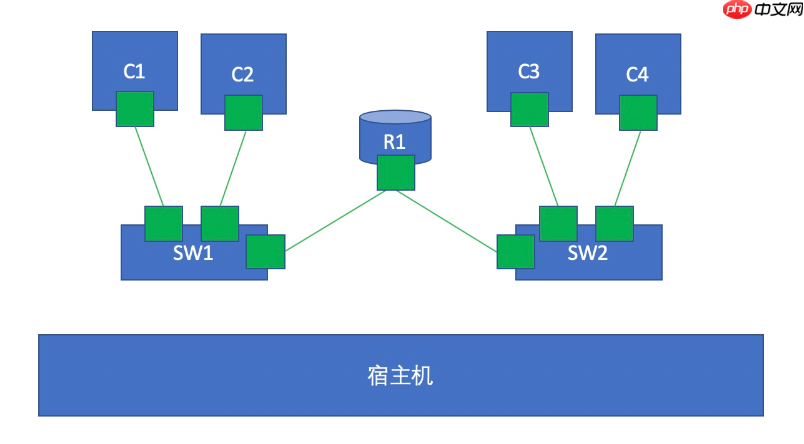

我们可以创建两个虚拟交换机,每个交换机连接不同的容器,如下图所示。如果要让C1和C3通信,可以通过名称空间创建一对网卡,一端连接SW1,另一端连接SW2,这样两个交换机就连起来了,C1和C3这两个位于不同交换机的容器就可以实现通信。

然而,如果C1和C3不在同一网络中呢?

然而,如果C1和C3不在同一网络中呢?

如果不在同一网络,我们必须通过路由转发才能使其通信,也就是在两台交换机之间添加一个路由器。Linux内核本身支持路由转发,只需启用路由转发功能即可。我们可以启动一个容器,在该容器内运行一个内核,并启用其转发功能,这样就模拟了一台路由器,通过这台路由器实现路由转发。如下图所示:

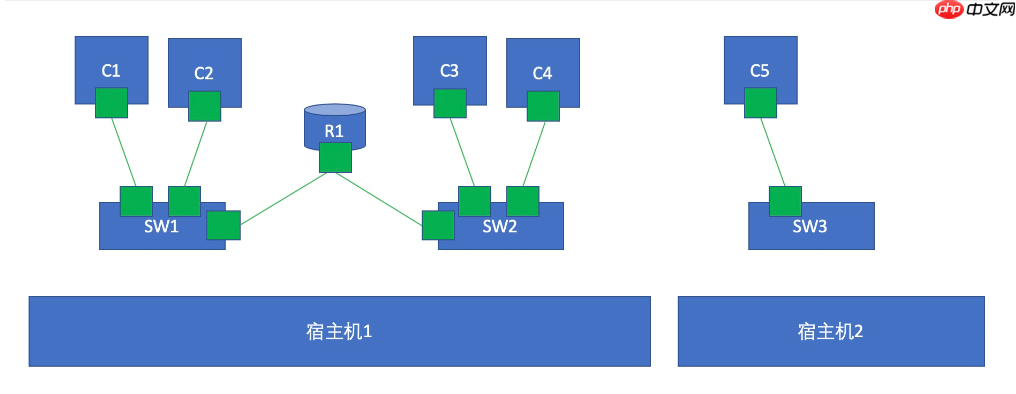

3、不同节点容器间通信

要实现c1和c5的通信,使用桥接容易产生广播风暴,因此尽量避免使用桥接方式进行通信。

要实现c1和c5的通信,使用桥接容易产生广播风暴,因此尽量避免使用桥接方式进行通信。

如果既不能使用桥接,又需要与外部实现通信,我们只能使用NAT技术。通过DNAT将容器的端口暴露到宿主机上,通过访问宿主机的端口来实现访问容器内部的目的,而在请求端我们需要做SNAT将数据包通过宿主机的真实网卡转发出去。

由于NAT转换需要两次,因此效率较低。

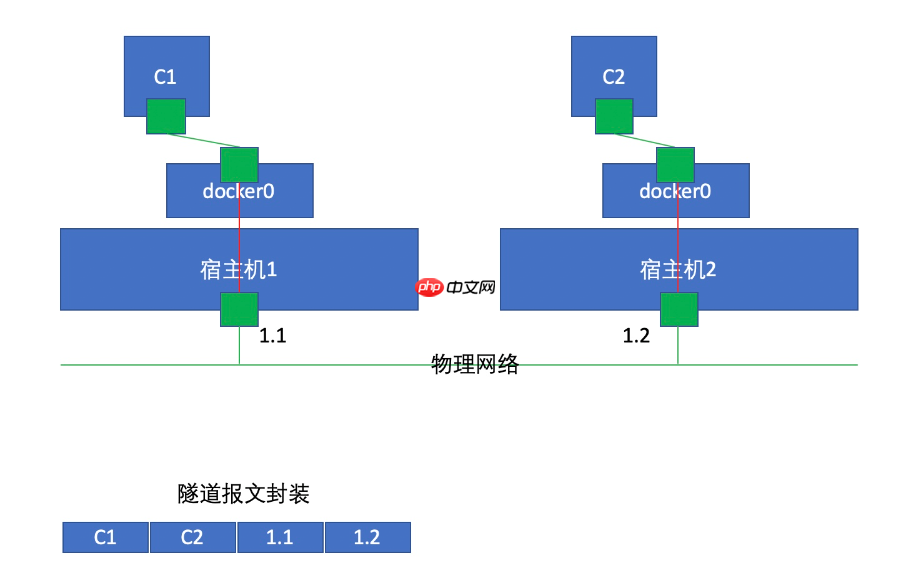

此时,我们可以采用一种称为Overlay Network(叠加网络)的技术来实现不同节点间容器的相互通信功能。

Overlay Network会将报文进行隧道转发,也就是在报文发出去之前为其添加一个IP首部,如上图中的1.1和1.2部分,这里的1.1是源,1.2是目标。当宿主机2收到报文后解封装,发现目标容器是C2,于是将包转发给C2。

Overlay Network会将报文进行隧道转发,也就是在报文发出去之前为其添加一个IP首部,如上图中的1.1和1.2部分,这里的1.1是源,1.2是目标。当宿主机2收到报文后解封装,发现目标容器是C2,于是将包转发给C2。

以上就是Docker 容器虚拟化的详细内容,更多请关注php中文网其它相关文章!

每个人都需要一台速度更快、更稳定的 PC。随着时间的推移,垃圾文件、旧注册表数据和不必要的后台进程会占用资源并降低性能。幸运的是,许多工具可以让 Windows 保持平稳运行。

Copyright 2014-2025 https://www.php.cn/ All Rights Reserved | php.cn | 湘ICP备2023035733号