bleeping computer 网站透露,9月初,magniber 勒索软件运营商设立了宣传网站,推广伪装成 windows 10 安全更新的恶意文件。一旦用户下载了包含 javascript 的恶意 zip 档案,其文件将被勒索软件加密。

惠普公司的威胁情报团队在报告中指出,Magniber 勒索软件运营商向受害者索要高达 2500 美元的赎金,以换取解密工具和文件恢复。

惠普公司的威胁情报团队在报告中指出,Magniber 勒索软件运营商向受害者索要高达 2500 美元的赎金,以换取解密工具和文件恢复。

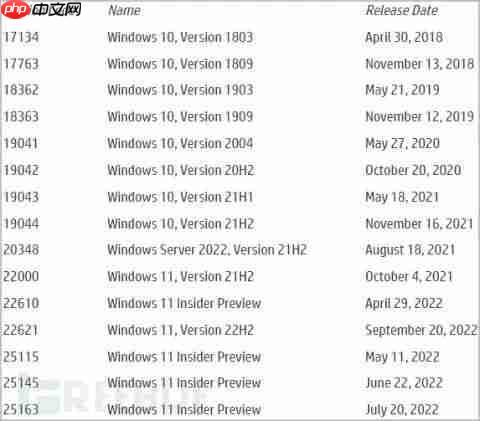

【受威胁的Windows版本】

【受威胁的Windows版本】

2022年1月,Magniber 运营商主要通过 Chrome 和 Edge 浏览器的安全更新来分发恶意的 Windows 应用程序包文件(.APPX)。

Magniber 使用了新的感染链。在过去,Magniber 主要通过 MSI 和 EXE 文件传播,最近则转向使用 JavaScript 文件。这些文件通过混淆处理,采用 "DotNetToJScript" 技术变种,在系统内存中执行 .NET 文件,从而减少被防病毒软件检测到的风险。

立即学习“Java免费学习笔记(深入)”;

.NET 文件会解码隐藏在自身包装器中的 shellcode 代码,并在终止自身之前将其注入到新进程中。

shellcode 代码通过 WMI 删除卷影副本文件,并使用 “bcdedit” 和 “wbadmin” 禁用备份和恢复功能。这样做的目的是减少受害者恢复文件的可能性,增加攻击者获得赎金的机会。

为了实现这一操作,Magniber 利用了 Windows 用户账户控制(UAC)功能的绕过机制。这种机制涉及创建允许执行特定 shell 命令的新注册表项。

在后续步骤中,将运行 “fodhelper.exe” 实用程序,以执行删除卷影副本的脚本。

【UAC绕过程序】

【UAC绕过程序】

最终,Magniber 会加密主机上的文件,并删除包含受害者恢复文件说明的赎金说明。

【Magniber 的新感染链(HP)】

【Magniber 的新感染链(HP)】

惠普的分析师观察到,尽管 Magniber 试图将加密限制在特定文件类型,但其生成的伪哈希在枚举过程中不够完美,导致哈希碰撞和“附带损害”(即非目标文件类型也被加密)。

用户可以通过定期备份文件并将备份存储在离线设备上,以防范勒索软件攻击。这样,数据可以在新安装的操作系统上恢复。请注意,在恢复数据之前,用户应确保备份未被感染。

参考文章:

以上就是Magniber勒索软件通过JavaScript文件感染Windows用户的详细内容,更多请关注php中文网其它相关文章!

每个人都需要一台速度更快、更稳定的 PC。随着时间的推移,垃圾文件、旧注册表数据和不必要的后台进程会占用资源并降低性能。幸运的是,许多工具可以让 Windows 保持平稳运行。

Copyright 2014-2025 https://www.php.cn/ All Rights Reserved | php.cn | 湘ICP备2023035733号