Python代码安全需贯穿开发全流程,涵盖安全编码、依赖管理、敏感数据保护、错误处理与持续审计。

保证Python代码的安全性,在我看来,这从来就不是一个一劳永逸的任务,而是一个需要贯穿整个开发生命周期、持续投入精力的过程。它涉及从编写代码的每一个字符开始,到管理依赖、部署环境,再到后期的监控与审计,每一个环节都需要我们带着一种“怀疑”和“防御”的心态去审视。核心在于建立一套全面的安全防护体系,不仅要修补已知漏洞,更要构建起抵御潜在威胁的能力。这要求我们开发者不仅是功能的实现者,更要成为安全风险的预判者和管理者。

解决方案

要构建一个坚固的Python应用安全防线,我们需要从多个维度着手,这并非单一技术可以解决,而是一个综合性的策略。

首先,安全编码实践是基石。这意味着我们不能仅仅满足于代码能跑起来,更要考虑它在各种异常输入下的行为。比如,对所有外部输入进行严格的验证和净化,无论是来自用户表单、API请求还是文件上传,都要假设它们是恶意的。输出数据时,也要进行适当的编码,以防止跨站脚本(XSS)等攻击。同时,遵循最小权限原则,代码只拥有完成其功能所需的最小权限,避免不必要的特权滥用。

其次,依赖管理是现代开发中不可忽视的一环。我们现在很少从零开始写所有代码,大量第三方库的引入极大地提升了开发效率,但也带来了潜在的安全风险。我们需要定期审查并更新项目中的所有依赖库,利用工具(如

safety或

Snyk)扫描已知漏洞。更重要的是,要理解依赖的传递性,即使是直接依赖没有问题,其深层依赖也可能存在漏洞。

立即学习“Python免费学习笔记(深入)”;

再者,敏感数据处理必须高度重视。硬编码的API密钥、数据库凭证等是绝对的大忌。应该使用环境变量、秘密管理服务(如HashiCorp Vault、AWS Secrets Manager)或者安全的配置文件来存储和访问这些敏感信息。在数据传输和存储过程中,也应采用加密措施,确保数据的机密性。

错误处理与日志记录也扮演着重要角色。详细的错误信息可能会泄露系统内部结构,成为攻击者的线索。因此,在生产环境中,错误信息应被捕获并记录到安全的地方,而不是直接展示给用户。日志记录则应包含足够的上下文信息,以便在发生安全事件时进行追踪和分析,但也要注意避免将敏感信息记录到日志中。

最后,持续的安全审计与测试是必不可少的。这包括代码审查、静态应用安全测试(SAST)、动态应用安全测试(DAST)以及渗透测试。这些活动能帮助我们发现那些在开发过程中可能被遗漏的安全漏洞,并及时进行修复。将安全测试融入到CI/CD流程中,可以实现更早、更频繁的发现和解决安全问题。

Python代码中常见的安全漏洞有哪些?

在Python的开发实践中,我们常常会遇到一些反复出现的安全隐患,这些问题如果处理不当,轻则影响应用稳定性,重则导致数据泄露甚至系统被完全控制。

一个非常普遍的例子是注入攻击,其中最臭名昭著的莫过于SQL注入。当开发者直接将用户输入拼接到SQL查询语句中,而不是使用参数化查询时,攻击者就可以通过构造恶意输入来改变查询逻辑,从而窃取、修改甚至删除数据库中的数据。类似地,命令注入也发生在将用户输入直接传递给操作系统命令执行函数(如

os.system、

subprocess.run)时,允许攻击者执行任意系统命令。

跨站脚本(XSS)也是Web应用中常见的威胁。如果Web应用在渲染用户提交的内容时没有进行适当的转义或净化,攻击者就可以注入恶意脚本,当其他用户访问包含这些脚本的页面时,脚本会在其浏览器上执行,可能导致会话劫持、敏感信息窃取等问题。Python的Web框架通常会提供自动转义功能(如Jinja2、Django模板),但如果开发者手动禁用了这些功能或处理了非标准输出,风险就会出现。

不安全的序列化与反序列化是另一个值得关注的点。Python的

pickle模块就是一个典型的例子。使用

pickle.loads()反序列化来自不可信源的数据,可能导致任意代码执行,因为

pickle可以序列化和反序列化任意Python对象,包括函数和类。因此,对于外部输入,应避免使用

pickle,或者至少确保输入源是完全可信的。

此外,不安全的会话管理也常常被忽视。如果会话ID没有足够随机性、容易被猜测,或者没有通过HTTPS传输,攻击者就可能劫持用户会话,冒充合法用户进行操作。会话固定攻击(Session Fixation)也是一个问题,攻击者可以预设一个会话ID,然后诱骗用户使用该ID登录,从而在用户登录后劫持会话。

最后,信息泄露也是一个广义上的安全漏洞。这可能包括在生产环境中暴露详细的错误堆栈信息、在日志中记录敏感用户数据、或者通过不安全的API接口泄露内部系统结构信息。这些看似无害的信息,往往能为攻击者提供宝贵的攻击线索。

如何安全地管理Python项目的依赖库?

管理Python项目的依赖库,在我看来,就像是管理一个庞大的供应链,你不仅要确保自己采购的原材料没问题,还得确保原材料的供应商、供应商的供应商都靠谱。这听起来有点复杂,但有几个核心策略可以大大降低风险。

首先,精确锁定依赖版本至关重要。你肯定不想在今天开发的应用,在明天部署时,因为某个依赖库更新了一个有漏洞的版本而突然变得不安全。所以,使用

pip freeze > requirements.txt或者更高级的工具如

pip-tools来生成一个精确到次版本号的

requirements.txt文件是基本操作。

pip-tools可以帮助你生成一个锁定所有直接和间接依赖版本的

requirements.txt,确保每次安装都得到完全相同的环境。对于更现代的项目,

Poetry或

PDM这样的工具提供了更强大的依赖解析和锁定功能,它们会生成一个类似

poetry.lock或

pdm.lock的文件,精确记录了所有依赖的版本和哈希值。

其次,定期更新和审计依赖是必修课。依赖库并非一成不变,它们会不断修复bug、添加功能,当然,也会发现新的安全漏洞。因此,你需要定期检查并更新你的依赖。但更新不能盲目,更新前最好查看更新日志,了解是否有重大改动或已知问题。同时,利用专业的漏洞扫描工具对你的依赖进行审计。像

safety这样的工具可以检查你的

requirements.txt文件,对照公开的漏洞数据库(如

PyUp.io),找出已知存在安全漏洞的库。更全面的服务如

Snyk或

Dependabot(GitHub集成)则能提供更深层次的分析,包括传递性依赖的漏洞,并能自动创建拉取请求来更新到安全版本。

再者,理解依赖的来源和信任链也很重要。你从哪里获取这些库?它们是否来自官方的PyPI?还是某些私有仓库?如果你的项目依赖了不那么知名的库,或者一些个人维护的库,你需要对其进行更严格的审查,甚至考虑对其代码进行简要审计。这并非要你成为每个库的专家,而是要培养一种对第三方代码的“健康怀疑”态度。

最后,隔离和沙箱化在某些极端情况下也是一个选项。如果你确实需要使用一个已知有风险但又无法替代的库,可以考虑将其运行在一个隔离的环境中,限制其访问系统资源的能力,即使发生漏洞,也能将损害降到最低。但这通常是针对非常特定的高风险场景,对于大多数日常开发来说,前述的锁定、更新和审计策略更为实用和高效。

Python Web应用如何防范常见的Web攻击?

Python Web应用在面对互联网上形形色色的攻击时,确实需要一套周密的防御策略。这不仅仅是代码层面的事情,更是一种架构和流程上的考量。

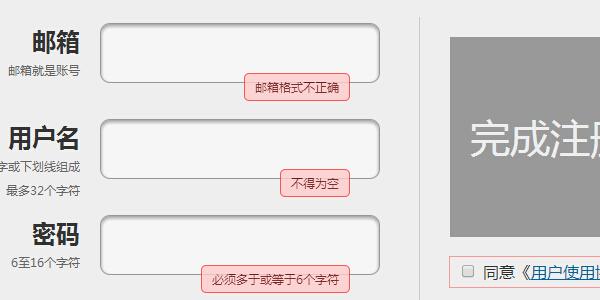

首先,输入验证与净化是防御Web攻击的第一道防线。所有来自用户的输入,无论看起来多么无害,都应该被视为潜在的恶意数据。我们不能相信任何用户提交的数据。这意味着在处理表单数据、URL参数、HTTP头甚至文件上传时,都必须进行严格的类型检查、长度限制、格式校验,并去除任何可能导致注入攻击的特殊字符。例如,使用像

Pydantic或

Flask-WTF、

Django Forms这样的库来定义数据模型和验证规则,可以大大简化这个过程,并确保验证逻辑的一致性。

其次,输出编码与上下文转义是防止跨站脚本(XSS)的关键。当你将用户输入的数据展示在Web页面上时,必须根据输出的上下文(HTML内容、HTML属性、JavaScript代码块等)进行适当的编码或转义。Python的现代Web框架,如Django和Flask(配合Jinja2),通常会默认开启自动转义功能,这能有效防止大部分XSS攻击。但如果需要手动渲染或处理非标准输出,开发者必须手动调用相应的转义函数(例如

cgi.escape或框架提供的转义工具),确保恶意脚本无法被浏览器执行。

再者,SQL注入的防范是所有与数据库交互的Web应用的核心安全要求。最有效的方法是使用参数化查询或ORM(对象关系映射)框架。像SQLAlchemy、Django ORM这样的ORM工具,在底层会自动处理参数化查询,将用户输入作为数据而不是代码的一部分传递给数据库,从而彻底杜绝SQL注入的可能。即使不使用ORM,直接使用数据库驱动时,也应始终使用其提供的参数绑定功能,而非字符串拼接。

跨站请求伪造(CSRF)也是一个常见的威胁,攻击者可能诱骗用户在登录状态下点击恶意链接,从而执行未经用户授权的操作。大多数Python Web框架都提供了内置的CSRF防护机制。例如,Django会在每个表单中嵌入一个CSRF token,并在提交时进行验证;Flask-WTF也提供了类似的防护。开发者需要确保这些防护措施被正确启用和配置。

最后,安全会话管理和HTTPS的强制使用也是不可或缺的。会话ID应该具有高随机性,并通过安全的Cookie(设置

HttpOnly和

Secure标志)进行传输,防止被客户端脚本访问和非加密传输中被窃听。强制使用HTTPS是基础中的基础,它能加密客户端和服务器之间的所有通信,有效防止中间人攻击和会话劫持。同时,配置HTTP安全头(如

Content-Security-Policy、

X-Frame-Options、

X-Content-Type-Options)也能进一步增强Web应用的客户端安全防御。