faxhell,也称为“fax shell”,是一个通过利用fax服务和dll劫持技术实现的bind shell。它是一个针对bind shell的概念验证(poc),其中的dll劫持基于ualapi.dll实现。

faxhell,也称为“fax shell”,是一个通过利用fax服务和dll劫持技术实现的bind shell。它是一个针对bind shell的概念验证(poc),其中的dll劫持基于ualapi.dll实现。

使用方法首先,我们需要构建Ualapi.dll文件,并将其放置在“c:\windows\system32”路径下。接着,启动系统的Fax服务。服务启动后会加载我们的DLL文件,并调用“UalStart”导出函数。

此时,“UalStart”会将线程池中的工作项加入队列,并启动一个针对“RpcSs”的控制器,然后寻找一个SYSTEM令牌。找到后,代码会复制其内容并伪装成该令牌。

接下来,它会使用本地终端地址创建一个socket会话,并将其绑定到端口9299,然后使用线程池的IO Completion端口异步等待传入的连接。

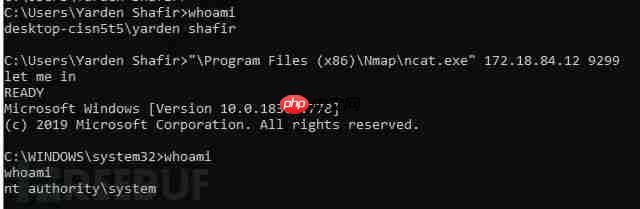

完成上述配置后,我们需要使用熟悉的客户端(例如nc(at).exe 9299)来连接绑定端口9299的socket会话。然后输入“let me in”并按下回车键。如果你编写了自定义代码,可以尝试发送字符串“let me in\n”。

I/O Completion包会唤醒线程池回调,而回调请求会启动Cmd.exe进程,并以SYSTEM权限运行DcomLaunch服务。此时,它会将输入和输出处理器绑定到新创建的socket会话上。

终端防护响应/反病毒绕过

终端防护响应/反病毒绕过 注意事项根据前文的介绍,想必大家应该已经了解了Faxhell的工作机制和使用方法了。但这并不意味着Faxhell是一个可以直接丢进目标系统执行,并且无法被检测和察觉的恶意攻击工具。

注意事项根据前文的介绍,想必大家应该已经了解了Faxhell的工作机制和使用方法了。但这并不意味着Faxhell是一个可以直接丢进目标系统执行,并且无法被检测和察觉的恶意攻击工具。

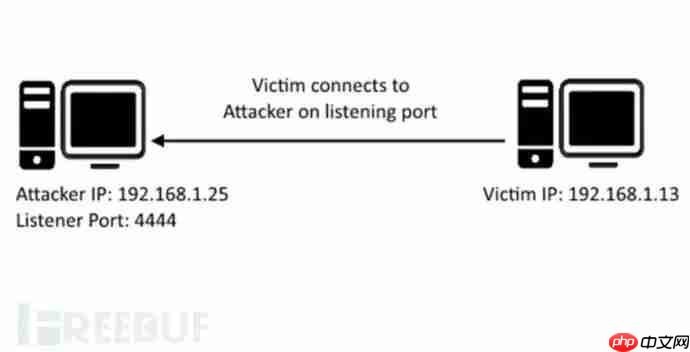

首先,Faxhell只是一个Bind Shell,大多数防火墙都可以阻止其活动。打开防火墙规则,或使用一个反向Bind Shell,或者使用类似80和443这样的常见端口来实现数据通信会更加有效。

其次,像Spooler这样的常见服务同样可以加载我们的Ualapi.dll。

第三,我们提供的这个Faxhell PoC可能会造成内存泄漏。

参考文档1、https://www.php.cn/link/9828cb4d004ea22ddad5fb03c84a2379

项目地址Faxhell:https://www.php.cn/link/67a83eab0da5d5e1357e82cee4ea9907

以上就是Faxhell:一个利用Fax服务和DLL劫持技术实现的Bind Shell的详细内容,更多请关注php中文网其它相关文章!

每个人都需要一台速度更快、更稳定的 PC。随着时间的推移,垃圾文件、旧注册表数据和不必要的后台进程会占用资源并降低性能。幸运的是,许多工具可以让 Windows 保持平稳运行。

Copyright 2014-2025 https://www.php.cn/ All Rights Reserved | php.cn | 湘ICP备2023035733号