通告编号:ns-2020-0053

2020-09-15

利用此漏洞,攻击者可获得域控制器的管理员权限。

版本:

1.0

1

漏洞简介

近期,绿盟科技监测到国外安全公司Secura公布了NetLogon特权提升漏洞(CVE-2020-1472)的详细信息及验证脚本,导致漏洞风险急剧增加。攻击者需要在与目标相同的局域网(LAN)上进行利用,未经身份验证的攻击者通过NetLogon远程协议(MS-NRPC)在建立与域控制器的安全通道时,可以利用此漏洞获取域管理员访问权限。此漏洞由微软在8月补丁更新中披露,CVSS评分为10,影响广泛,目前网络上已有EXP公布,建议相关用户立即采取措施进行防护。

Netlogon是Windows中用于为域控制器注册所有SRV资源记录的服务。它提供用户和机器在域内网络上的认证与复制数据库进行域控备份,还用于维护域成员与域之间、域与域控之间、域DC与跨域DC之间的关系。

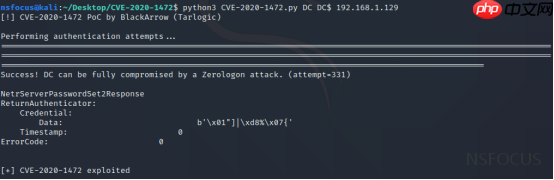

绿盟科技已迅速复现此漏洞:

参考链接:

参考链接:

https://www.php.cn/link/2d7e78eb4da9271e936cbb5745cb5f83

SEE MORE →

2影响范围

受影响版本

Windows Server 2008 R2 for x64-based Systems Service Pack 1Windows Server 2008 R2 for x64-based Systems Service Pack 1 (Server Core installation)Windows Server 2012Windows Server 2012 (Server Core installation)Windows Server 2012 R2Windows Server 2012 R2 (Server Core installation)Windows Server 2016Windows Server 2016 (Server Core installation)Windows Server 2019Windows Server 2019 (Server Core installation)Windows Server, version 1903 (Server Core installation)Windows Server, version 1909 (Server Core installation)Windows Server, version 2004 (Server Core installation)3漏洞检测

3.1 工具验证

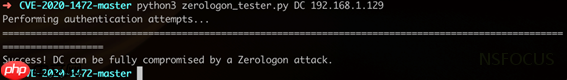

披露此漏洞的Secura已在GitHub上上传了验证脚本,相关用户可以使用此工具进行检测:

https://www.php.cn/link/0ce7de2152411167ee38ce75b664517c

受影响系统(Windows Server 2012 R2)的检测结果如下:

3.2 产品检测

3.2 产品检测

绿盟科技的远程安全评估系统(RSAS)、网络入侵检测系统(IDS)及综合威胁探针(UTS)已具备对此漏洞的扫描与检测能力,请已部署以上设备的用户升级至最新版本。

V6.0R02F01.1917

https://www.php.cn/link/38b651967fc03601ac051178920acd30

IDS

5.6.9.23542

https://www.php.cn/link/45c8951d7a63d3827f1d45d2ac103dfd

5.6.10.23542

https://www.php.cn/link/a9410746047725298db12ef6eece6487

UTS

5.6.10.23542

https://www.php.cn/link/689e29456db0e6f0b9a03e1e6c42b231

关于RSAS的升级配置指导,请参考如下链接:

https://www.php.cn/link/6ba38a7106bf9b639fdac2b293912b4e

4漏洞防护

4.1 官方升级

目前微软官方已针对受支持的系统版本发布了修复此漏洞的安全补丁,强烈建议受影响用户尽快安装补丁进行防护,官方下载链接:

https://www.php.cn/link/2d7e78eb4da9271e936cbb5745cb5f83

注意:由于网络问题、计算机环境问题等原因,Windows Update的补丁更新可能出现失败。用户在安装补丁后,应及时检查补丁是否成功更新。

右键点击Windows图标,选择“设置(N)”,选择“更新和安全”-“Windows更新”,查看该页面上的提示信息,也可点击“查看更新历史记录”查看历史更新情况。

针对未成功安装的更新,可点击更新名称跳转到微软官方下载页面,建议用户点击该页面上的链接,转到“Microsoft更新目录”网站下载独立程序包并安装。

4.2 其他防护措施

在安装更新补丁后,还可通过部署域控制器 (DC) 强制模式以免受到该漏洞影响:

请参考官方文档进行配置《如何管理与 CVE-2020-1472 相关的 Netlogon 安全通道连接的更改》:

https://www.php.cn/link/85e5e0842d745041f29f57f0f3c7a92c

4.3 产品防护

针对此漏洞,绿盟科技网络入侵防护系统(IPS) 已发布规则升级包,请相关用户升级至最新版本规则,以形成安全产品防护能力。安全防护产品规则版本号如下:

5.6.9.23542

https://www.php.cn/link/45c8951d7a63d3827f1d45d2ac103dfd

5.6.10.23542

https://www.php.cn/link/a9410746047725298db12ef6eece6487

产品规则升级的操作步骤详见如下链接:

IPS:https://www.php.cn/link/0ce7de2152411167ee38ce75b664517c1

END

作者:绿盟科技威胁对抗能力部

以上就是【漏洞通告】Netlogon 特权提升漏洞(CVE-2020-1472)处置手册的详细内容,更多请关注php中文网其它相关文章!

每个人都需要一台速度更快、更稳定的 PC。随着时间的推移,垃圾文件、旧注册表数据和不必要的后台进程会占用资源并降低性能。幸运的是,许多工具可以让 Windows 保持平稳运行。

Copyright 2014-2025 https://www.php.cn/ All Rights Reserved | php.cn | 湘ICP备2023035733号