预警编号:ns-2019-0017-2

2019-09-07

高,此次影响微软远程桌面服务,可能导致远程代码执行,建议立即安装更新补丁以修复此漏洞。EXP已公布。

版本:

2.0

1

EXP披露

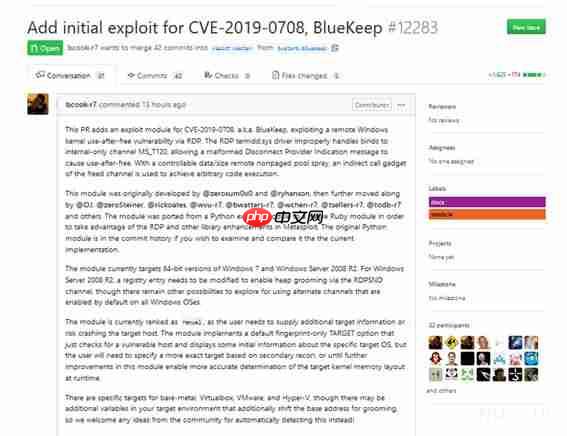

北京时间9月7日凌晨,一名开发者在GitHub上公开了Windows远程桌面服务远程代码执行漏洞(CVE-2019-0708)的Metasploit利用模块,该漏洞(BlueKeep)可导致旧版Windows(如Windows 7 SP1 x64和Windows 2008 R2 x64)无需用户交互即可执行远程代码。随着工具的传播,该漏洞可能引发类似WannaCry的泛滥,成为蠕虫级的现实安全威胁。

经过测试,该EXP已能成功利用。Metasploit的BlueKeep利用模块目前仅能识别目标操作系统版本和是否可能受攻击。该EXP无法实现精确的自动化攻击,用户需手动配置目标详细信息,否则可能导致目标主机蓝屏崩溃。目前已有黑客对存在漏洞的设备进行大规模扫描,建议用户务必检查资产,立即对受影响设备安装补丁或采取其他缓解措施以防范威胁。

经过测试,该EXP已能成功利用。Metasploit的BlueKeep利用模块目前仅能识别目标操作系统版本和是否可能受攻击。该EXP无法实现精确的自动化攻击,用户需手动配置目标详细信息,否则可能导致目标主机蓝屏崩溃。目前已有黑客对存在漏洞的设备进行大规模扫描,建议用户务必检查资产,立即对受影响设备安装补丁或采取其他缓解措施以防范威胁。

EXP参考链接:

https://www.php.cn/link/0ab50f2d01ea2c3fa94e6faeb2142de3

https://www.php.cn/link/70386b1a05d9528ee02b3d56e5ed479f

SEE MORE →

2漏洞概述

北京时间5月15日,微软发布了5月份的安全更新补丁,共修复了82个漏洞,其中Windows操作系统远程桌面服务漏洞(CVE-2019-0708)被评为高威胁级别,攻击者可通过RDP协议发送恶意构造的请求,实现远程代码执行,甚至可能引发蠕虫式攻击。

鉴于该漏洞的严重性,微软为已停止维护的Windows版本也发布了安全补丁。目前针对此漏洞的EXP已公布,建议受影响用户尽快安装补丁进行更新,修复此漏洞。

官方参考链接:

https://www.php.cn/link/49831b74f7d5fe178eb7dcc33b6bc3d9

https://www.php.cn/link/d2817e5b9188a8fac590cb6c263f2222

3影响范围

受影响版本

Windows 7 for 32-bit Systems Service Pack 1Windows 7 for x64-based Systems Service Pack1Windows Server 2008 for 32-bit SystemsService Pack 2Windows Server 2008 for 32-bit SystemsService Pack 2 (Server Core installation)Windows Server 2008 for Itanium-Based SystemsService Pack 2Windows Server 2008 for x64-based SystemsService Pack 2Windows Server 2008 for x64-based SystemsService Pack 2 (Server Core installation)Windows Server 2008 R2 for Itanium-BasedSystems Service Pack 1Windows Server 2008 R2 for x64-based SystemsService Pack 1Windows Server 2008 R2 for x64-based SystemsService Pack 1 (Server Core installation)Windows Server 2003 SP2 x86(已停止维护)Windows Server 2003 x64 Edition SP2(已停止维护)Windows XP SP3 x86(已停止维护)Windows XP Professional x64 Edition SP2(已停止维护)Windows XP Embedded SP3 x86(已停止维护)不受影响版本

Windows 8Windows 104漏洞排查

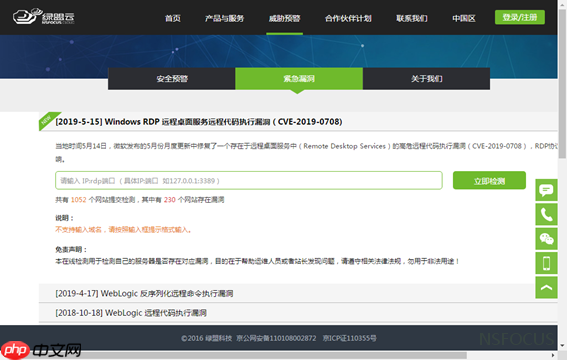

4.1 绿盟云上检测

绿盟云提供在线检测服务,企业用户可通过以下链接检测自有资产是否受此漏洞影响。

手机端访问地址:https://www.php.cn/link/a49ab7f57366ac88e823ae316a39e6fb

PC端访问地址:https://www.php.cn/link/ef86e2c126d3fbb45783c5ccd26daed2

4.2 产品检测

4.2 产品检测

绿盟远程安全评估系统(RSAS)已针对该漏洞提供原理扫描规则支持,规则升级包详情如下:

V6.0R02F01.1411

https://www.php.cn/link/bc0c06456b3c6d29acf100c89ee9b1d3

RSAS V5系统插件包

051840

https://www.php.cn/link/5c4f80aa52df224e6df555eab12c4fc7

关于RSAS的配置指导,请参考如下链接:

https://www.php.cn/link/6ba38a7106bf9b639fdac2b293912b4e

5漏洞防护

5.1 产品防护

针对此漏洞,绿盟科技防护产品已发布规则升级包,建议用户升级至最新版本以获得防护能力。安全防护产品规则版本号如下:

5.6.10.20340

https://www.php.cn/link/5b8c48ed0e21e38e1dcf27a0db6f23dc

【24489】

5.6.9.20340

https://www.php.cn/link/70386b1a05d9528ee02b3d56e5ed479f0

5.6.8.778

https://www.php.cn/link/70386b1a05d9528ee02b3d56e5ed479f1

NF

6.0.1.778

https://www.php.cn/link/70386b1a05d9528ee02b3d56e5ed479f2

产品规则升级的操作步骤详见如下链接:

IPS:https://www.php.cn/link/70386b1a05d9528ee02b3d56e5ed479f3

NF:https://www.php.cn/link/70386b1a05d9528ee02b3d56e5ed479f4

5.2 官方补丁

微软官方已发布更新补丁(包括已停止维护的版本),请用户及时更新。获取并安装补丁的方式有三种:内网WSUS服务、微软官网Microsoft Update服务、离线安装补丁。

注:若需立即启动Windows Update更新,可在命令提示符下输入wuauclt.exe /detectnow。

方式一:内网WSUS服务

适用对象:已加入搭建有WSUS服务器内网活动目录域的计算机,或手工设置了访问内网WSUS服务。

系统会自动下载所需的安全补丁并提示安装,请按提示进行安装和重启系统。

若希望尽快安装补丁,请重新启动计算机。

方式二:微软官网Microsoft Update服务

适用对象:所有可以联网,不能使用内网WSUS服务的计算机,包括未启用内网WSUS服务的计算机、启用了内网WSUS服务但未与内网连接的计算机。

未启用内网WSUS服务的计算机,请确保Windows自动更新已启用,按提示安装补丁并重启计算机。

启用内网WSUS服务但未与内网连接的计算机,请点击开始菜单-所有程序-Windows Update,选择“在线检查来自Windows Update的更新”,按提示操作。

方式三:离线安装补丁

下载对应的补丁安装包,双击运行即可进行修复,下载链接详见本文“附录A 官方补丁下载链接”。

5.3 临时解决建议

若用户暂不方便安装补丁更新,可采取以下临时防护措施:

1、 若不需要使用远程桌面服务,建议禁用该服务。

3、 启用网络级认证(NLA),此方案适用于Windows 7, Windows Server 2008, and Windows Server 2008 R2。

附录官方补丁下载链接

https://www.php.cn/link/70386b1a05d9528ee02b3d56e5ed479f5

Windows 7 x64

https://www.php.cn/link/70386b1a05d9528ee02b3d56e5ed479f6

Windows Embedded Standard 7 for x64

https://www.php.cn/link/70386b1a05d9528ee02b3d56e5ed479f6

Windows Embedded Standard 7 for x86

https://www.php.cn/link/70386b1a05d9528ee02b3d56e5ed479f5

Windows Server 2008 x64

https://www.php.cn/link/70386b1a05d9528ee02b3d56e5ed479f9

Windows Server 2008 Itanium

https://www.php.cn/link/49831b74f7d5fe178eb7dcc33b6bc3d90

Windows Server 2008 x86

https://www.php.cn/link/49831b74f7d5fe178eb7dcc33b6bc3d91

Windows Server 2008 R2 Itanium

https://www.php.cn/link/49831b74f7d5fe178eb7dcc33b6bc3d92

Windows Server 2008 R2 x64

https://www.php.cn/link/70386b1a05d9528ee02b3d56e5ed479f6

Windows Server 2003 x86

https://www.php.cn/link/49831b74f7d5fe178eb7dcc33b6bc3d94

Windows Server 2003 x64

https://www.php.cn/link/49831b74f7d5fe178eb7dcc33b6bc3d95

Windows XP SP3

https://www.php.cn/link/49831b74f7d5fe178eb7dcc33b6bc3d96

Windows XP SP2 for x64

https://www.php.cn/link/49831b74f7d5fe178eb7dcc33b6bc3d97

Windows XP SP3 for XPe

https://www.php.cn/link/49831b74f7d5fe178eb7dcc33b6bc3d98

WES09 and POSReady 2009

https://www.php.cn/link/49831b74f7d5fe178eb7dcc33b6bc3d99

END

作者:绿盟科技安全服务部

声明

本安全公告仅用于描述可能存在的安全问题,绿盟科技不为此安全公告提供任何保证或承诺。因传播、利用此安全公告所提供的信息而造成的任何直接或间接的后果及损失,均由使用者本人负责,绿盟科技及安全公告作者不承担任何责任。

绿盟科技拥有对此安全公告的修改和解释权。如欲转载或传播此安全公告,必须保证此安全公告的完整性,包括版权声明等全部内容。未经绿盟科技允许,不得任意修改或增减此安全公告内容,不得以任何方式将其用于商业目的。

以上就是【预警通告】Windows远程桌面服务远程代码执行漏洞(CVE-2019-0708)EXP披露预警的详细内容,更多请关注php中文网其它相关文章!

每个人都需要一台速度更快、更稳定的 PC。随着时间的推移,垃圾文件、旧注册表数据和不必要的后台进程会占用资源并降低性能。幸运的是,许多工具可以让 Windows 保持平稳运行。

Copyright 2014-2025 https://www.php.cn/ All Rights Reserved | php.cn | 湘ICP备2023035733号