最核心的方法是使用官方OpenJDK镜像并结合多阶段构建,选择如openjdk:17-jre-slim等轻量镜像以减小体积、提升安全性和部署效率,同时通过合理配置Dockerfile、使用.dockerignore、清理缓存、非root用户运行容器及镜像漏洞扫描等方式优化镜像大小与安全性。

在Docker容器中安装Java,最核心且“正确”的方法是利用官方维护的OpenJDK镜像,或者基于这些官方镜像的精简(slim/alpine)版本来构建你的应用镜像。这远比在一个基础操作系统镜像上自己动手 apt-get install 来得高效、安全且可维护。

解决方案

构建一个高效且健壮的Java Docker镜像,通常我会推荐从官方的 openjdk 镜像开始。这里是一个典型的 Dockerfile 示例,展示了如何安装Java并运行一个Spring Boot应用:

# 阶段1:构建阶段 - 使用完整的JDK来编译和打包应用 # 我个人倾向于用一个专门的构建阶段,这样最终镜像会更小。 FROM openjdk:17-jdk-slim as builder # 设置工作目录 WORKDIR /app # 复制Maven的pom.xml和src目录,这样如果pom文件不变,可以利用缓存 COPY pom.xml . COPY src ./src # 构建应用,跳过测试以加快构建速度,当然生产环境测试是不可或缺的 RUN ./mvnw clean package -DskipTests # 阶段2:运行阶段 - 使用JRE来运行打包好的应用 # 选择一个更轻量级的JRE镜像,比如openjdk:17-jre-slim,它只包含运行Java应用所需的最少组件。 # 这能显著减小最终镜像的大小。 FROM openjdk:17-jre-slim # 设置工作目录 WORKDIR /app # 从构建阶段复制打包好的JAR文件 # 这里假设你的应用JAR文件在target目录下,并且名称是你的项目名-版本号.jar # 你可能需要根据实际情况调整这个路径和文件名 COPY --from=builder /app/target/*.jar app.jar # 暴露应用监听的端口 EXPOSE 8080 # 定义容器启动时执行的命令 # 我喜欢用exec形式,这样信号处理会更好 ENTRYPOINT ["java", "-jar", "app.jar"] # 也可以加上一些JVM参数,比如内存限制,但通常在运行时通过docker run或Kubernetes配置更灵活 # ENTRYPOINT ["java", "-Xmx512m", "-jar", "app.jar"]

这个 Dockerfile 使用了多阶段构建(Multi-stage build),这是一个非常棒的特性,它允许你在一个阶段使用完整的JDK来编译代码,然后在另一个阶段只用JRE来运行,从而大大减小最终的镜像体积。这不仅能加快镜像的拉取和部署速度,还能减少潜在的安全攻击面。

选择哪个Java Docker镜像版本最合适?JDK、JRE、Alpine、Slim有什么区别?

这个问题其实是构建Java Docker镜像时最让人纠结,也最能体现功力的地方。简单来说,选择合适的镜像版本,是平衡功能、体积和安全性的艺术。

立即学习“Java免费学习笔记(深入)”;

-

JDK (Java Development Kit):包含Java开发所需的一切,包括编译器(

javac)、调试工具等。如果你需要在容器内编译Java代码(比如在构建阶段),那就需要JDK。它的体积通常最大。 - JRE (Java Runtime Environment):只包含运行Java应用所需的Java虚拟机(JVM)和核心类库。如果你只是部署一个已经编译好的JAR包,那么JRE就足够了,而且体积比JDK小很多。

-

Alpine:这是一个极简的Linux发行版,以其超小的体积著称。基于Alpine的Java镜像(如

openjdk:17-jre-alpine)会比基于Debian或Ubuntu的同类镜像小得多。但Alpine使用musl libc而非glibc,这在某些特定情况下可能会导致兼容性问题,尤其是一些依赖于glibc的原生库。我个人在生产环境中使用Alpine版本时,会特别留意是否有这类兼容性风险,但对于大多数纯Java应用,它通常工作得很好。 -

Slim:通常指的是基于Debian或Ubuntu的精简版镜像,它们移除了许多不必要的软件包,以减小镜像体积,同时保留了

glibc的兼容性。比如openjdk:17-jre-slim。对于追求小体积但又不想冒险使用Alpine的用户,Slim版本是一个非常好的折衷选择。

我的经验是,对于生产环境,我会优先考虑 openjdk:XX-jre-slim。如果对镜像大小有极致要求,并且确认没有 glibc 依赖问题,openjdk:XX-jre-alpine 也是一个不错的选择。而 openjdk:XX-jdk-slim 或 openjdk:XX-jdk 通常只用于构建阶段。记住,目标是只在最终运行镜像中包含必需品。

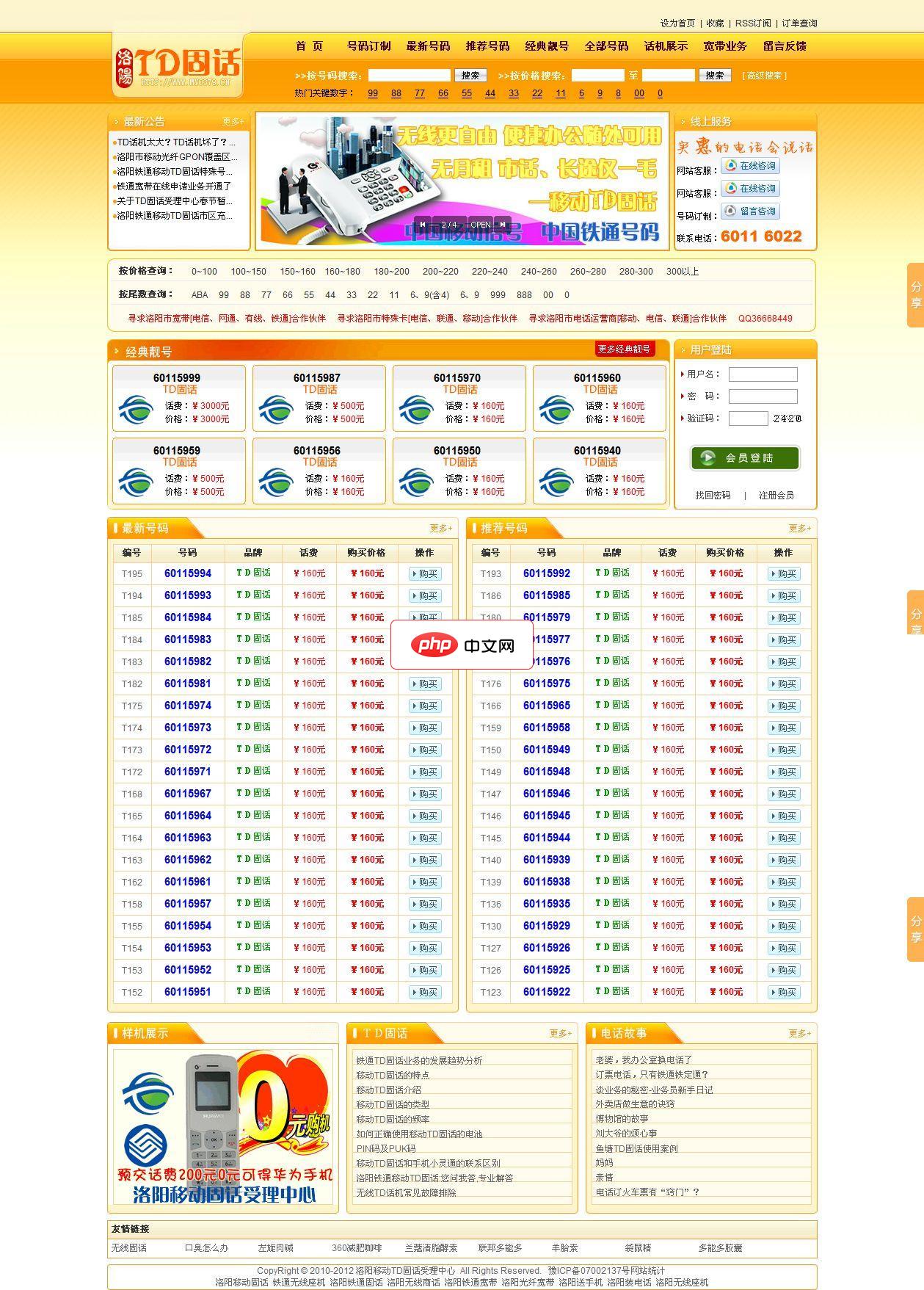

一个经典的号码销售网站,操作非常方便。可用于销售手机号码、固话号码,也可以直接修改为QQ销售平台。 程序采用jmail提交订单,如果采用本程序,请先检查空间是否安装jmail组件。 1、管理信息 后台 /admin 用户名 admin 密码 admin888 2、需要设置的信息 宽带安装信息设置 在email.asp文件中找到以下内容修改成正确的信息即可。 strEmail = "

如何优化Java Docker镜像大小以提高部署效率?

优化Java Docker镜像大小,这不仅仅是为了节省磁盘空间,更重要的是能显著提升CI/CD流程中的构建、推送、拉取和部署速度。除了上面提到的多阶段构建和选择合适的JRE/Slim/Alpine基础镜像外,还有几个我常用的技巧:

-

利用Docker层缓存:在

Dockerfile中,将不常变动的部分(如依赖声明pom.xml或build.gradle)放在前面,这样当源代码改变时,前面的层可以被缓存复用,加快构建速度。例如,我上面Dockerfile示例中先COPY pom.xml再COPY src就是这个思路。 -

清理构建缓存和临时文件:在构建阶段结束后,确保清理掉所有不必要的构建缓存和临时文件。比如Maven的

.m2目录,或者npm的node_modules如果它只用于前端构建。在RUN命令中,可以使用&& rm -rf /path/to/cache来清理。 -

合并

RUN命令:将多个相关的RUN命令合并成一个,可以减少镜像层数。每一层都会增加镜像大小。例如:# 避免这样: # RUN apt-get update # RUN apt-get install -y some-package # 而是这样: RUN apt-get update && apt-get install -y some-package && rm -rf /var/lib/apt/lists/*

尤其是

apt-get相关的命令,一定要在安装完包后清理apt缓存。 -

使用

.dockerignore文件:这个文件和.gitignore类似,可以排除那些不需要复制到镜像中的文件和目录,比如.git目录、IDE配置文件、本地测试数据等。这能有效减少COPY命令的上下文大小,进而减少镜像体积。 - JLink(Java 9+):对于Java 9及更高版本,JLink工具可以创建自定义的运行时镜像,只包含你的应用及其依赖的Java模块。这可以进一步将JRE裁剪到极致,但需要对Java模块系统有一定了解。虽然强大,但在实际项目中,我发现其复杂性有时会超过带来的收益,除非对镜像大小有非常严格的要求。

通过这些方法,你可以将一个原本可能几百MB的Java镜像,优化到几十MB,甚至更小,这对大规模部署来说是巨大的优势。

如何确保Docker中Java应用的安全性?

在Docker容器中运行Java应用,安全性是一个多维度的话题,不只是防止外部攻击,也包括内部的最佳实践。我通常会从以下几个方面着手:

-

选择可信赖的基础镜像:这是最基本也是最重要的一步。始终使用官方(如

openjdk)或由知名供应商维护的镜像。这些镜像通常会及时更新,修复已知的安全漏洞。避免使用来源不明的镜像,它们可能包含恶意代码或过时的组件。 -

及时更新镜像和依赖:安全漏洞层出不穷。定期更新你的基础镜像(比如从

openjdk:17-jre-slim更新到openjdk:17.0.X-jre-slim)以及应用自身的第三方依赖。工具如Dependabot或Snyk可以帮助你自动化这个过程。 -

最小权限原则:

-

容器用户:不要以

root用户运行容器内的应用。在Dockerfile中使用USER nonrootuser(例如,openjdk镜像通常会提供一个nonroot用户)。这可以限制容器内进程的权限,即使容器被攻破,攻击者也难以获得宿主机的root权限。 - 文件权限:确保应用在容器内运行时,只有它需要访问的文件和目录才具有相应的读写权限。

-

容器用户:不要以

- 扫描镜像漏洞:在CI/CD流程中集成镜像扫描工具(如Trivy, Clair, Snyk),它们可以检测镜像中已知软件包的漏洞。这能让你在部署前就发现并修复问题。

- 限制网络访问:只暴露应用真正需要的端口。在Docker Compose或Kubernetes中,配置网络策略来限制容器间的通信,只允许必要的连接。

- 安全配置JVM:根据你的应用场景,可能需要调整JVM的一些安全参数。例如,禁用不必要的JMX端口,或者配置SSL/TLS连接。

-

避免在镜像中存储敏感信息:密码、API密钥等敏感数据不应该硬编码在

Dockerfile或镜像中。应该使用环境变量、Docker Secrets或Kubernetes Secrets等机制在运行时注入。 - 日志和监控:确保你的Java应用有完善的日志记录,并且这些日志能够被集中收集和监控。异常行为、安全事件可以通过日志发现。这本身不是防止攻击,但能帮助你快速响应。

安全性是一个持续的过程,没有一劳永逸的解决方案。通过结合这些实践,可以显著提高Docker化Java应用的安全性。