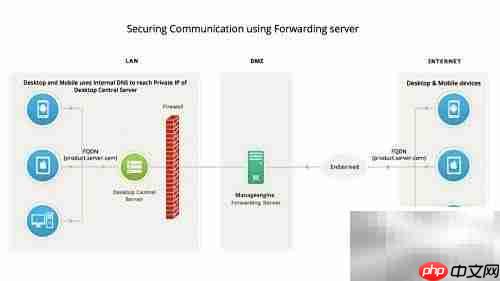

1、 Secure Gateway作为Desktop Central服务器与远程代理之间的中介节点,有效构建安全通信链路,防止敏感信息在公网传输中被窃取或篡改,提升整体系统的安全防护水平,保障移动设备管理的连续性与可靠性。

2、 将Desktop Central服务器直接暴露于互联网环境存在较大安全隐患,易遭受外部攻击。因此,必须部署安全隔离机制,确保核心服务器处于内网保护之下,仅通过受控的安全网关对外提供必要服务,从而降低风险,维护系统稳定与数据完整性。

3、 Secure Gateway在受管漫游代理和Desktop Central服务器之间充当安全中继。所有来自远程代理的数据请求均需经由Secure Gateway进行转发处理。当代理尝试连接服务器时,Secure Gateway接收其连接请求,并将数据加密后安全传递至内部服务器,实现通信过程的透明化与安全化。该架构不仅增强了系统的可控性与抗攻击能力,也优化了远程管理体验,确保跨网络操作的高效与稳定。

4、 需将Secure Gateway的公网IP地址与Desktop Central服务器的内网IP地址同时解析至同一公网域名(FQDN)。例如,若设定域名为product.server.com,则应在DNS服务器中配置该域名分别指向Secure Gateway的公网IP和服务器的私网IP。如此一来,外部用户通过互联网访问时,DNS解析将引导其连接至Secure Gateway,经由网关安全接入内部服务器;而局域网内的设备则通过内网DNS解析直接访问Desktop Central服务器,绕过网关,减少转发延迟,提高响应速度。此方案实现了统一域名入口下的智能路由分流,兼顾远程接入安全性与本地通信效率,简化网络架构,降低运维负担,确保各类终端无论处于何种网络环境均可无缝、安全地连接管理平台。

5、 调整Desktop Central的相关配置参数

6、 在添加远程办公站点时,应在桌面管理服务器信息栏中填写Secure Gateway的IP地址,而非Desktop Central服务器的真实IP。此做法可确保广域网代理、目录服务与安全网关之间的通信路径正确,保障跨网络连接的稳定性与安全性,避免因地址错误引发通信中断或认证失败。

7、 在DS/WAN代理与Desktop Central服务器之间的通信链路上启用HTTPS协议,对传输数据进行加密,防止中间人攻击和数据泄露,确保信息的机密性与完整性。

8、 利用Secure Gateway的公网FQDN或公网IP地址完成NAT映射配置。

9、 部署并正确配置Secure Gateway服务组件

10、 在指定的控制设备上下载并安装Secure Gateway应用程序。

11、 安装完成后,系统将弹出Secure Gateway配置界面,需在其中输入相关设置信息。

12、 输入域控制器服务器的完全限定域名(FQDN)、DNS名称或IP地址。

13、 DC HTTP端口:用于定义Secure Gateway连接域控制器所使用的HTTP端口,如8020。

14、 DC HTTPS端口用于设定移动设备连接Desktop Central服务器时所使用的HTTPS端口,例如8383。建议在安全模式下,Desktop Central服务器也使用相同的8383端口(HTTPS),以保持通信一致性,便于统一管理和维护网络安全策略。

15、 服务器通知端口设为8027,支持按需触发操作,系统可自动预填该值。

16、 Web套接字端口默认为8443(HTTPS),安装过程中将自动填充此端口值。

17、 复制必要的证书文件

18、 若使用自签名证书,请按照以下流程执行。

19、 从Desktop Central服务器的 ManageEngineDesktopCentral_Serverapacheconf 目录中复制 server.crt 和 server.key 文件,并将其粘贴至Secure Gateway的安装路径下,即 ManageEngineMEForwardingServer ginxconf 文件夹内。确保文件完整传输且权限设置正确,以便Secure Gateway能正常加载证书和私钥,完成SSL/TLS通信配置。操作前建议备份原文件,防止配置失误导致服务异常。

20、 若采用第三方证书,请参照以下步骤进行配置。

21、 将第三方颁发的证书文件重命名为 server.crt。

22、 将对应的私钥文件重命名为 server.key。

23、 若包含中间证书(Intermediate Certificate),请将其重命名为 intermediate.crt。

24、 将 server.crt、server.key 和 intermediate.crt 三个文件复制到 Secure Gateway 安装目录下的 ManageEngineMEForwardingServer ginxconf 路径中,确保文件位置准确,便于服务启动时正确读取并加载证书链,避免因路径错误导致证书验证失败,影响通信建立。

25、 进入 ManageEngineMEForwardingServerconf 目录,打开 websetting.conf 文件进行编辑,在文件末尾新增一行配置:intermediate.certificate=intermediate.crt,保存修改并关闭文件,确保中间证书配置生效。

26、 完成证书复制与配置后,点击“安装”按钮完成Secure Gateway的初始化设置。

27、 基础设施优化策略

28、 请严格按照上述步骤执行操作,确保每一步配置准确无误。

29、 通过上述方式完成Secure Gateway部署后,即可通过NAT规则中配置的公网IP或域名实现外部访问。同时,可在防火墙或路由器等边界设备上设置端口转发规则,将所有指向该公网IP或域名的请求自动转发至Secure Gateway服务所在主机,从而实现外部网络对安全网关的稳定接入,保障远程管理服务的持续可用。

30、 所有通信必须启用HTTPS加密协议,确保数据在传输过程中的安全性。

31、 请确认防火墙已开放相关端口供WAN代理访问,确保其能够顺利连接至Desktop Central Secure Gateway,避免因端口阻断导致连接超时或失败。

32、 当前,Desktop Central服务器、WAN代理与远程用户之间已建立起基于Secure Gateway的安全通信通道,实现了数据传输的加密化、身份验证的规范化与网络访问的可控化,全面保障远程设备管理的安全性与稳定性。

以上就是Secure Gateway守护手机通信安全的详细内容,更多请关注php中文网其它相关文章!

每个人都需要一台速度更快、更稳定的 PC。随着时间的推移,垃圾文件、旧注册表数据和不必要的后台进程会占用资源并降低性能。幸运的是,许多工具可以让 Windows 保持平稳运行。

Copyright 2014-2025 https://www.php.cn/ All Rights Reserved | php.cn | 湘ICP备2023035733号