首先检查依赖组件安全性,使用composer outdated和composer audit检测第三方库漏洞;接着通过静态分析查找SQL注入、XSS、CSRF等常见漏洞的代码模式;然后审计权限控制逻辑,确保中间件和认证机制有效防止越权访问;再排查文件上传功能是否存在执行风险,确认上传目录不可执行且文件验证完整;最后检测错误信息与日志是否泄露敏感数据,避免暴露系统细节。

如果您在开发或维护一个基于PHP框架的应用程序,并希望确保其代码安全性,则需要对框架及其应用代码进行系统性的安全审计。以下是执行PHP框架代码审计的关键步骤和方法:

本文运行环境:Dell XPS 13,Ubuntu 24.04

现代PHP框架通常依赖大量第三方库,这些库可能存在已知漏洞。审计的第一步是确认所有依赖项的安全状态。

1、使用 composer outdated 命令检查项目中所有Composer依赖的更新状态。

立即学习“PHP免费学习笔记(深入)”;

2、运行 composer audit(需安装 Composer Security Checker 插件)来识别包含已知CVE漏洞的包。

3、检查 composer.lock 文件中的具体版本号,并比对官方安全公告或数据库如OSV、Snyk等。

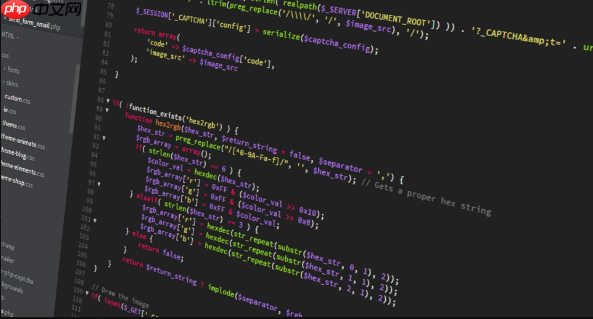

通过静态分析查找可能导致SQL注入、跨站脚本(XSS)、CSRF等漏洞的不安全编码实践。

1、搜索未经过滤直接输出到页面的用户输入,例如 echo $_GET['input'] 类似语句。

2、检查SQL拼接操作,如使用 DB::query("SELECT * FROM users WHERE id = " . $_GET['id']) 而未使用预处理语句。

3、验证表单是否包含有效的CSRF令牌机制,例如Laravel中的 @csrf 指令是否存在。

确保访问控制策略正确实施,防止越权操作,包括水平和垂直越权。

1、审查中间件或门面(Gate/Policy)配置,确认敏感路由是否被正确保护。

2、检查控制器方法中是否存在绕过身份验证的逻辑缺陷,例如仅靠前端隐藏按钮而无后端校验。

3、测试是否存在IDOR(不安全的直接对象引用),比如通过修改URL中的用户ID访问他人数据。

文件上传功能若处理不当,可能被利用上传恶意脚本并执行。

1、定位所有调用 $_FILES 或框架上传类(如Symfony Uploader)的位置。

2、确认上传目录是否设置为不可执行PHP脚本,例如通过web服务器配置禁用该目录的脚本解析。

3、检查是否对文件扩展名、MIME类型以及文件内容进行了多重验证。

过度详细的错误信息可能暴露系统结构或敏感配置,增加攻击面。

1、模拟异常请求,观察返回响应是否包含堆栈跟踪、数据库凭证或路径信息。

2、检查框架配置文件(如 .env 和 config/app.php)中是否将 APP_DEBUG 设置为true。

3、审查日志文件(如storage/logs/laravel.log)是否记录了密码、令牌或其他敏感字段。

以上就是php框架怎样进行安全审计_php框架代码审计的流程指南的详细内容,更多请关注php中文网其它相关文章!

PHP怎么学习?PHP怎么入门?PHP在哪学?PHP怎么学才快?不用担心,这里为大家提供了PHP速学教程(入门到精通),有需要的小伙伴保存下载就能学习啦!

Copyright 2014-2025 https://www.php.cn/ All Rights Reserved | php.cn | 湘ICP备2023035733号