DeepSeek 分析网络协议栈需结构化输入:一、分层解析须提供OSI/TCP/IP各层文本描述;二、PCAP元数据需含统计特征与网络约束;三、内核参数分析需结合业务场景;四、RFC对照需提供自研协议与标准原文。

☞☞☞AI 智能聊天, 问答助手, AI 智能搜索, 免费无限量使用 DeepSeek R1 模型☜☜☜

如果您尝试使用 DeepSeek 模型对网络协议栈进行分析并获取优化建议,但未获得针对性输出,则可能是由于输入提示缺乏协议层级结构、具体场景或性能瓶颈描述。以下是实现该目标的多种技术路径:

一、基于 DeepSeek 的协议栈分层解析方法

DeepSeek 本身不具备直接抓包或实时协议分析能力,但可对已提取的协议栈结构化描述进行语义建模与逻辑推演。需将 OSI 或 TCP/IP 各层的关键要素(如帧格式、状态机、时序约束)以文本形式输入,模型方可识别异常模式并比对标准规范。

1、从 Wireshark 或 tcpdump 导出指定流量的 Protocol Hierarchy 统计摘要,保存为纯文本。

2、提取传输层以上字段:源端口、目的端口、标志位组合、窗口大小、MSS 值、SACK 选项存在性。

3、将上述字段连同应用层协议类型(HTTP/2、QUIC、gRPC 等)拼接为一段结构化提示,输入 DeepSeek。

4、在提示中明确要求模型按“链路层→网络层→传输层→应用层”顺序逐层指出潜在设计冲突点。

二、结合 PCAP 文件元数据的提示工程策略

DeepSeek 可处理 PCAP 文件导出的元信息摘要,但无法解析原始二进制帧。通过构造包含时间戳分布、流持续时间、重传率、RTT 波动幅度等统计特征的提示,可触发模型对拥塞控制行为或连接管理缺陷的识别。

1、使用 tshark 命令生成流级统计:tshark -r trace.pcap -q -z conv,tcp,保存输出文本。

2、提取每条 TCP 流的“Pkt Ratio”、“Bytes Ratio”、“Retransmissions”三列数值,转换为自然语言描述句式。

3、添加上下文:“该服务器部署于高丢包率边缘网络,MTU 固定为 1400 字节”,作为约束条件嵌入提示。

4、向 DeepSeek 提交提示,要求其输出“每个异常指标对应的标准协议行为预期”及“偏离原因归类(如中间设备干扰、内核参数配置偏差)”。

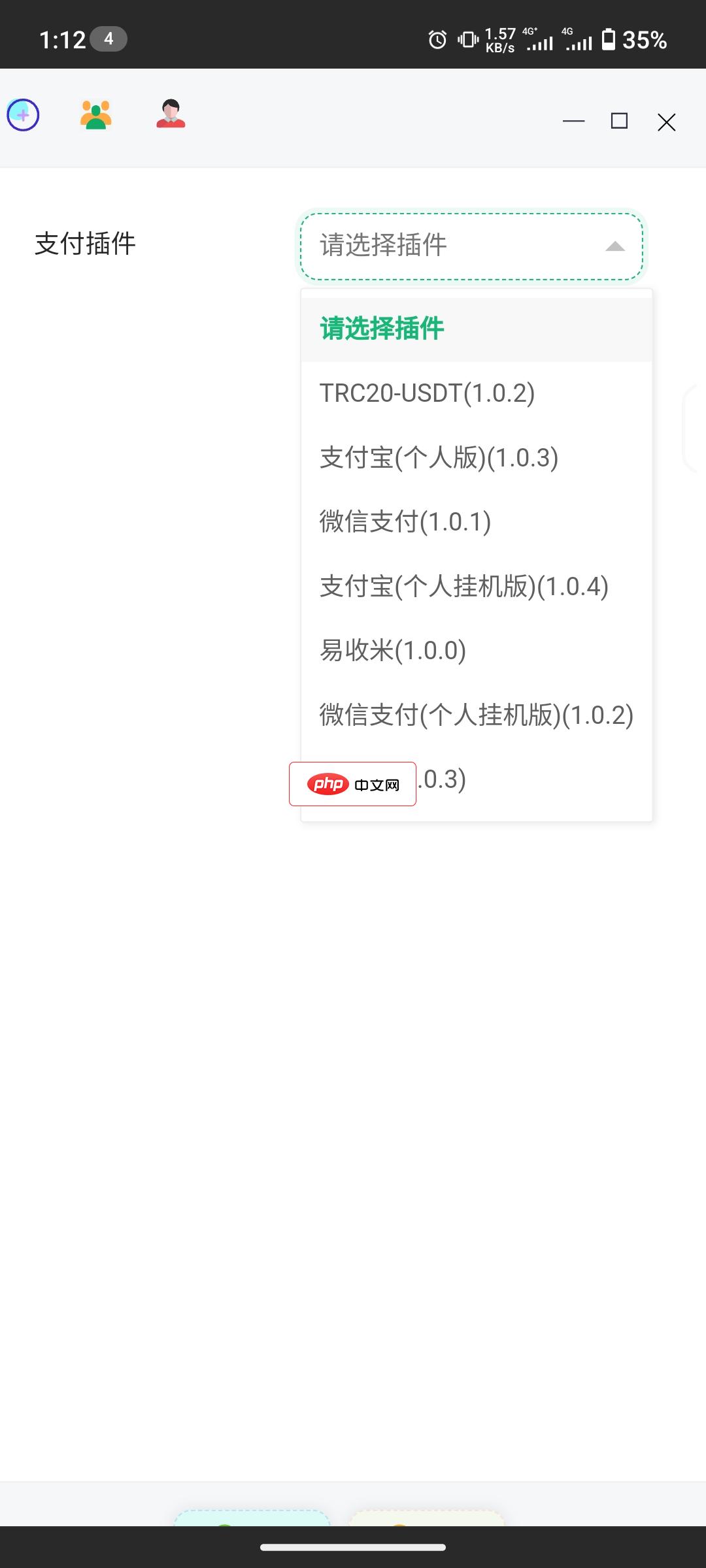

萌次元商城是一个针对二次元的开源发卡系统。系统免费开源、界面美观、功能丰富。 (存在与第三方服务器连接的付费增值服务,但自身免费功能能够满足基本需求) 版权:遵循MIT协议从lizhipay处获得授权进行再分发 特色功能: 1.可以分发密钥,作为发卡网使用 2.可以关联快递单号,作为微商自建电商平台使用 3.支持多种支付方式,包括微信、支付宝、银联和国际

三、内核协议栈参数映射辅助分析法

Linux 内核中 net.ipv4.tcp_* 等 sysctl 参数直接影响协议栈行为。DeepSeek 可将参数名与 RFC 定义、典型部署场景建立语义关联,从而判断当前配置是否适配业务负载特征。

1、执行 sysctl -a | grep 'net.ipv4.tcp' 获取全部 TCP 相关参数值,整理为键值对列表。

2、补充业务背景:例如“短连接 QPS 超过 5000,平均生命周期低于 200ms”,写入提示开头。

3、指示模型聚焦三个关键参数:tcp_tw_reuse、tcp_fin_timeout、tcp_slow_start_after_idle,分别说明其作用域与失效条件。

4、要求模型对比 Linux 默认值与高并发短连接场景推荐值,标出需调整项并给出调整依据(如 TIME-WAIT 状态复用前提)。

四、RFC 文本对照式验证流程

DeepSeek 训练数据包含大量 RFC 文档片段,支持对用户提供的自定义协议实现描述进行合规性核查。该方法适用于自研协议栈或定制化中间件的语义一致性检验。

1、摘录自研协议中关于连接建立失败重试机制的原文描述,限定在 300 字以内。

2、提供对应 RFC 编号及章节(如 RFC 793 Section 3.4),附上该章节核心段落的英文原文。

3、构造提示:“请逐句比对以下两段文字,在语义层面指出是否存在与 RFC 793 规定相冲突的操作步骤。”

4、要求模型仅输出冲突位置(如“第2行‘立即发送RST’违反SYN-RECEIVED状态下的响应规则”)及 RFC 原文引用。