本文主要和大家分享PHP函数一些漏洞集合分享,希望能帮助到大家。

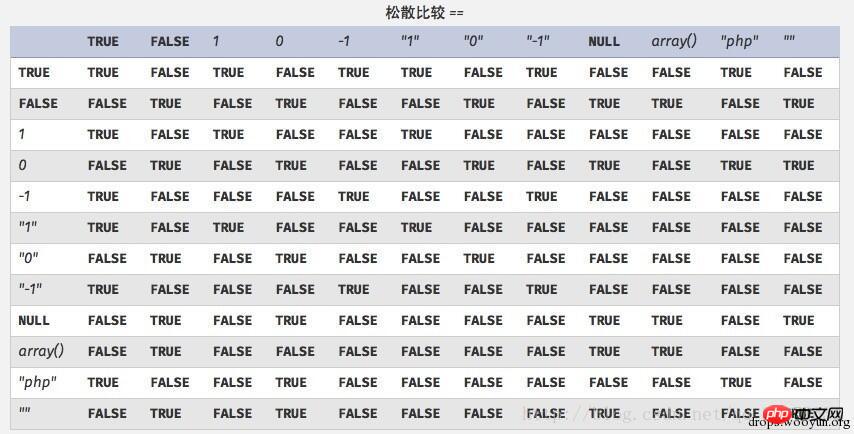

1.弱类型比较

2.MD5 compare漏洞

php在处理哈希字符串时,如果利用”!=”或”==”来对哈希值进行比较,它把每一个以”0x”开头的哈希值都解释为科学计数法0的多少次方(为0),所以如果两个不同的密码经过哈希以后,其哈希值都是以”0e”开头的,那么php将会认为他们相同。

常见的payload有

0x01 md5(str)

QNKCDZO

240610708

s878926199a

s155964671a

s214587387a

s214587387a

0x02 sha1(str)

sha1('aaroZmOk')

sha1('aaK1STfY')

sha1('aaO8zKZF')

sha1('aa3OFF9m')同时MD5不能处理数组,若有以下判断则可用数组绕过

if(@md5($_GET['a']) == @md5($_GET['b']))

{

echo "yes";

}

//http://127.0.0.1/1.php?a[]=1&b[]=23.ereg函数漏洞:00截断

ereg ("^[a-zA-Z0-9]+$", $_GET['password']) === FALSE字符串对比解析

在这里如果 $_GET[‘password’]为数组,则返回值为NULL

如果为123 || asd || 12as || 123%00&&&**,则返回值为true

其余为false

4.$key是什么?

别忘记程序可以把变量本身的key也当变量提取给函数处理。

$value)

{ print $key."\n";

}?>5.变量覆盖

主要涉及到的函数为extract函数,看个例子

立即学习“PHP免费学习笔记(深入)”;

";

extract($_GET);

if($auth == 1){

echo "private!";

} else{

echo "public!";

}

?>extract可以接收数组,然后重新给变量赋值,过程页很简单。

同时!PHP的特性$可以用来赋值变量名也能导致变量覆盖!

$value) { echo $key."".$value; $$key = $value;

} print "".$a;?>构造http://127.0.0.1:8080/test.php?a=12 即可达到目的。

6.strcmp

如果 str1 小于 str2 返回 < 0; 如果 str1 大于 str2 返回 > 0;如果两者相等,返回 0。 先将两个参数先转换成string类型。 当比较数组和字符串的时候,返回是0。 如果参数不是string类型,直接return

构造http://127.0.0.1:8080/test.php?password[]=

7.is_numeric

无需多言:

8.preg_match

如果在进行正则表达式匹配的时候,没有限制字符串的开始和结束(^ 和 $),则可以存在绕过的问题

9.parse_str

与 parse_str() 类似的函数还有 mb_parse_str(),parse_str 将字符串解析成多个变量,如果参数str是URL传递入的查询字符串(query string),则将它解析为变量并设置到当前作用域。

时变量覆盖的一种

";

parse_str($_SERVER['QUERY_STRING']);

echo $_SERVER['QUERY_STRING'].""; print $var;?>10.字符串比较

11.unset

unset(bar);用来销毁指定的变量,如果变量bar 包含在请求参数中,可能出现销毁一些变量而实现程序逻辑绕过。

$value) { // $key == _CONFIG

// $$key == $_CONFIG

// 这个函数会把 $_CONFIG 变量销毁

unset($$key);

}

}if ($_CONFIG['extraSecure'] == false) { echo 'flag {****}';

}?>12.intval()

int转string:

$var = 5; 方式1:$item = (string)$var; 方式2:$item = strval($var);

string转int:intval()函数。

var_dump(intval('2')) //2 var_dump(intval('3abcd')) //3 var_dump(intval('abcd')) //0 可以使用字符串-0转换,来自于wechall的方法说明intval()转换的时候,会将从字符串的开始进行转换直到遇到一个非数字的字符。即使出现无法转换的字符串,intval()不会报错而是返回0

顺便说一下,intval可以被%00截断

if($req['number']!=strval(intval($req['number']))){ $info = "number must be equal to it's integer!! ";

}如果当$req[‘number’]=0%00即可绕过

13.switch()

如果switch是数字类型的case的判断时,switch会将其中的参数转换为int类型,效果相当于intval函数。如下:

14.in_array()

$array=[0,1,2,'3'];

var_dump(in_array('abc', $array)); //true var_dump(in_array('1bc', $array)); //true在所有php认为是int的地方输入string,都会被强制转换

15.serialize 和 unserialize漏洞

这里我们先简单介绍一下php中的魔术方法(这里如果对于类、对象、方法不熟的先去学学吧),即Magic方法,php类可能会包含一些特殊的函数叫magic函数,magic函数命名是以符号__开头的,比如 __construct, __destruct,__toString,__sleep,__wakeup等等。这些函数都会在某些特殊时候被自动调用。 例如__construct()方法会在一个对象被创建时自动调用,对应的__destruct则会在一个对象被销毁时调用等等。 这里有两个比较特别的Magic方法,__sleep 方法会在一个对象被序列化的时候调用。 __wakeup方法会在一个对象被反序列化的时候调用。

username."

"."password: ".$this->password ; } public function __toString() { return file_get_contents($this->file); } }$a = new test();$a->file = 'C:\Users\YZ\Desktop\plan.txt';echo serialize($a);?>//tostring方法会在输出实例的时候执行,如果实例路径是隐秘文件就可以读取了

echo unserialize触发了__tostring函数,下面就可以读取了C:\Users\YZ\Desktop\plan.txt文件了

username."

"."password: ".$this->password ; } public function __toString() { return file_get_contents($this->file); } }$a = 'O:4:"test":3:{s:8:"username";s:0:"";s:8:"password";s:0:"";s:4:"file";s:28:"C:\Users\YZ\Desktop\plan.txt";}';echo unserialize($a);?>

16.session 反序列化漏洞

主要原因是

ini_set(‘session.serialize_handler’, ‘php_serialize’);

ini_set(‘session.serialize_handler’, ‘php’);

两者处理session的方式不同 \Users\YZ\Desktop\plan.txt";}';echo unserialize($a);?>

16.session 反序列化漏洞

主要原因是

ini_set(‘session.serialize_handler’, ‘php_serialize’);

ini_set(‘session.serialize_handler’, ‘php’);

两者处理session的方式不同

相关推荐: