thinkphp 是一个流行的 php 框架,我们在开发过程中经常需要对数据库中的数据进行操作,而 sql 注入是一种常见的安全威胁。为了防止 sql 注入攻击,我们需要对特殊字符进行转义。在使用框架自身的数据操作函数时,框架已经对特殊字符进行了转义,但是在使用原生 sql 时,需要自行处理转义。这篇文章将会介绍 thinkphp 中单引号转义的绕过方法。

在使用原生 SQL 的时候,我们通常使用 PDO 预处理语句来防止 SQL 注入攻击,例如:

$sql = 'SELECT * FROM users WHERE username = :username';

$sth = $dbh->prepare($sql);

$sth->bindParam(':username', $username);

$sth->execute();这种方式可以有效的避免 SQL 注入攻击,因为 PDO 会自动对特殊字符进行转义,同时也能够提高查询性能。

但是,在某些情况下我们需要使用原生 SQL,这就需要我们自己处理 SQL 的转义。例如:

$username = $_GET['username']; $sql = "SELECT * FROM users WHERE username = '".addslashes($username)."'";

这种方式是常见的处理 SQL 转义的方法,通过 addslashes 函数将特殊字符进行转义。但是这种方法并不安全,因为在很多情况下,可以通过绕过 addslashes 函数来进行 SQL 注入攻击。假设我们使用单引号将特殊字符包裹起来,例如:

立即学习“PHP免费学习笔记(深入)”;

$username = "123' OR '1'='1"; $sql = "SELECT * FROM users WHERE username = '".addslashes($username)."'";

这句 SQL 语句的查询结果将会返回所有的用户信息,因为此时 SQL 语句的逻辑变成了:

SELECT * FROM users WHERE username = '123' OR '1'='1'

由于 '1'='1' 总是成立,所以这条 SQL 语句查询结果的是所有的用户信息。这就是 SQL 注入的原理。但是,我们可以通过一些方法来绕过单引号转义,使得即便使用了 ' 进行注入攻击,也不会产生任何危害。

绕过单引号转义的方法如下:

双引号在 SQL 中是一个合法的字符,因此我们可以使用双引号来绕过单引号转义。例如:

$username = '123" OR "1"="1'; $sql = 'SELECT * FROM users WHERE username = "'.$username.'"';

这条 SQL 语句的查询结果将会返回所有的用户信息,因为此时 SQL 语句的逻辑变成了:

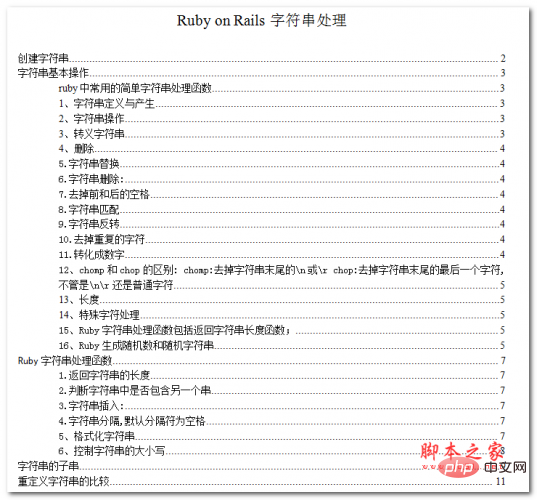

本文档主要讲述的是Ruby on Rails字符串处理;在Ruby中创建一个字符串有多种方式。可以有两种方式表示一个字符串:用一对单引号包围字符('str')或用一对双引号包围字符("str") 这两种形式的区别在于对于包围的字符串的处理,用双引号构造的字符串能处理更多的转移字符。 希望本文档会给有需要的朋友带来帮助;感兴趣的朋友可以过来看看

0

0

SELECT * FROM users WHERE username = '123" OR "1"="1'

此时,双引号中的内容会被当做一个整体而被执行,不会受到单引号转义的影响。因此使用双引号可以有效绕过单引号转义,但是需要注意的是,使用双引号可能会遇到转义的问题,例如:双引号本身就需要使用 '' 进行转义。

反斜杠 '' 是 SQL 中的转义符,在 SQL 中使用反斜杠来对特殊字符进行转义,例如:

$username = '123' OR '1'='1'; $sql = 'SELECT * FROM users WHERE username = "'.$username.'"';

此时,转义后的 SQL 语句的逻辑变成了:

SELECT * FROM users WHERE username = '123' OR '1'='1'

因为 '' 可以在 SQL 的语法中正常识别,所以使用 '' 来进行转义是可行的。但是,需要注意的是,由于 '' 本身在 PHP 中也是转义符,因此在 PHP 中需要使用双重转义符 '\'' 来表示 ''。

CHR 函数可以将整数转换成对应的 ASCII 码字符,我们可以使用 CHR 函数来将单引号转换成 ASCII 码,从而绕过单引号转义,例如:

$username = '123'.chr(39).' OR 1=1'; $sql = 'SELECT * FROM users WHERE username = "'.$username.'"';

此时,转义后的 SQL 语句的逻辑变成了:

SELECT * FROM users WHERE username = '123' OR 1=1

因为 chr(39) 可以得到单引号的 ASCII 码,所以使用 CHR 函数也能够有效绕过单引号转义。

绕过单引号转义是 SQL 注入攻击中的一个常见技巧,要想防御此类攻击,需要注意在使用原生 SQL 时,一定要对特殊字符进行转义,同时需要注意使用转义的方式。在使用框架自身的数据操作函数时,可以有效降低 SQL 注入攻击的风险。

以上就是ThinkPHP中单引号转义的绕过方法的详细内容,更多请关注php中文网其它相关文章!

PHP怎么学习?PHP怎么入门?PHP在哪学?PHP怎么学才快?不用担心,这里为大家提供了PHP速学教程(入门到精通),有需要的小伙伴保存下载就能学习啦!

Copyright 2014-2025 https://www.php.cn/ All Rights Reserved | php.cn | 湘ICP备2023035733号