利用python框架pytm高效进行威胁建模,保障应用安全

在撰写关于药品冷链系统安全论文时,我遇到了一个常见的开发难题:如何以实用且符合编码习惯的方式实现安全性。传统的威胁建模工具过于繁琐,与我的迭代开发流程格格不入。直到我发现了基于Python的威胁建模框架PyTM,才解决了这个问题。

PyTM 的代码化结构使其易于上手,即使是威胁建模新手也能快速掌握。它帮助我系统地识别和解决冷链研究中的安全风险,避免了复杂方法的困扰。最初作为论文工具,PyTM 很快成为其他项目的宝贵资源,体现了其灵活性和易用性。

威胁建模是在安全问题出现之前识别应用程序中潜在安全风险的过程。它如同安全蓝图,帮助在开发早期预测漏洞并规划防御措施。然而,许多开发者因传统工具的繁琐和复杂性而忽略此步骤。

PyTM 的优势在于其Python构建,可无缝集成到现有工作流程中,在不牺牲深度的情况下简化威胁建模。无论项目规模大小,PyTM 都提供了一种从一开始就考虑安全性的结构化方法。

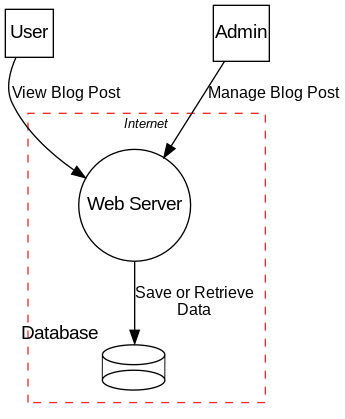

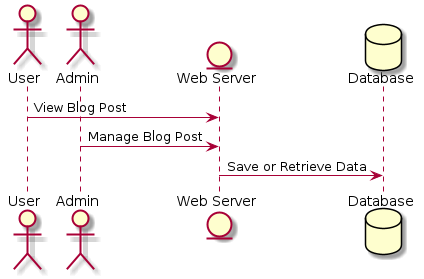

让我们用PyTM对一个简单的博客应用程序进行建模。该应用包含以下关键组件:

初次使用易达CMS企业系统以下简称(易达),易达系统运行于微软公司开发的 ASP 程序平台,ASP是目前国内应用最广泛的WEB开发语言,空间基于微软windows IIS,使您的购买空间和维护成本降到最低,并以其众多独创或领先的新特性和功能设计,使得用户深刻体验到易达以原创研发、服务客户为主导开发理念的独到之处和领先优势,易达严格上讲是为懂点网站建设和HTML或DIV+CSS技术的人员而开发的一套

0

0

首先,使用pip安装PyTM:

pip install pytm sudo apt install graphviz plantuml

from pytm import tm

tm = tm("blog application threat model")from pytm import boundary

internet = boundary("internet")

internal_network = boundary("internal network")from pytm import actor

user = actor("user")

admin = actor("admin", is_admin=True) from pytm import server

web_server = server("web server")from pytm import datastore

database = datastore("database")from pytm import dataflow user_to_web_server = dataflow(user, web_server, "view blog post") admin_to_web_server = dataflow(admin, web_server, "manage blog post") web_server_to_database = dataflow(web_server, database, "save or retrieve data")

user_to_web_server.threats = ["man-in-the-middle attack", "unauthorized access"] admin_to_web_server.threats = ["brute force login", "privilege escalation"] web_server_to_database.threats = ["sql injection", "data exfiltration"]

user_to_web_server.controls = ["https", "web application firewall (waf)"] admin_to_web_server.controls = ["captcha", "account lockout"] web_server_to_database.controls = ["parameterized queries", "input validation"]

from pytm import tm, actor, server, dataflow, datastore, boundary

tm = tm("blog application threat model")

internet = boundary("internet")

user = actor("user")

admin = actor("admin", is_admin=True)

web_server = server("web server")

database = datastore("database")

user_to_web_server = dataflow(user, web_server, "view blog post")

admin_to_web_server = dataflow(admin, web_server, "manage blog post")

web_server_to_database = dataflow(web_server, database, "save or retrieve data")

web_server.inboundary = internet

database.inboundary = internal_network #更精确的边界定义

user_to_web_server.threats = ["man-in-the-middle attack", "unauthorized access"]

admin_to_web_server.threats = ["brute force login", "privilege escalation"]

web_server_to_database.threats = ["sql injection", "data exfiltration"]

user_to_web_server.controls = ["https", "web application firewall (waf)"]

admin_to_web_server.controls = ["captcha", "account lockout"]

web_server_to_database.controls = ["parameterized queries", "input validation"]

tm.process()运行脚本后,PyTM会生成已识别威胁及其缓解措施的摘要,并生成数据流图(使用--dfd参数)和序列图(使用--seq参数)。 此外,使用--report参数和模板文件可以生成包含威胁和安全控制措施的文本报告。

PyTM 在学术和专业领域都证明了其简化威胁建模的价值。它将威胁建模从复杂任务转变为高效、强大的实践,显著增强应用程序的安全性。 其易用性和可扩展性使其成为各种项目中不可或缺的工具。

以上就是使用 PyTM 保护应用程序:PyTM 开发人员指南的详细内容,更多请关注php中文网其它相关文章!

每个人都需要一台速度更快、更稳定的 PC。随着时间的推移,垃圾文件、旧注册表数据和不必要的后台进程会占用资源并降低性能。幸运的是,许多工具可以让 Windows 保持平稳运行。

Copyright 2014-2025 https://www.php.cn/ All Rights Reserved | php.cn | 湘ICP备2023035733号