文章目录 一、在 CE 中获取子弹动态地址的前置操作 二、在 OD 中调试子弹数据

在之前的博客【windows 逆向】od 调试器工具 (通过 ce 工具查找访问方式获取子弹数据基地址 | 使用 od 工具附加游戏进程 | 在 od 中查看子弹数据地址 | 推荐) 的基础上,继续调试后续内容。

在 OD 调试过程中如果中途崩溃,需要重新获取子弹数据的动态地址 05862F1C。

然后在 OD 中附加该游戏,

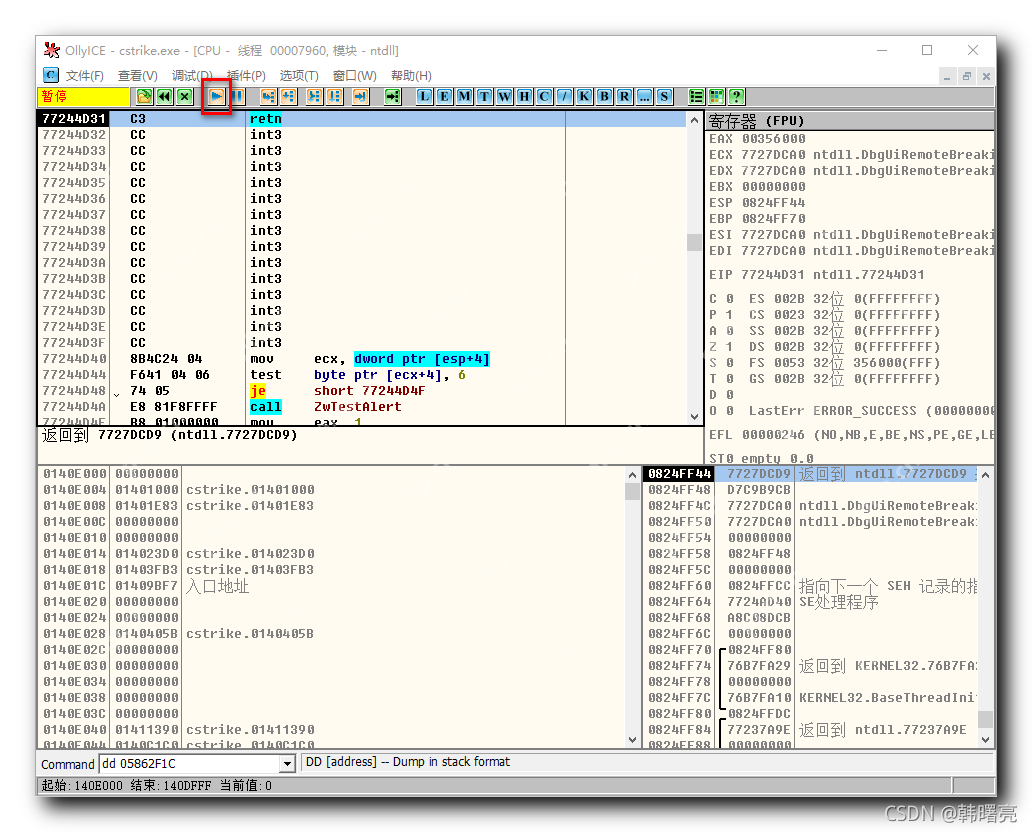

附加后,点击运行按钮,否则会一直卡在暂停状态,游戏也无法执行。

在 Command 中运行以下代码:

代码语言:javascript 代码运行次数:0

运行 复制 ```javascript dd 05862F1C ```这样可以跳转到该数据位置。

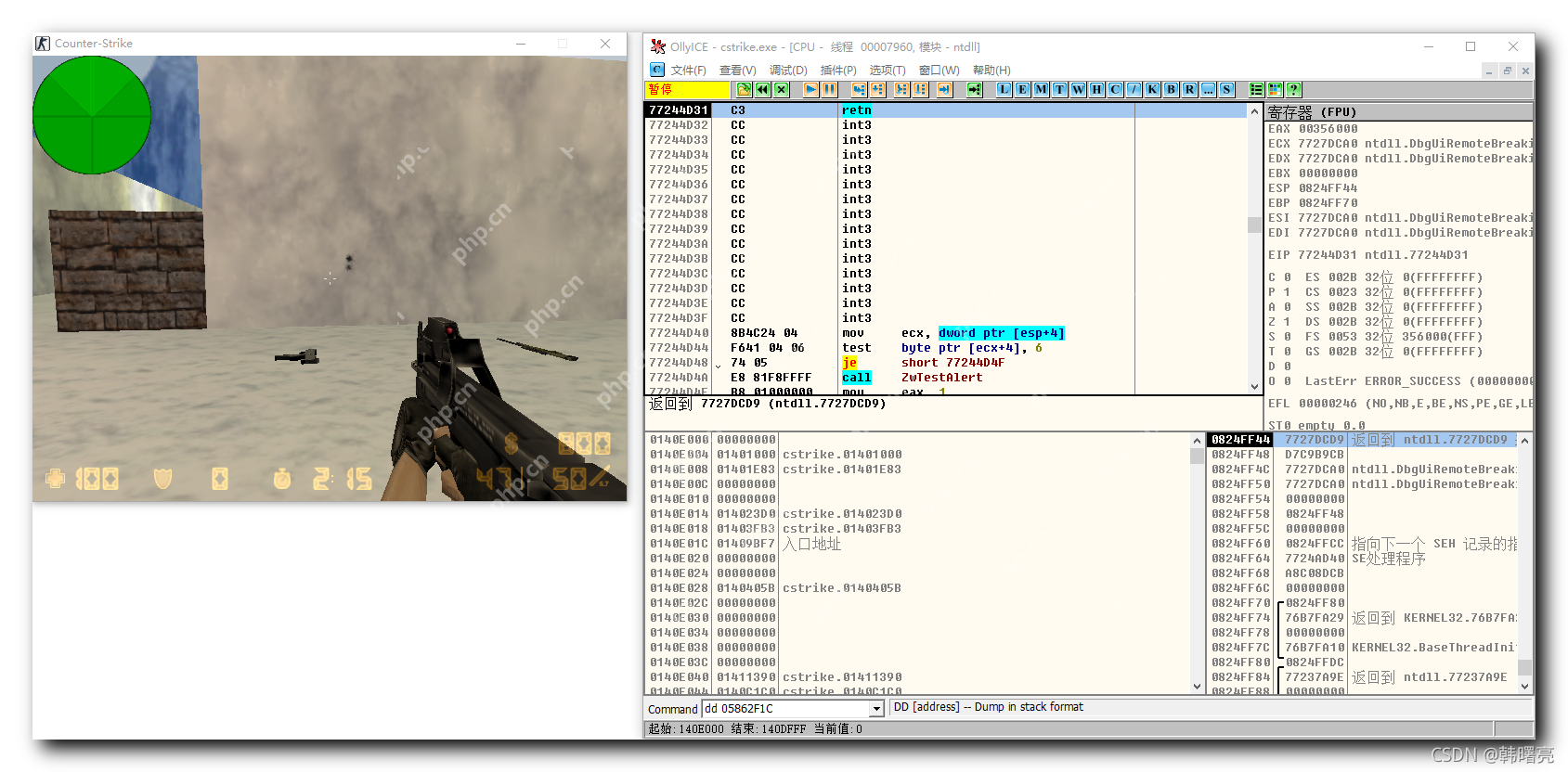

右键点击 05862F1C 地址处,选择“断点 / 硬件访问 / Dword”选项,

在反汇编窗口中,可以看到断点处;游戏也进入了暂停状态。

此时点击“运行按钮”,

可以跳转到不同的端点处。

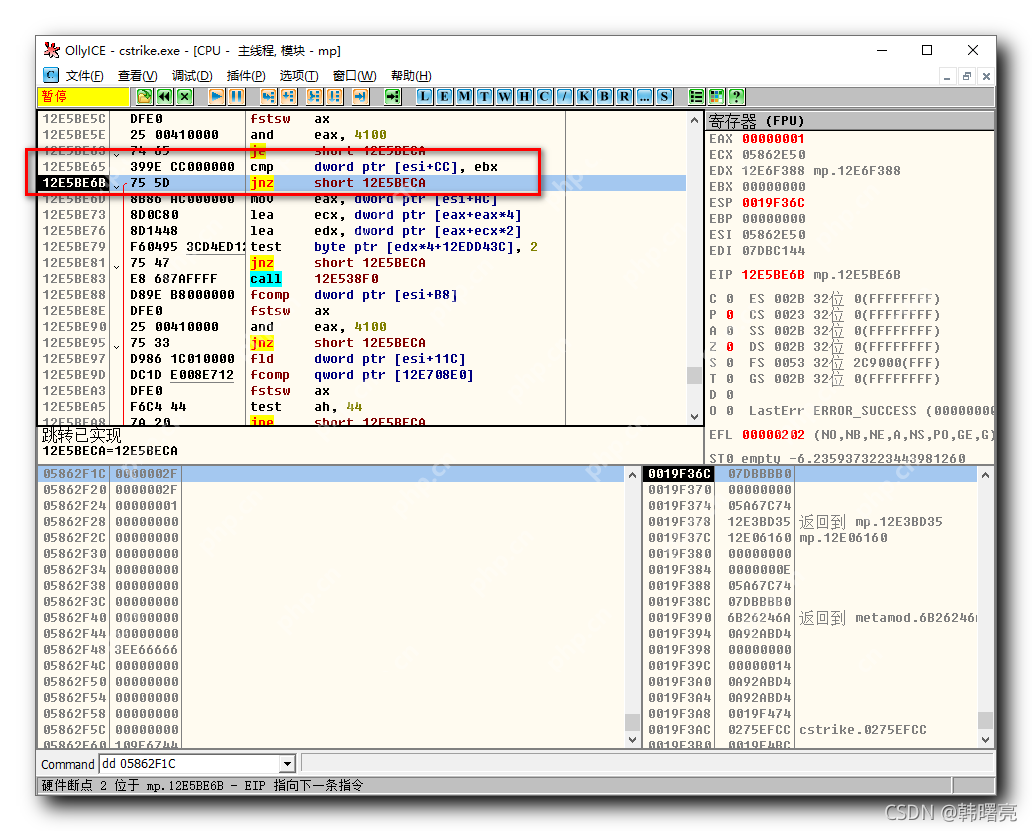

第一次点击“运行按钮”:

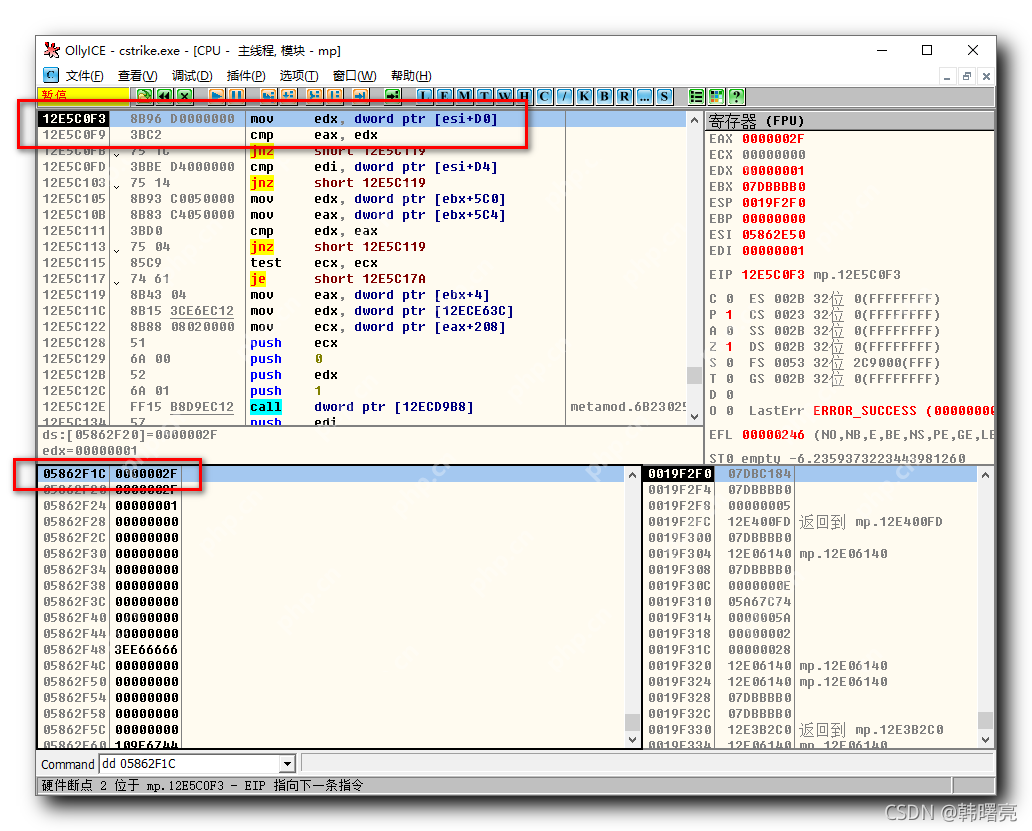

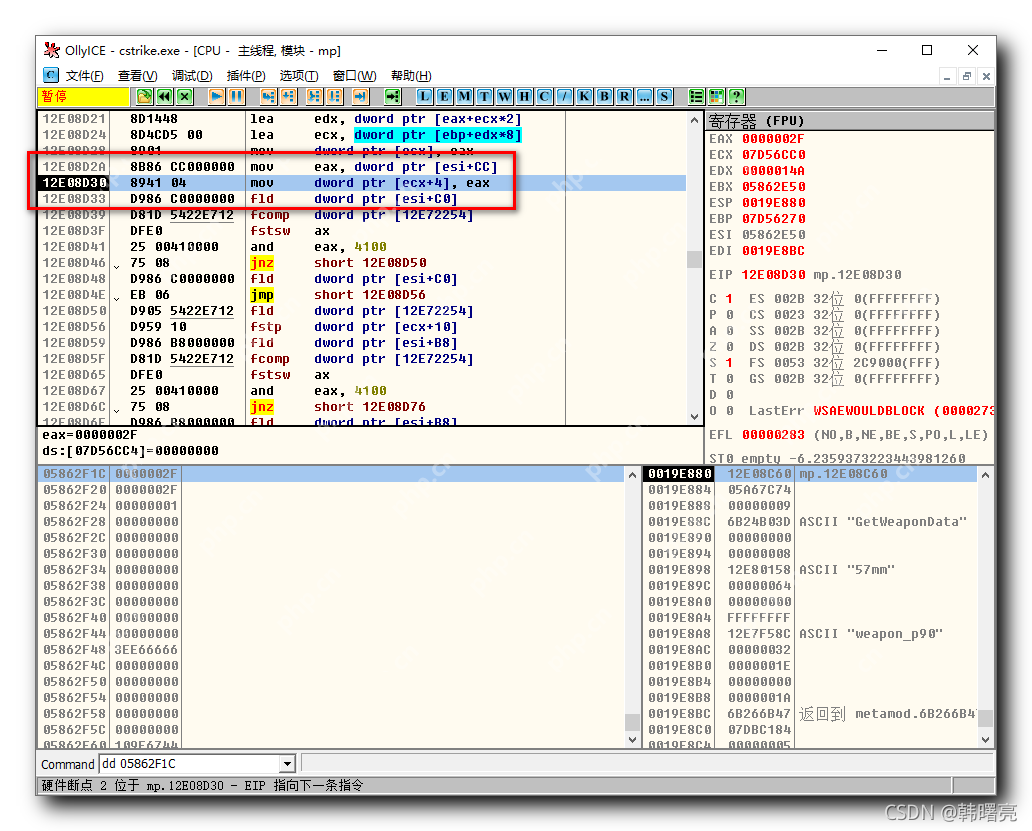

第二次点击“运行按钮”:

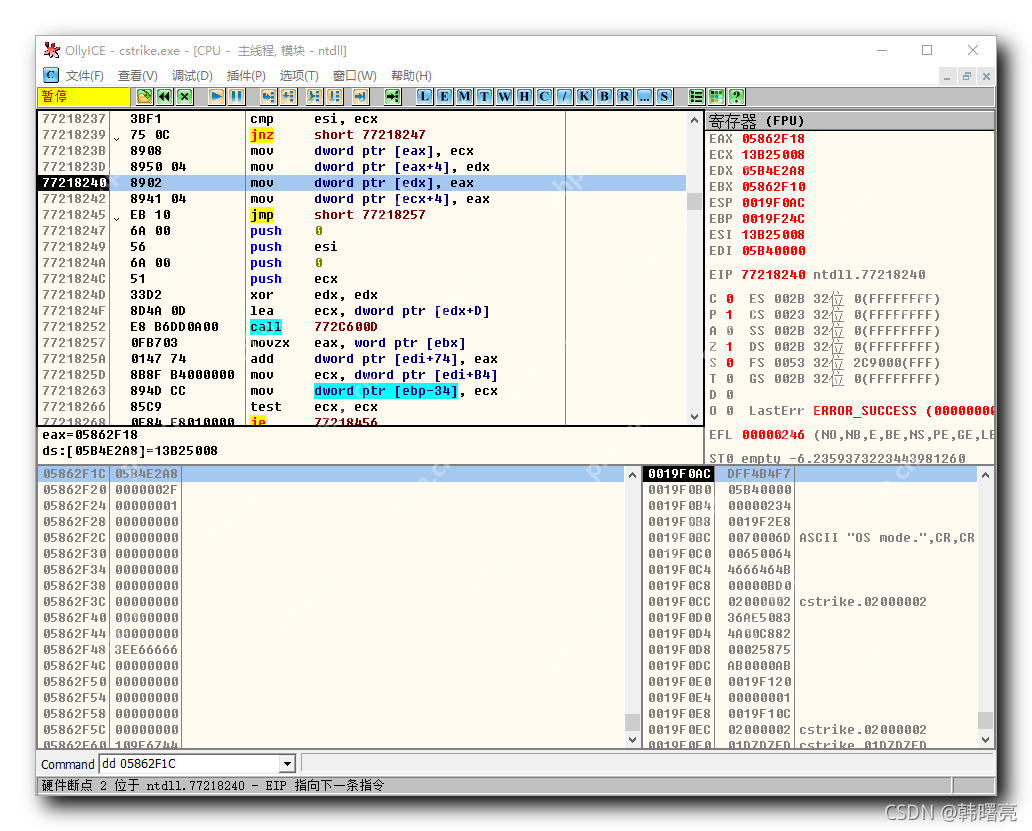

第三次点击“运行按钮”:

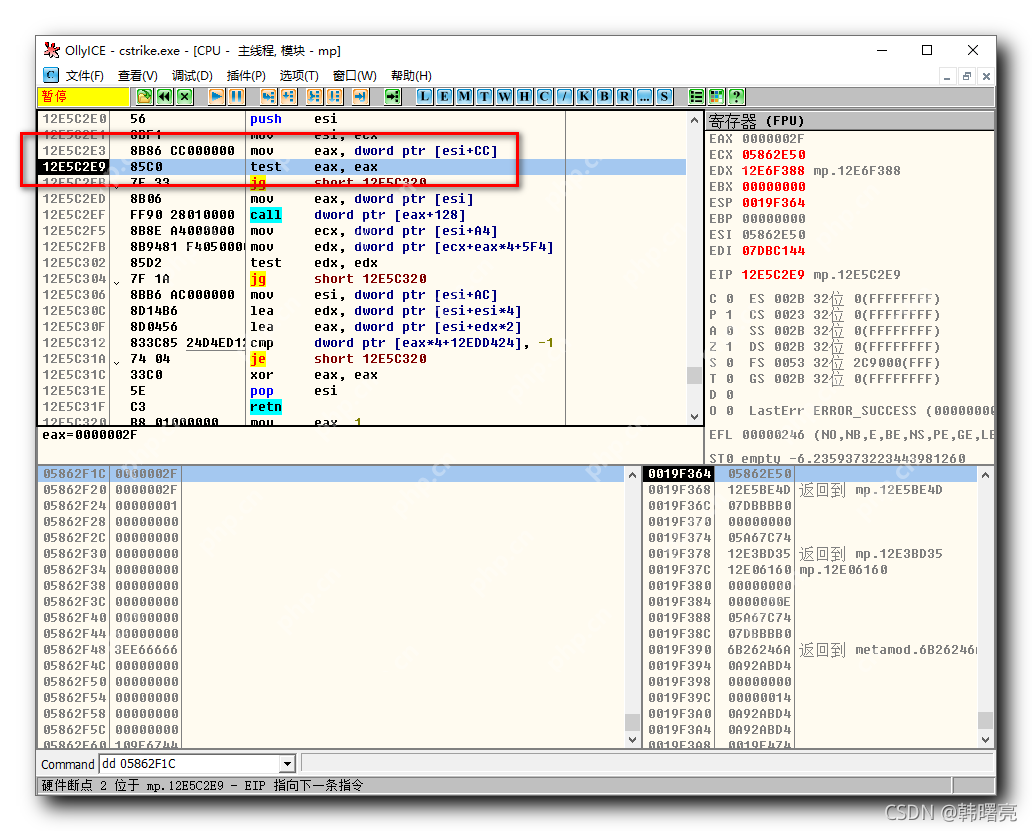

第四次点击“运行按钮”:

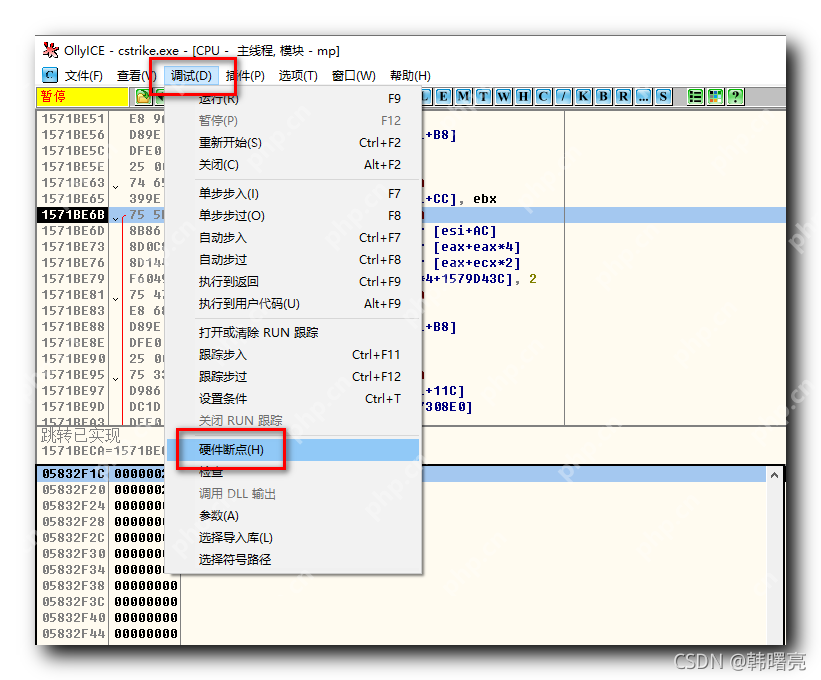

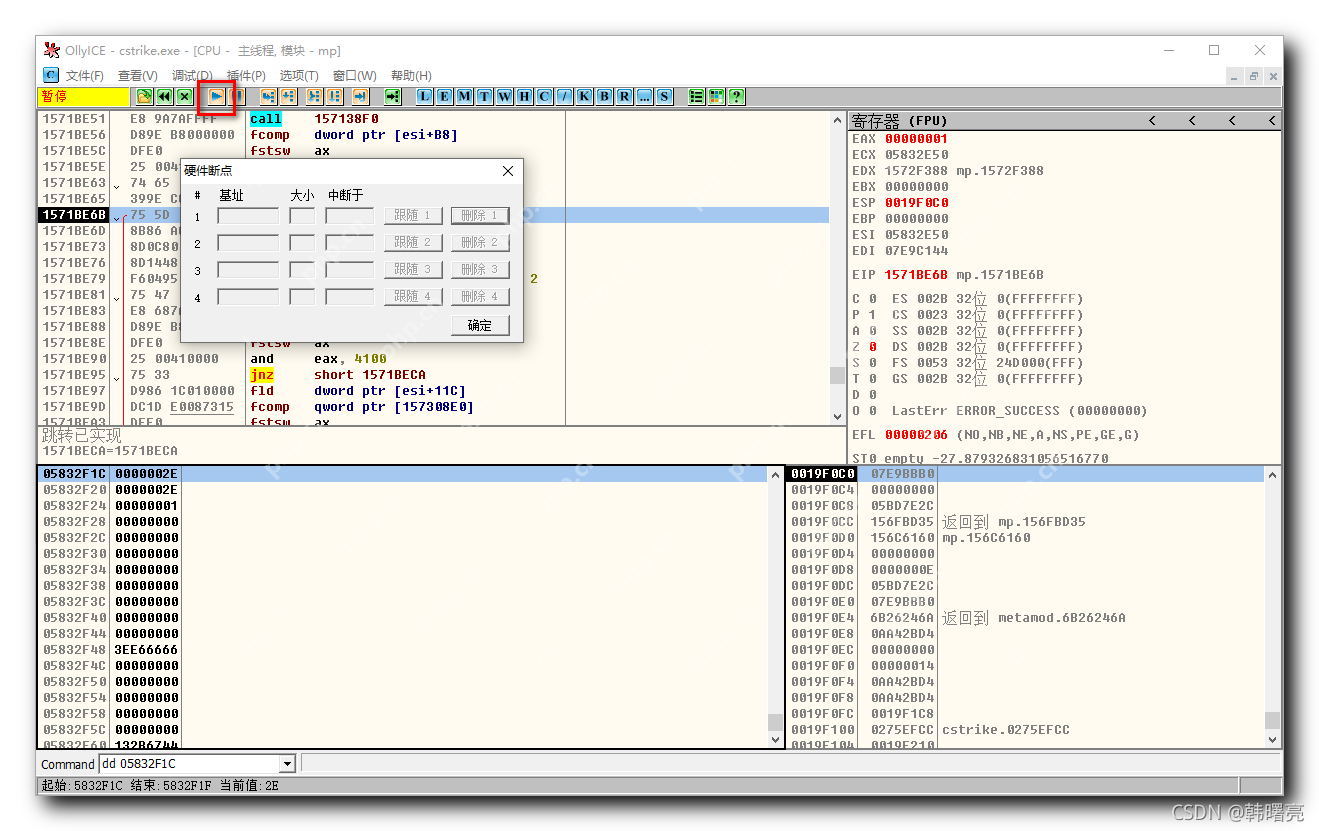

选择“菜单栏 / 调试 / 硬件断点”选项,

即可查看当前的硬件断点,

全部删除后,点击运行,恢复正常。

以上就是【Windows 逆向】OD 调试器工具 ( CE 中获取子弹动态地址前置操作 | OD 中调试指定地址的数据 )的详细内容,更多请关注php中文网其它相关文章!

每个人都需要一台速度更快、更稳定的 PC。随着时间的推移,垃圾文件、旧注册表数据和不必要的后台进程会占用资源并降低性能。幸运的是,许多工具可以让 Windows 保持平稳运行。

Copyright 2014-2025 https://www.php.cn/ All Rights Reserved | php.cn | 湘ICP备2023035733号