ntlm 协议在 windows nt 和 windows 2000 server(或更高版本)的工作组环境中使用(kerberos 用于域模式下)。

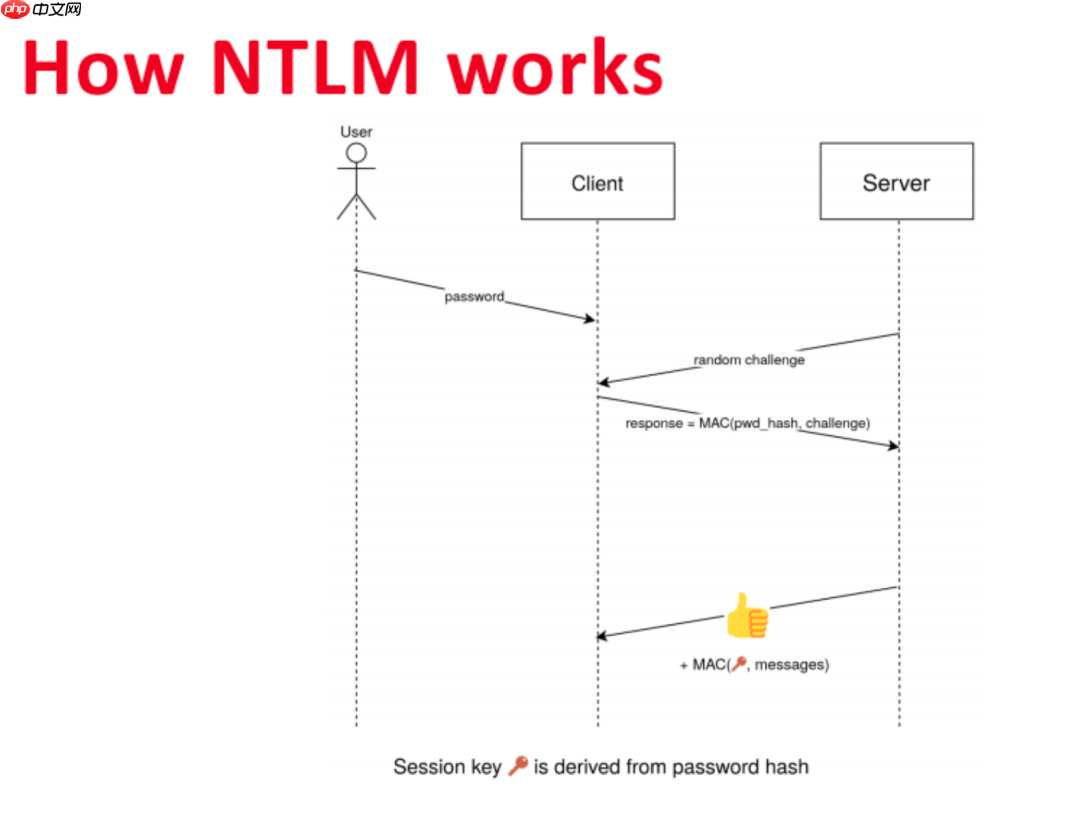

在 AD 域环境中,若需要验证 Windows NT 系统,必须使用 NTLM。与 Kerberos 相比,NTLM 认证过程更为简单。NTLM 采用挑战/响应(Challenge/Response)消息交换模式,以下是 NTLM 的认证流程:

NTLM 认证协议可用于多种协议中,例如 HTTP、SMB 等。以下通过 HTTP 协议来说明其具体认证流程:

NTLM 认证协议可用于多种协议中,例如 HTTP、SMB 等。以下通过 HTTP 协议来说明其具体认证流程:

首先,我们需要选择一个目标,也可以自己搭建一个基于域的 401 认证服务。我这里选择了一个实际的环境进行测试,通常 Exchange 邮件服务器会有 EWS 接口,我们可以随意选择一个进行测试。

在 Bing 上使用语法搜索:

找一个使用 Exchange 搭建的邮件服务器,并且支持 HTTP,因为转包查看时,HTTPS 经过加密的包不太容易分析。我找到了一个:

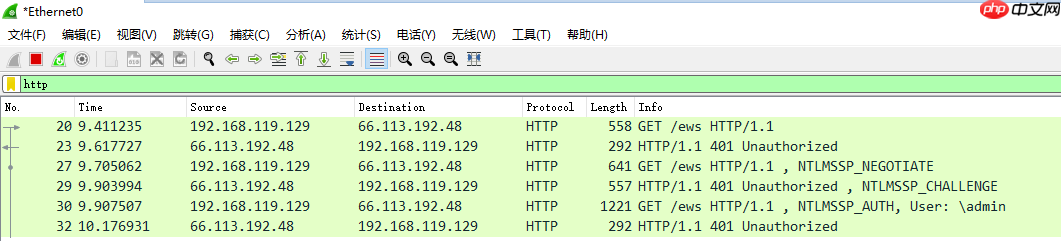

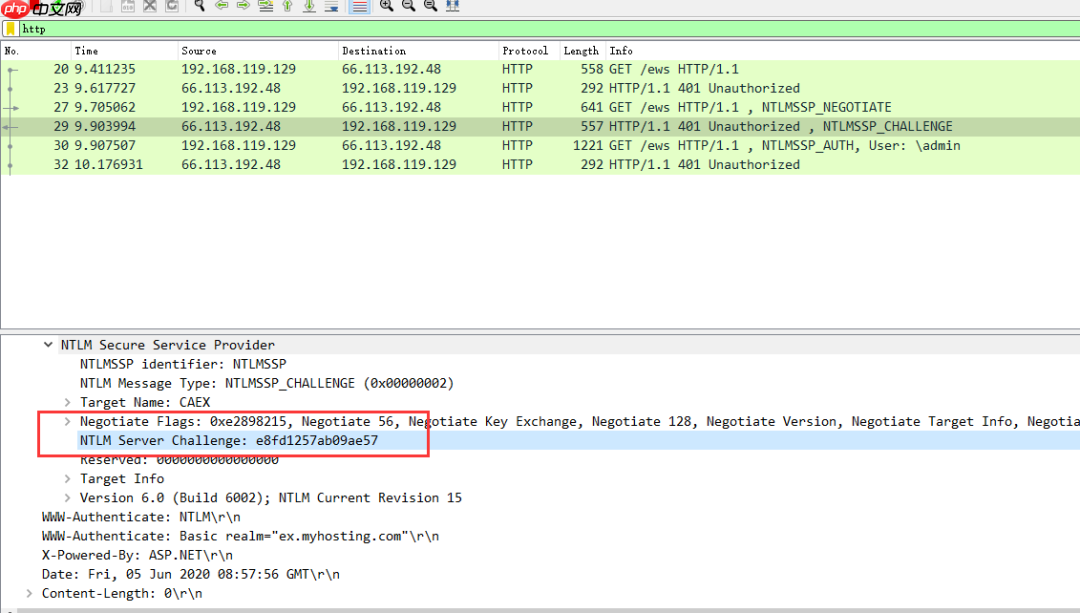

启动 Wireshark,然后访问上述链接,随机输入账号和密码,点击登录后,会得到一些 HTTP 数据包,如图:

启动 Wireshark,然后访问上述链接,随机输入账号和密码,点击登录后,会得到一些 HTTP 数据包,如图:

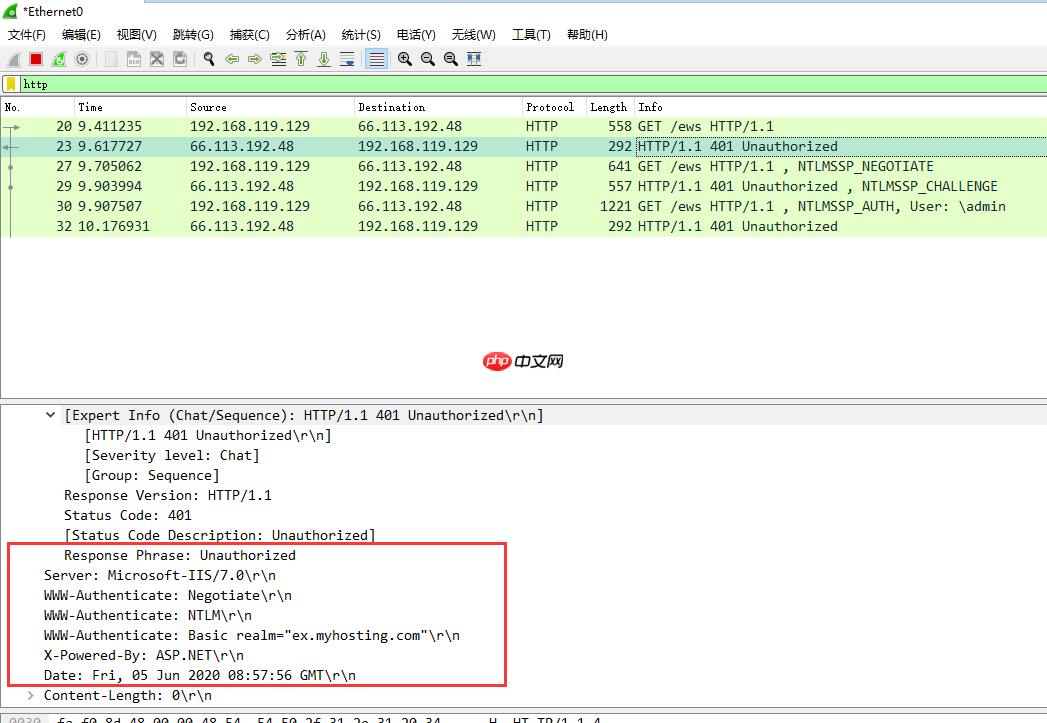

验证流程分为三步:第一步,获取服务器的基本信息,例如认证协议、服务器版本,如图:

验证流程分为三步:第一步,获取服务器的基本信息,例如认证协议、服务器版本,如图:

第二步,获取服务器返回给客户端的挑战值,如图:

第二步,获取服务器返回给客户端的挑战值,如图:

这个值在后面的数据校验中会使用,这里先不详细介绍。

这个值在后面的数据校验中会使用,这里先不详细介绍。

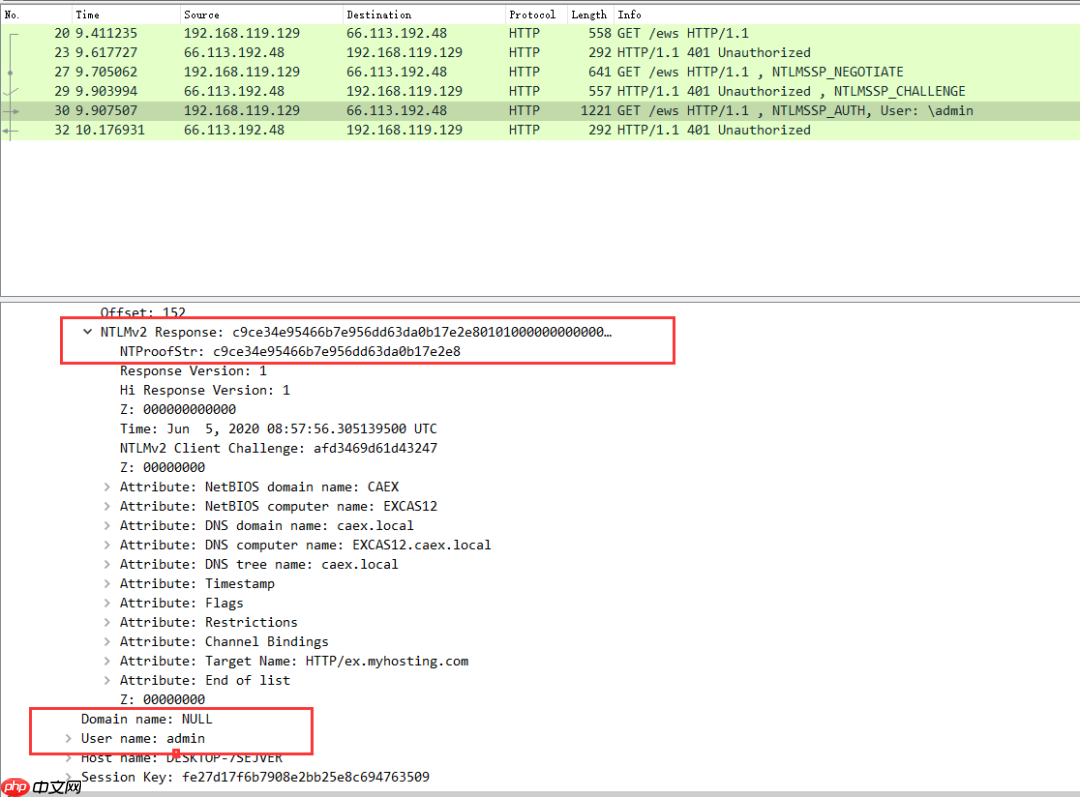

第三步,根据前面获取的数据,组合后提交给服务器,在服务器端进行验证。

这里的 NTProofStr 是一个用于数据验签的哈希值,确保前面获取的挑战和后面的数据是完整且未经修改的。

这里的 NTProofStr 是一个用于数据验签的哈希值,确保前面获取的挑战和后面的数据是完整且未经修改的。

我们将上图中 NTLMv2 的响应值复制并处理如下:

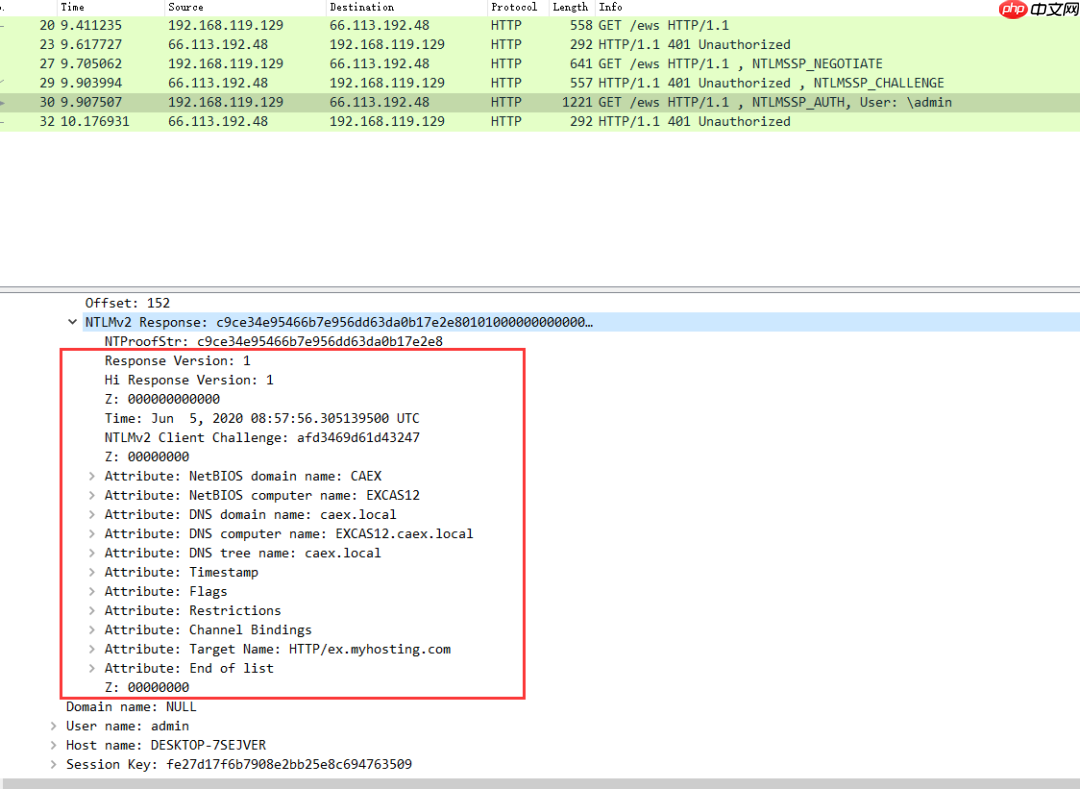

最前面的 32 个字符就是验证数据完整性的哈希值,也就是 NTProofStr 的值,后面的数据中包含了一些服务器的信息,如图:

这些数据是第三步的请求阶段,即客户端提交给服务器的数据,服务器将使用这些数据进行验证,判断是否通过。

这些数据是第三步的请求阶段,即客户端提交给服务器的数据,服务器将使用这些数据进行验证,判断是否通过。

验签哈希如何产生?从上面我们看不到账号密码信息在哪里发挥作用,下面我们来看看具体账号密码在哪里被使用,以及在哪里发挥作用。

在内网渗透时,我们经常会捕获本地密码,本地存储的哈希就是用户密码经过一系列加密后的结果,具体加密方式如下:

函数解释:hex 用于将字符串转换为十六进制值、unicode 用于将字符串转换为双字节字符串、md4 为 md4 哈希。

以下是用 Python 编写的关键函数代码示例:

hex 函数:

def str_to_hex(s):

return ' '.join([hex(ord(c)).replace('0x', '') for c in s])转双字节函数:

def hex_to_unicode(hex_str):

hex_str_ = hex_str.replace(" ","00")+"00"

return hex_str_md4 哈希函数:

from Crypto.Hash import MD4

def str_to_md4(str_):

m = MD4.new()

m.update(str_)

return m.hexdigest()仅有密码是不够的,如何将用户名和域信息用上呢?这里涉及到一个 NTLMv2 HASH,具体算法如下:

关键函数:upper 用于将字符串全部转换为大写字母、md5 用于将 NTLM 的哈希作为盐,对用户名和域组合的信息进行 md5 哈希。

md5 哈希函数:

import hmac

import hashlib

def str_to_hmac_md5(passwd_,salt_):

h_md5 = hmac.new(salt_, passwd_, hashlib.md5).hexdigest()

return h_md5从上面的过程来看,最后得到的 NTLMv2 HASH 包含了账号、密码和域的信息,如果任何一个因素有问题,整个验证就不会成功,那么这个哈希在后面如何使用呢?

服务器如何验证客户端提交的信息?在最后一步,客户端提交的信息包括:

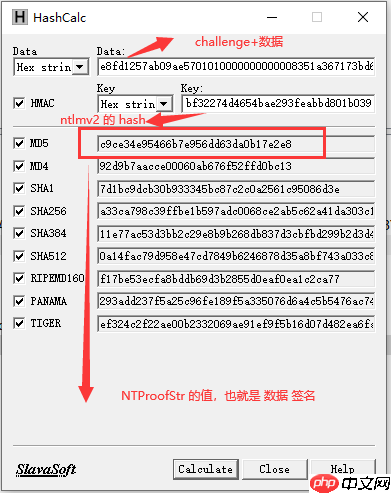

签名哈希 NTProofStr 用于验证数据完整性,数值为:c9ce34e95466b7e956dd63da0b17e2e8

还有一串数据,在上面已经提供,前面的 32 位字符串就是上面的签名哈希,去掉之后就是服务器相关的数据,提取出来如下:

在之前第二步时,获得了一个挑战值: e8fd1257ab09ae57

到这里,所有需要的数据都有了,那么这些数据之间有什么关系呢?主要是签名的获取算法,公式如下:

理解起来也很简单,就是将第二步的挑战值和服务器的数据连接起来,使用包含账号密码域信息的哈希作为盐进行 md5 哈希后的结果就是签名值,我们用一个小巧的计算器来计算一下:

以上就是轻松理解 NTLM 协议工作流程的详细内容,更多请关注php中文网其它相关文章!

每个人都需要一台速度更快、更稳定的 PC。随着时间的推移,垃圾文件、旧注册表数据和不必要的后台进程会占用资源并降低性能。幸运的是,许多工具可以让 Windows 保持平稳运行。

Copyright 2014-2025 https://www.php.cn/ All Rights Reserved | php.cn | 湘ICP备2023035733号