fail2ban可以监控系统日志,并根据日志中的错误信息执行相应的屏蔽操作。大多数在线教程都介绍了fail2ban与iptables的组合,但考虑到centos 7自带firewalld,并且使用firewalld作为网络防火墙更为简便,本文将介绍如何结合fail2ban和firewalld来防范暴力破解和cc攻击。

首先,需要检查Firewalld是否已启用,并确保其正常运行。以下是相关的命令:

# 如果您已经安装iptables,建议先关闭它 service iptables stop # 查看Firewalld状态 firewall-cmd --state # 启动firewalld systemctl start firewalld # 设置开机启动 systemctl enable firewalld.service

启用Firewalld后,所有端口连接将被禁止,因此必须放行常用端口,以免被阻挡在外。以下是放行SSH端口(22)的示例:

# 放行22端口 firewall-cmd --zone=public --add-port=22/tcp --permanent # 重载配置 firewall-cmd --reload # 查看已放行端口 firewall-cmd --zone=public --list-ports

接下来,安装fail2ban。fail2ban可以监控系统日志,并根据特定规则匹配异常IP,然后使用Firewalld将其屏蔽,特别适用于防范暴力破解和扫描攻击。

# CentOS内置源并未包含fail2ban,需要先安装epel源 yum -y install epel-release # 安装fail2ban yum -y install fail2ban

安装成功后,fail2ban的配置文件位于/etc/fail2ban目录。主配置文件为jail.conf,匹配规则位于filter.d目录。通常情况下,其他目录和文件较少使用,如需详细了解,可自行搜索。

通过新建jail.local文件来覆盖fail2ban的默认规则:

# 新建配置 vi /etc/fail2ban/jail.local # 默认配置 [DEFAULT] ignoreip = 127.0.0.1/8 bantime = 86400 findtime = 600 maxretry = 5 # 这里banaction必须使用firewallcmd-ipset,这是Firewalld支持的关键,如果使用Iptables,请勿这样填写 banaction = firewallcmd-ipset action = %(action_mwl)s

其中:

ignoreip:IP白名单,白名单中的IP不会被屏蔽,可填写多个,以逗号分隔。bantime:屏蔽时间,单位为秒。findtime:时间范围。maxretry:最大尝试次数。banaction:屏蔽IP所使用的方法,这里使用Firewalld来屏蔽端口以防范SSH暴力破解。如果您仍在使用默认的SSH端口(22),建议参考《Linux服务器之登录安全》加强服务器防护,或使用fail2ban屏蔽恶意IP。

继续修改jail.local文件,追加以下内容:

[sshd] enabled = true filter = sshd port = 22 action = %(action_mwl)s logpath = /var/log/secure

[sshd]:名称,可以任意填写。filter:规则名称,必须填写位于filter.d目录中的规则,sshd是fail2ban内置规则。port:对应的端口。action:采取的行动。logpath:需要监视的日志路径。至此,jail.local文件的配置可能如下所示:

[DEFAULT] ignoreip = 127.0.0.1/8 bantime = 86400 findtime = 600 maxretry = 5 banaction = firewallcmd-ipset action = %(action_mwl)s <p>[sshd] enabled = true filter = sshd port = 22 action = %(action_mwl)s logpath = /var/log/secure

此配置表示,如果同一IP在10分钟内连续错误超过5次,则使用Firewalld将其屏蔽。启动fail2ban以测试效果:

systemctl start fail2ban

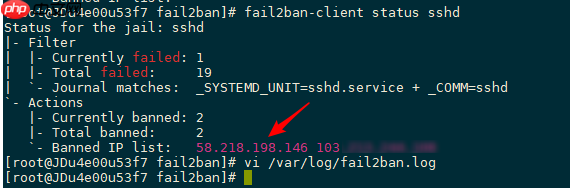

使用另一台服务器不断尝试连接SSH,并故意输入错误密码,您会发现连续超过5次后无法连接,说明IP已被屏蔽。可以通过以下命令查看被屏蔽的IP:

fail2ban-client status sshd

接下来,介绍如何使用fail2ban防范CC攻击,以Nginx为例。fail2ban可以监视Nginx日志,匹配短时间内频繁请求的IP,并使用Firewalld将其屏蔽,以达到CC防护的效果。

首先,新建Nginx日志匹配规则:

# 新建Nginx日志匹配规则 vi /etc/fail2ban/filter.d/nginx-cc.conf</p><h1>填写如下内容</h1><p>[Definition] failregex = <host> -.<em>- .</em>HTTP/1.<em> .</em> .*$ ignoreregex =

然后,修改jail.local文件,追加以下内容:

[nginx-cc] enabled = true port = http,https filter = nginx-cc action = %(action_mwl)s maxretry = 20 findtime = 60 bantime = 3600 logpath = /usr/local/nginx/logs/access.log

此配置表示,如果在60秒内同一IP请求达到20次,则将其屏蔽1小时。请根据实际情况调整这些参数。logpath为Nginx日志路径。

此外,若您经常发现有机器人在扫描Wordpress登录页面wp-login.php,可以使用fail2ban屏蔽这些IP。首先,新建Wordpress日志匹配规则:

# 新建Wordpress日志匹配规则 vi /etc/fail2ban/filter.d/wordpress.conf</p><h1>填写如下内容</h1><p>[Definition] failregex = ^<host> -.<em> /wp-login.php.</em> HTTP/1.." ignoreregex =

然后,修改jail.local文件,追加以下内容:

[wordpress] enabled = true port = http,https filter = wordpress action = %(action_mwl)s maxretry = 20 findtime = 60 bantime = 3600 logpath = /usr/local/nginx/logs/access.log

最后,别忘了重启fail2ban使其生效:

systemctl restart fail2ban

常用命令如下:

# 启动 systemctl start fail2ban</p><h1>停止</h1><p>systemctl stop fail2ban</p><h1>开机启动</h1><p>systemctl enable fail2ban</p><h1>查看被ban IP,其中sshd为名称,例如上面的[wordpress]</h1><p>fail2ban-client status sshd</p><h1>删除被ban IP</h1><p>fail2ban-client set sshd delignoreip 192.168.111.111</p><h1>如果上述命令出错,可尝试执行</h1><p>fail2ban-client set sshd unbanip 192.168.111.111</p><h1>查看日志</h1><p>tail /var/log/fail2ban.log

总结,fail2ban内置了许多匹配规则,位于filter.d目录下,涵盖了常见的SSH/FTP/Nginx/Apache等日志匹配。如果这些规则无法满足您的需求,您也可以自行新建规则来匹配异常IP。使用fail2ban与Firewalld相结合来阻止恶意IP是一种有效的方法,可以大大提高服务器的安全性。

以上就是CentOS 7安装fail2ban + Firewalld防止爆破与CC攻击的详细内容,更多请关注php中文网其它相关文章!

每个人都需要一台速度更快、更稳定的 PC。随着时间的推移,垃圾文件、旧注册表数据和不必要的后台进程会占用资源并降低性能。幸运的是,许多工具可以让 Windows 保持平稳运行。

Copyright 2014-2025 https://www.php.cn/ All Rights Reserved | php.cn | 湘ICP备2023035733号