apt-hunter是一款用于windows事件日志的威胁搜寻工具,旨在检测隐藏在windows事件日志中的apt活动。如果您从事威胁情报工作,我保证您会喜欢使用这款工具的。为什么这么说?我将在本文中详细讨论原因。请注意,该工具仍处于测试版,可能存在一些错误。

为何开发此工具?许多分析员会忽略Windows事件日志,或者不知道在哪里搜索可疑活动。此外,大多数分析人员都清楚在发生攻击时需要收集哪些事件日志。我在SOC担任安全专家,我们为客户提供威胁搜寻、事件响应和法证服务。通常,客户没有SIEM或日志收集器,这使得收集Windows事件日志变得非常困难。现在,如果您使用APT-Hunter,将会拥有以下便利:

APT-Hunter如何运作?APT-Hunter由两个部分组成,它们可以协同工作,帮助用户快速获取所需的数据。该工具用于加速Windows日志分析的速度,但永远不会替代深入的日志分析。

APT-Hunter的功能如何使用?使用APT-Hunter的第一步是收集日志。使用powershell日志收集器可以轻松地自动收集所需的日志,只需以管理员身份运行powershell脚本即可。

To collect the logs in EVTX format use : windows-log-collector-full-v3-EVTX.ps1 To collect the logs in CSV format use : windows-log-collector-full-v3-CSV.ps1

APT-Hunter使用python3构建,因此要使用该工具,您需要安装所需的库。

python3 -m pip install -r Requirements.txt

APT-Hunter使用起来非常简单,只需使用参数-h即可打印帮助信息,查看所需的选项。

# python3 APT-Hunter.py -h

usage: APT-Hunter.py [-h] [-p PATH] [-o OUT] [-t {csv,evtx}] [--security SECURITY] [--system SYSTEM] [--scheduledtask SCHEDULEDTASK] [--defender DEFENDER] [--powershell POWERSHELL] [--powershellop POWERSHELLOP] [--terminal TERMINAL] [--winrm WINRM] [--sysmon SYSMON]

optional arguments:

-h, --help show this help message and exit

-p PATH, --path PATH path to folder containing windows event logs generated by the APT-Hunter-Log-Collector.ps1

-o OUT, --out OUT output file name

-t {csv,evtx}, --type {csv,evtx} csv ( logs from get-eventlog or windows event log GUI or logs from Get-WinEvent ) , evtx ( EVTX extension windows event log )

--security SECURITY Path to Security Logs

--system SYSTEM Path to System Logs

--scheduledtask SCHEDULEDTASK Path to Scheduled Tasks Logs

--defender DEFENDER Path to Defender Logs

--powershell POWERSHELL Path to Powershell Logs

--powershellop POWERSHELLOP Path to Powershell Operational Logs

--terminal TERMINAL Path to TerminalServices LocalSessionManager Logs

--winrm WINRM Path to Winrm Logs

--sysmon SYSMON Path to Sysmon Logs-p:提供包含使用powershell日志收集器提取的目录的路径(windows-log-collector-full-v3-CSV.ps1,windows-log-collector-full-v3-EVTX.ps1)。

-o:输出生成项目的名称

-t:日志类型(如果是CSV或EVTX)

剩余的参数,如果您想分析单一类型的日志。

示例:

#python3 APT-Hunter.py -t evtx -p /opt/wineventlogs/ -o Project1 #python3 APT-Hunter.py -t csv -p /opt/wineventlogs/ -o Project1 #python3 APT-Hunter.py -t evtx --security evtx/security.evtx -o Project2 #python3 APT-Hunter.py -t evtx -p /opt/wineventlogs/ -o Project1 #python3 APT-Hunter.py -t csv -p /opt/wineventlogs/ -o Project1 #python3 APT-Hunter.py -t evtx --security evtx/security.evtx -o Project2

结果分为两页:

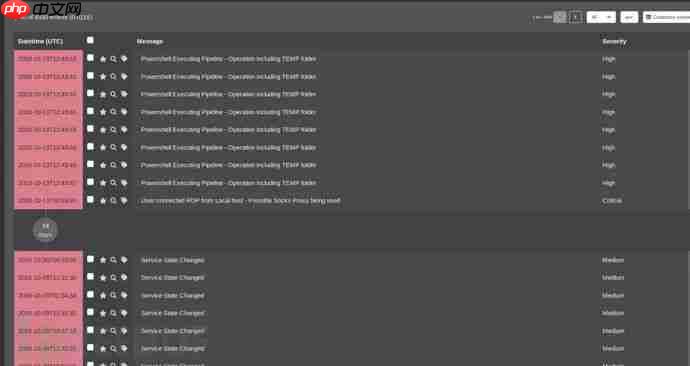

Project1_Report.xlsx:此Excel文件将包括APT-Hunter在每个Windows日志中检测到的所有事件。

Project1_TimeSketch.csv:您可以将此CSV文件上传到timeketch,以便进行时间轴分析,帮助您了解攻击的全貌。

下面是将TimeSketch CSV文件上传到timeketch实例的截图:

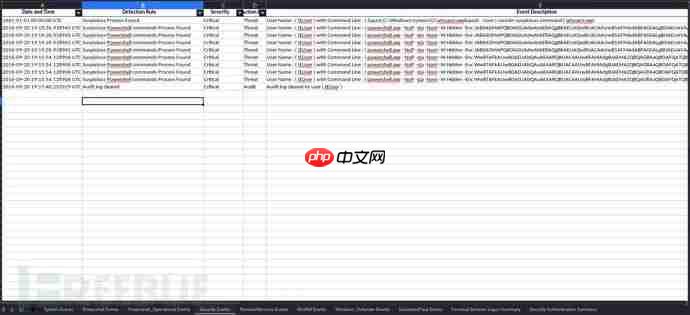

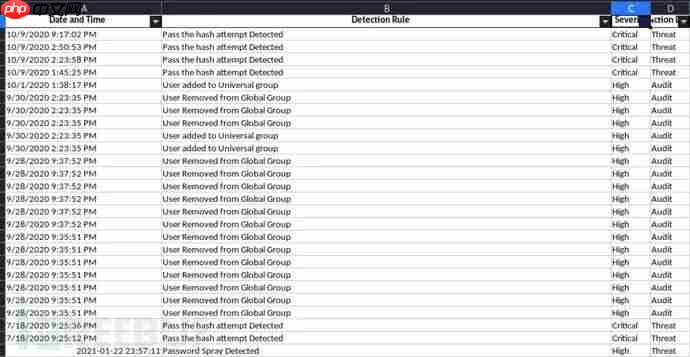

下图显示了excel中的输出:

1.每个日志源中的发现。

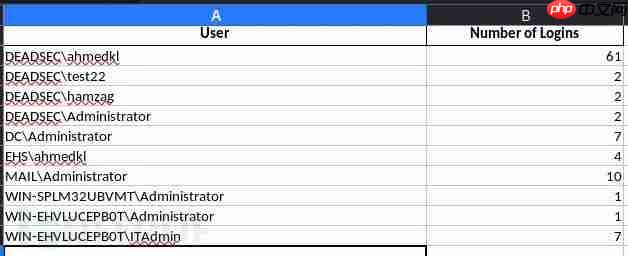

2.终端服务的统计信息,以使用户可以交互访问或使用RDP访问服务器GUI终端。

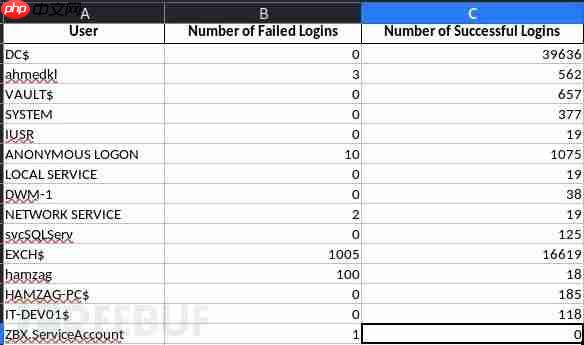

3.成功/失败身份验证的统计信息,以便获得身份验证摘要,帮助您检测异常或不应该登录设备的用户。

APT-Hunter检测到的事件将来的功能项目地址APT-Hunter