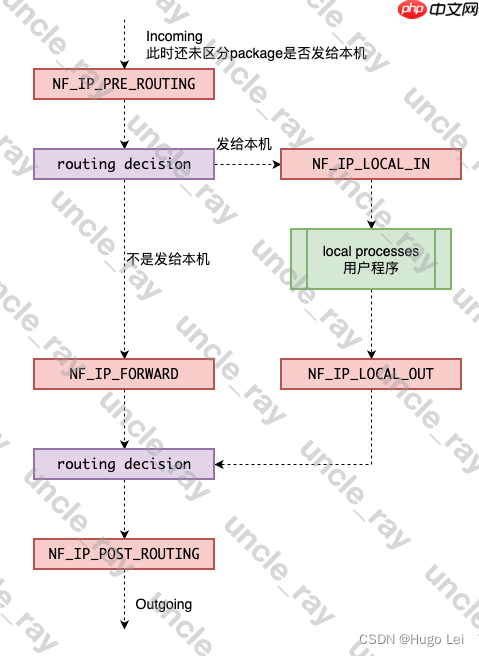

netfilter指的是linux内核中的一个框架,这个框架在协议栈中引入了5个hook点,并允许内核模块在这些hook点注册回调函数。

1.1. iptables和netfilter的关系 iptables是一个用户空间的工具,通过特定的机制与内核中的netfilter框架进行交互,负责在这些hook点上配置回调函数。

2.1. 数据包常见的三种hook路径

示例: 3.1. match

3.2. target

常见的target有:

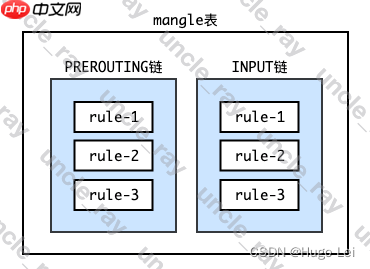

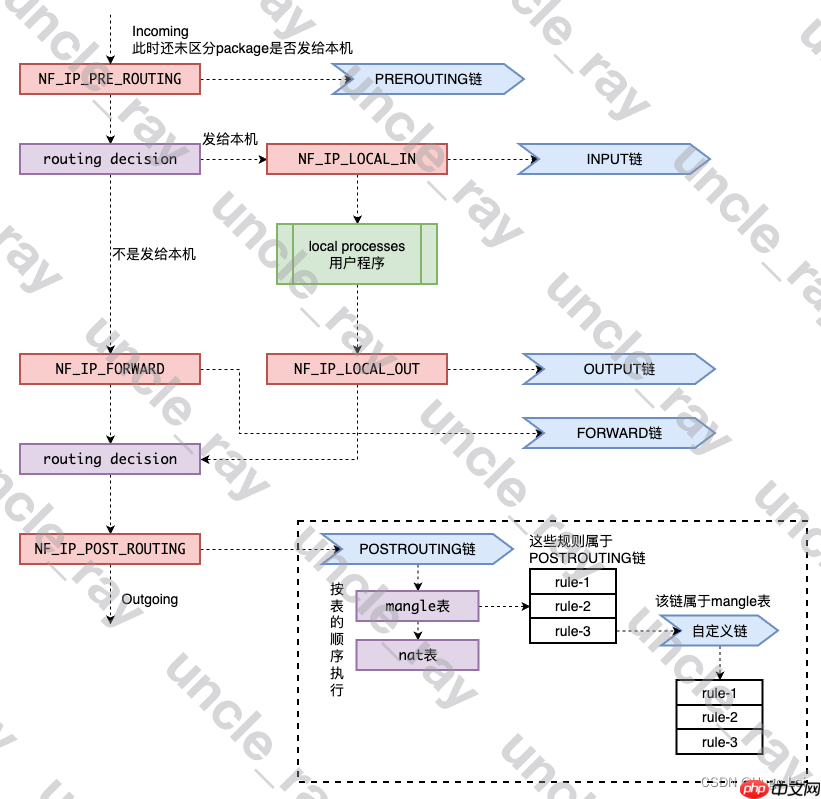

答:将规则组织成5条链,每条链对应一个hook点。

table-chain-rule关系:

在nat表中创建自定义链时,hook点无法直接调用自定义链,hook点调用5大官方链,官方链中的规则通过jump跳转到自定义链。

以上就是k8s使用的iptables,具体原理是什么?深入浅出的详细内容,更多请关注php中文网其它相关文章!

每个人都需要一台速度更快、更稳定的 PC。随着时间的推移,垃圾文件、旧注册表数据和不必要的后台进程会占用资源并降低性能。幸运的是,许多工具可以让 Windows 保持平稳运行。

Copyright 2014-2025 https://www.php.cn/ All Rights Reserved | php.cn | 湘ICP备2023035733号