块密码加密函数必须是满射,以确保密文空间被完全覆盖,避免解密失败和安全漏洞;结合单射性形成双射,保障加密可逆性与安全性。

满射,这个在数学里听起来有点抽象的概念,在密码学和信息安全领域,虽然不总是以其最纯粹的数学定义出现,但其核心思想——“覆盖”目标空间,不留任何“死角”或偏颇——却是诸多安全机制的基石。说白了,就是确保我们设计的系统能够触及到所有它应该触及的可能性,不让攻击者找到任何可预测的漏洞。

解决方案

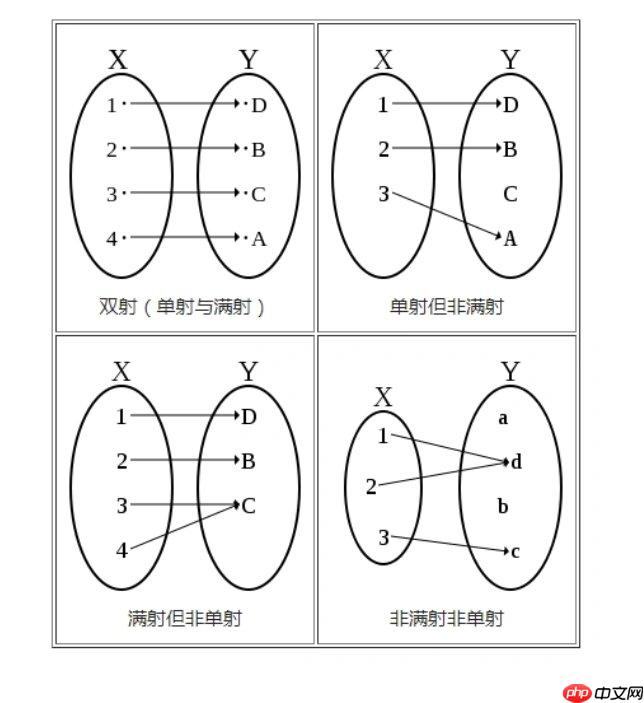

在密码学中,满射的理念体现在多个关键方面。最直接的应用体现在块密码(Block Ciphers)的设计中,加密函数必须是双射(bijective),这意味着它既是单射(injective,不重复)又是满射(surjective,全覆盖)。这样才能保证每一个明文块都能被唯一地加密成一个密文块,并且每一个密文块都能被唯一地解密回明文块,确保了加密过程的可逆性和完整性。

然而,对于密码散列函数(Cryptographic Hash Functions),情况就复杂得多。由于散列函数将任意长度的输入映射到固定长度的输出,其定义域远大于值域,因此它不可能是单射的,碰撞(collision)是必然存在的。但即便如此,散列函数仍然追求一种“伪满射”的特性:它应该使得其输出在整个哈希值空间内分布得尽可能均匀,并且看起来像是“覆盖”了所有可能的哈希值。如果某些哈希值永远不会出现,或者出现概率极低,那么这无疑会成为一个巨大的安全漏洞,因为它减少了攻击者需要猜测的范围。

此外,密钥派生函数(Key Derivation Functions, KDFs)和伪随机数生成器(Pseudo-Random Number Generators, PRNGs)也暗含了满射的精神。KDFs需要从一个主密钥或密码中派生出多个子密钥,这些子密钥应该在密钥空间中分布得足够“满”,不应该有可预测的模式或“空白区域”,以避免弱密钥或可预测性。PRNGs的目标则是生成看似随机的序列,这些序列在足够长的周期内应该能够“遍历”其输出范围内的所有可能值,并且每个值出现的概率大致相等,从而保证其输出的不可预测性和熵的质量。

为什么说块密码(Block Ciphers)的加密函数必须是满射?

在我看来,块密码的加密函数必须是满射,这几乎是其设计原理中最核心、也最不容妥协的要求之一。一个块密码,比如AES,它的基本操作就是将一个固定大小的明文块(比如128比特)通过一个密钥,转换成一个相同大小的密文块。这个转换过程,用数学语言来说,就是一个从明文空间到密文空间的函数映射。

如果这个函数不是满射,意味着密文空间中存在一些“永远无法被生成”的块。这会带来什么问题呢?首先,从实用性角度看,如果解密函数试图解密一个恰好是“无法生成”的密文块,它可能会陷入困境,甚至崩溃。更重要的是,从安全性角度看,如果攻击者知道哪些密文块是“不可能的”,他们就能利用这些信息来缩小可能的密文范围,甚至推断出一些关于密钥或明文的信息。这无疑会削弱密码系统的强度。

更进一步说,块密码的加密函数不仅要满射,它还必须是单射(injective),即不同的明文块必须加密成不同的密文块。单射和满射结合起来,就构成了双射(bijective)。双射的意义在于,它保证了加密过程是可逆的,每一个密文块都唯一对应一个明文块。没有双射,解密就无从谈起,密码学也就失去了其最基本的功能。试想一下,如果两个不同的明文块加密后得到相同的密文块,那解密的时候我怎么知道该还原成哪个明文呢?所以,块密码的双射特性,是它能够实现安全、可逆加密的根本保障。

功能完善、展示信息丰富的电子商店销售平台;针对企业与个人的网上销售系统;开放式远程商店管理;完善的订单管理、销售统计、结算系统;强力搜索引擎支持;提供网上多种在线支付方式解决方案;强大的技术应用能力和网络安全系统,完美的傻瓜开店功能,自主经营,管理后台登陆账号:admin 密码:admin 登陆地址/admin/login.asp商家测试帐号:admin 密码:admin 登陆地址/user/ad

密码散列函数(Cryptographic Hash Functions)与满射的“微妙”关系

提到散列函数与满射的关系,我总觉得这是一种“求而不得”又“不得不求”的微妙状态。从纯粹的数学定义上讲,一个密码散列函数,比如SHA-256,它将任意长度的输入(从空字符串到无限长的文件)映射到固定长度的输出(256比特)。很明显,由于输入空间远大于输出空间,散列函数不可能做到单射,因此碰撞是必然存在的——不同的输入必然会产生相同的输出。

然而,尽管不能是严格意义上的单射,但散列函数却需要努力模拟一种“伪满射”的行为。这意味着,理想的散列函数应该使得其输出在整个哈希值空间(对于SHA-256就是所有2^256个可能的值)中分布得尽可能均匀,并且每一个可能的哈希值都应该有理论上的输入能够生成它。如果一个散列函数在设计上存在缺陷,导致某些哈希值永远无法生成,或者某些区域的哈希值生成概率远低于其他区域,那么这就会成为一个严重的漏洞。

举个例子,如果攻击者发现某个散列函数产生的哈希值,其前两位永远不会是“00”,那么他们就能立即排除掉四分之一的哈希值空间。这不仅会降低暴力破解的难度,还可能被用于构造更有效的预像攻击(pre-image attack)或第二预像攻击(second pre-image attack)。因此,密码散列函数虽然不能完全满足单射的条件,但它必须在统计学意义上表现出一种“均匀覆盖”其输出空间的能力,让每一个输出值看起来都像是一个随机选择的结果,以此来抵抗各种攻击。这种“伪满射”的特性,是衡量一个散列函数安全性的重要指标。

满射理念如何指导密钥派生与随机数生成?

在密钥派生和随机数生成这两个领域,满射的理念虽然不是以严格的数学函数性质出现,但其核心思想——“全面覆盖”和“避免空缺”——却是保障安全的关键。

对于密钥派生函数(KDFs),它们的主要任务是从一个较弱的秘密(比如用户密码)或一个主密钥派生出多个更强、更适合特定用途的子密钥。这里,“满射”的理念体现在,派生出的子密钥应该尽可能地“充满”或“覆盖”整个目标密钥空间,不留下任何可预测的“空白区域”或偏好。如果一个KDF倾向于生成某些特定模式的密钥,或者从不生成某些类型的密钥,那么攻击者就可以利用这些知识来缩小猜测范围,或者识别出“弱密钥”,从而更容易地破解系统。一个好的KDF会确保其输出的密钥在统计上是均匀分布的,每个可能的密钥都有机会被生成,并且这种生成是不可预测的,这正是满射精神的体现。

再来看伪随机数生成器(PRNGs)。在密码学中,PRNGs是生成各种随机数据(如密钥、初始化向量、挑战值等)的基石。一个理想的PRNG,在它的周期内,应该能够生成其定义范围内(例如,所有32位整数)的每一个可能值,并且每个值出现的次数大致相等。如果一个PRNG不能“满射”到它的整个输出空间,也就是说,它永远不会生成某些特定的数字,或者某些数字出现的频率远低于其他数字,那么它的输出就不是真正随机的,而是存在可预测的模式。这种可预测性是密码学的大忌,因为攻击者可以利用这些模式来预测未来的随机数,从而破解加密算法或身份验证机制。因此,PRNGs的设计目标之一就是确保其输出序列能够尽可能均匀地“覆盖”其整个输出范围,以提供足够的熵和不可预测性,这与满射的理念不谋而合。