近期,我国国家安全机关成功侦破一起涉及美国的重大网络攻击案件,获取了美国国家安全局(nsa)对中国国家授时中心实施网络入侵的确凿证据,有效挫败了美方企图通过网络攻击窃取机密信息、进行渗透破坏的阴谋,坚决捍卫了“北京时间”的安全与权威。

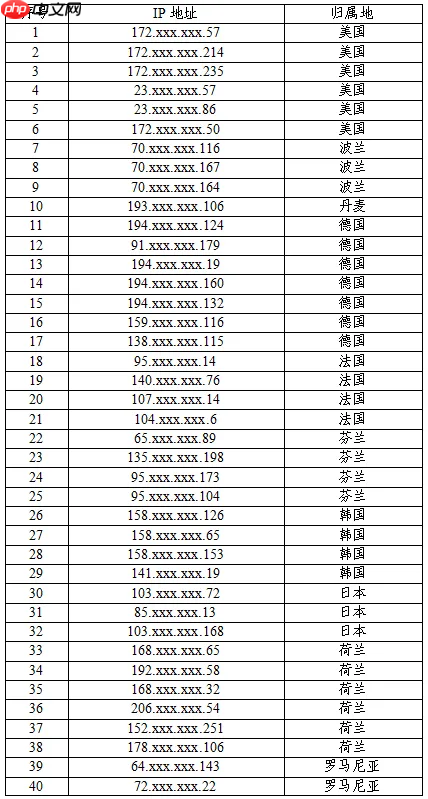

调查显示,自2022年3月25日起,美国国家安全局利用某境外品牌手机短信服务存在的安全漏洞,秘密实施网络攻击,远程控制了国家授时中心多名工作人员的手机设备,并非法获取了其中存储的大量敏感数据。此后,从2023年4月18日开始,攻击者利用非法获取的登录凭证,多次侵入国家授时中心的计算机系统,探测其内部网络架构和运行情况。2023年8月至2024年6月期间,美方专门部署新型网络作战平台,启用多达42款特种网络攻击工具,对授时中心多个内网系统发起高强度持续攻击,并试图横向移动至高精度地基授时系统,预置瘫痪和破坏能力,严重威胁我国关键基础设施安全。

国家互联网应急中心(CNCERT)随后发布详细技术分析报告指出,攻击方在被控设备中植入并不断迭代升级特种恶意程序,构建了一个由四层加密隧道组成的隐蔽通信通道,用以长期潜伏和窃密。自2024年5月起,攻击者开始向授时中心内部网络纵深渗透,目标直指上网认证服务器、防火墙等核心安全设施,意图进一步掌控整个网络体系。

报告深入剖析了NSA使用的42种攻击工具,并将其划分为三大类别:用于实现持久化驻留的“前哨控守”类武器 eHome_0cx;负责建立隐蔽通信链路的“隧道搭建”类武器 Back_eleven;以及执行具体数据窃取任务的“数据窃取”类武器 New_Dsz_Implant。分析发现,该数据窃取模块与此前曝光的NSA著名攻击平台DanderSpritz存在高度代码同源性,且在功能上进行了优化增强。

报告评价称,NSA在网络攻击中的战术设计、操作流程、加密传输及反检测能力等方面仍展现出全球顶尖水平,整体行动体现出极强的耐心与周密策划;但同时也指出,“此次攻击在整体架构上缺乏创新,部分环节表现乏力,反映出在频繁遭曝光和国际制裁背景下,其技术演进正面临明显瓶颈”。

目前,我国相关部门已采取有力应对措施,全面加强国家授时中心系统的安全防护与加固工作。需要指出的是,近年来,以美国为代表的一些国家政府及企业曾多次无端指责中国实施网络攻击,而此次事件再次凸显全球网络安全形势的复杂性与不对称性。

以上就是国家授时中心遭受美国国家安全局网络攻击的详细内容,更多请关注php中文网其它相关文章!

每个人都需要一台速度更快、更稳定的 PC。随着时间的推移,垃圾文件、旧注册表数据和不必要的后台进程会占用资源并降低性能。幸运的是,许多工具可以让 Windows 保持平稳运行。

Copyright 2014-2025 https://www.php.cn/ All Rights Reserved | php.cn | 湘ICP备2023035733号