随着现代浏览器逐步淘汰第三方Cookie,传统依赖其进行跨域用户认证的方案面临挑战。本文将深入探讨如何通过利用CORS(跨域资源共享)结合凭证(credentials)机制,实现安全、有效的跨域用户身份验证,特别适用于聊天插件等需要跨域识别用户身份的应用场景,并提供详细的代码示例与安全考量。

在构建现代Web应用时,尤其是在涉及插件、嵌入式组件或微服务架构时,跨域通信和用户身份认证是常见的需求。例如,一个安装在 a.com 上的核心应用,可能需要在 b.com 上运行的聊天插件中识别当前登录用户。过去,这种场景常依赖于第三方Cookie。当用户访问 b.com 时,嵌入的插件会尝试访问 a.com 的资源,并携带由 a.com 设置的第三方Cookie进行认证。

然而,出于隐私和安全考虑,主流浏览器(如Chrome、Firefox、Safari)已逐步或完全禁用第三方Cookie。这意味着传统的第三方Cookie认证方式不再可行,开发者必须寻求新的替代方案。

面对第三方Cookie的退役,一种安全且广泛支持的替代方案是利用CORS(Cross-Origin Resource Sharing,跨域资源共享)机制,结合请求中的凭证(credentials)选项。这种方法允许 b.com 直接向 a.com 发起一个经过认证的AJAX请求,从而获取用户数据。

在 b.com 上,当需要获取 a.com 上用户的登录信息时,可以发起一个带有 credentials: 'include' 选项的 fetch 请求。这个选项会指示浏览器在发起跨域请求时,自动携带与 a.com 相关的Cookie(这些Cookie必须是 a.com 作为第一方设置的)。

以下是 b.com 上发起请求的示例代码:

fetch('https://a.com/api/v1/users/current', {

mode: 'cors', // 启用CORS模式

credentials: 'include' // 包含a.com的Cookie

})

.then(response => {

if (!response.ok) {

// 处理非2xx响应,例如用户未登录或服务器错误

throw new Error(`HTTP error! status: ${response.status}`);

}

return response.json();

})

.then(data => {

console.log('当前登录用户数据:', data);

// 在b.com上使用获取到的用户数据

})

.catch(error => {

console.error('获取用户数据失败:', error);

});为了响应 b.com 发起的跨域请求并处理其携带的凭证,a.com 的后端需要进行相应的配置:

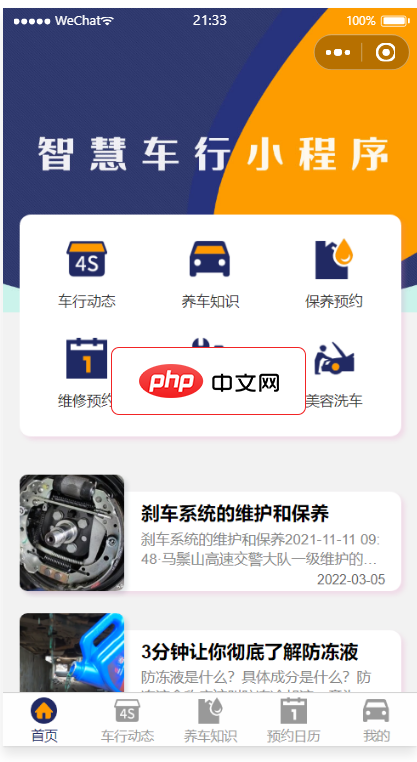

智慧车行小程序,是一个专门为洗车/4S/车辆维修行业打造的小程序,前后端完整代码包括车行动态,养车常识,保养预约,维修预约,洗车美容预约,汽车检测预约等功能。采用腾讯提供的小程序云开发解决方案,无须服务器和域名预约管理:开始/截止时间/人数均可灵活设置,可以自定义客户预约填写的数据项预约凭证:支持线下到场后校验签到/核销/二维码自助签到等多种方式详尽的预约数据:支持预约名单数据导出Excel,打印

1

1

创建API端点: a.com 必须提供一个API端点(例如 /api/v1/users/current),用于返回当前登录用户的信息。当请求到达此端点时,服务器应根据请求中携带的Cookie来识别用户身份,并返回相应的JSON数据。

配置CORS头部: 服务器的响应必须包含特定的CORS头部,以允许 b.com 访问资源并处理凭证。

以下是一个简化的Node.js/Express后端示例,展示了 a.com 如何配置:

const express = require('express');

const cors = require('cors'); // 引入cors中间件

const cookieParser = require('cookie-parser'); // 处理cookie

const app = express();

app.use(cookieParser()); // 使用cookie-parser中间件

// CORS配置

const corsOptions = {

origin: 'https://b.com', // 明确指定允许的源

credentials: true, // 允许发送和接收cookie

optionsSuccessStatus: 200 // 对于OPTIONS预检请求,返回200

};

app.use(cors(corsOptions));

// 模拟用户认证和会话管理

const users = {

'session_abc123': { id: 1, username: 'testuser', email: 'test@example.com' }

};

// 登录接口 (仅作示例,实际应用应更复杂)

app.get('/login', (req, res) => {

// 假设用户成功登录,设置一个会话Cookie

res.cookie('session_id', 'session_abc123', {

httpOnly: true,

secure: true, // 生产环境应为true

sameSite: 'Lax', // 或'Strict'

maxAge: 3600000 // 1小时

});

res.send('Logged in successfully');

});

// 获取当前用户信息的API端点

app.get('/api/v1/users/current', (req, res) => {

const sessionId = req.cookies.session_id; // 从请求中读取Cookie

if (sessionId && users[sessionId]) {

res.json(users[sessionId]); // 返回用户数据

} else {

res.status(401).json({ message: 'Unauthorized' }); // 未认证

}

});

const PORT = 3000;

app.listen(PORT, () => {

console.log(`a.com server running on port ${PORT}`);

});在这个示例中,a.com 首先通过 cors 中间件配置了允许 b.com 访问,并允许携带凭证。然后,它创建了一个 /api/v1/users/current 端点。当 b.com 发送请求时,如果浏览器携带着 a.com 设置的 session_id Cookie,服务器就能识别用户并返回其数据。

在使用CORS与凭证进行跨域认证时,务必注意以下安全实践:

随着第三方Cookie的逐步淘汰,开发者需要转向更现代、更安全的跨域认证方法。通过利用CORS机制,结合客户端的 credentials: 'include' 选项和服务器端 Access-Control-Allow-Origin、Access-Control-Allow-Credentials: true 的正确配置,我们可以实现在禁用第三方Cookie的环境下,安全有效地进行跨域用户身份验证。这种方法不仅适用于聊天插件,也适用于任何需要跨域识别用户身份的Web应用场景。遵循上述安全最佳实践,可以确保您的跨域认证方案既功能强大又安全可靠。

以上就是跨域用户认证:在禁用第三方Cookie时代下的解决方案的详细内容,更多请关注php中文网其它相关文章!

每个人都需要一台速度更快、更稳定的 PC。随着时间的推移,垃圾文件、旧注册表数据和不必要的后台进程会占用资源并降低性能。幸运的是,许多工具可以让 Windows 保持平稳运行。

Copyright 2014-2025 https://www.php.cn/ All Rights Reserved | php.cn | 湘ICP备2023035733号