原文首发在:奇安信攻防社区

https://forum.butian.net/share/4564

本文讲解针对某个网络设备的漏洞挖掘,如何从黑盒测试到权限获取,从哪些角度对二进制文件进行分析获取更大的权限

一个经典的问题,一个登录框你能测试哪些点位?

☞☞☞AI 智能聊天, 问答助手, AI 智能搜索, 免费无限量使用 DeepSeek R1 模型☜☜☜

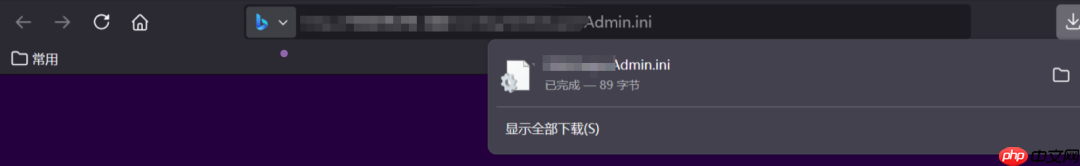

不废话了,这个产品老版本的漏洞还是有几个的,但是挖就挖新的,因为这个产品大多数还是处于2.x阶段,所以有一个漏洞还是值得关注的,因为在老版本中这个漏洞是未授权且明文的,但是在2.x版本已经做了加密处理

虽然加密了,但是未授权的问题没有解决,这个文件是网络设备登录需要从这里读用户名和密码,所以只需要查看登录的代码

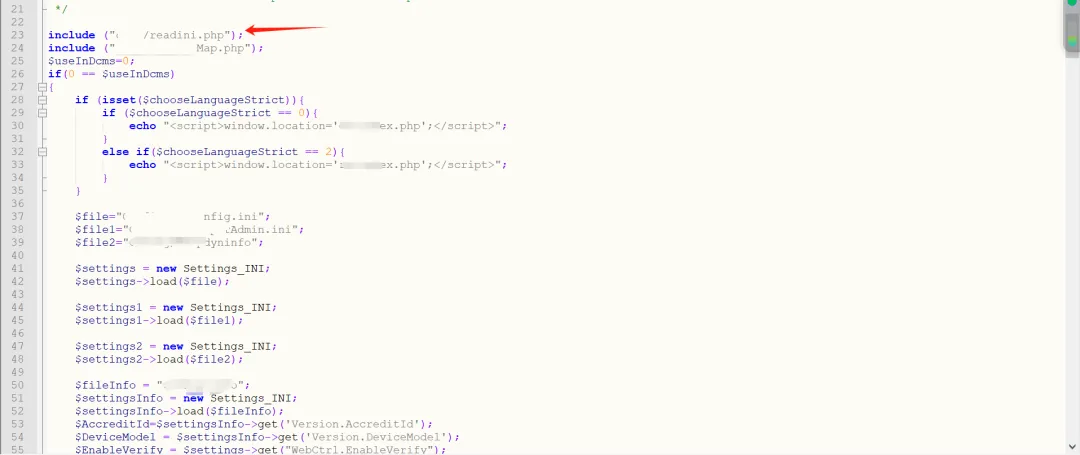

可以看到,登录请求里调用了readini.php,这里不得不说一句,虽然这个设备使用到了php代码,但是实际上大多数的文件只是起到web展示的用途,实际上的功能在其他二进制文件里面,一会会给大家进行展示

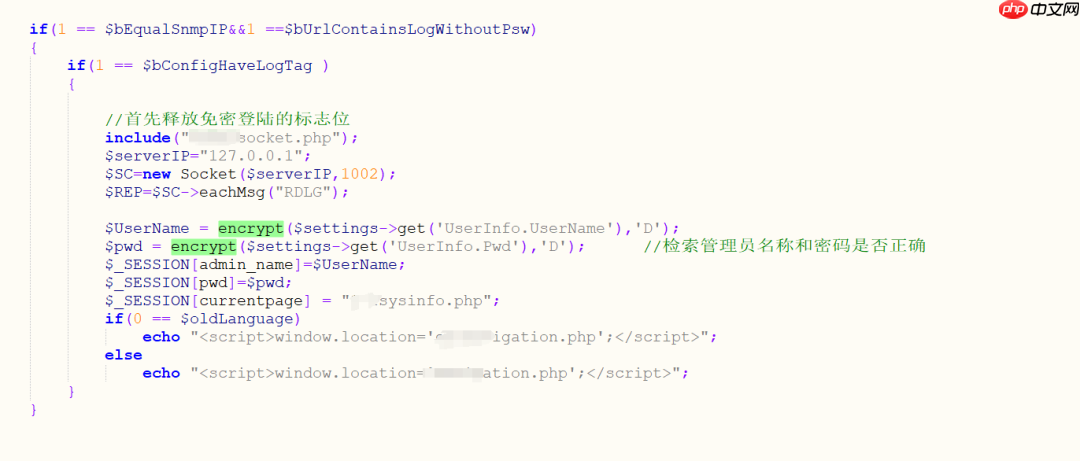

继续往下看,可以看到用户校验逻辑

可以看到,登录实际走的是socket.php这个文件(先提一嘴,这个文件很重要),解密函数使用encrypt函数进行解密,登录成功后跳转的实际url为xxxigation.php

通过追踪encrypt函数,发现这个函数实际在readini.php里面

解密函数很简单粗暴,所以我们不需要读懂这个是什么意思,直接把代码抠出来,然后将加密后的用户名和密码放进去直接解密即可,解密效果如下

如此这般,即可利用未授权访问,拿到所有2.x的用户名以及密码,实现一个登录密码获取的操作,为什么没说3.x?因为3.x对这个文件目录进行了隐藏,没有办法访问到,但是文件也是确实存在,只不过3.x所有的密码都换了一个,那么如何实现对所有的设备登录呢?

上面我们提到,登录成功后跳转的实际url为xxxigation.php,那么代码是什么样子的

我们可以看到,实际上他在校验登录状态的时候,如果没检测到登录,会自动跳转到index.php,我们可以直接以未授权的方式访问一下这个接口

不难发现,确实是直接跳转到了登录的页面,但是也能看到,实际上数据是存在的,那么只需要把这个跳转的动作给消掉,是不是就可以越过登录这一步呢?

可以看到,成功了,并且这个时候是没有登录状态的。但是点击其他功能就会因为没有登录状态导致跳转到登录页面,所以为了可以一劳永逸,只需要设置burpsuite的自动替换

只需要设置替换,即可绕过所有不同版本设备的登录认证,包括最新的3.x版本

后来发现,所有的接口都存在这个问题,甚至后续的接口绝大多数都没有校验登录状态,导致可以直接访问

那么后续就比较简单而后粗暴了,访问一下设备的功能点,看看有哪些功能可能存在潜在的漏洞,因为这个是黑盒测试,代码和二进制文件实际上是拿到了权限才能得到的,所以请耐心跟着思路走

第一眼看到的,其实就是ping测试,因为根据以往的经验,这里出现命令注入的可能性非常高

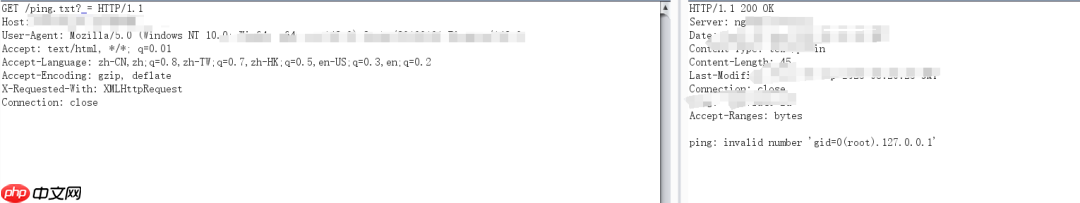

经过测试,这里的确是存在命令注入漏,但是利用的效果非常的不妙

可以看到,目前只能以command.xx.xx.xx.xx的这种方式进行命令注入,并且也仅仅能回显一行,非常的鸡肋

经过测试,执行的指令不能是多个,比如说执行一下ls -la 这种。执行一下ls ../这种都是不行的,所以说虽然存在漏洞,但是利用的空间很有限,但是毕竟拿到了一个点位,所以还是分析一下漏洞

可以看到,依然是加载socket.php这个文件,而后判断ping.txt是否存在,如果不存在就创建一个,虽然使用 了system函数,但是因为这里不可控,所以不存在风险;

而这个代码只能看到参数的传递,看不到漏洞的声音,所以我们持续关注$REP=$SC->eachMsg("PIN$PINGCNT:$PINGLEN:$SourceIP:$PINGIP");

这个函数存在于socket.php文件,打开socket.php文件进行分析发现,这只是一个利用socket进行传递的东西,依然不是实际的点位

所以说这个时候,就需要找到实际的文件在哪里,后来发现了一个二进制文件,xxxxonitor,使用ida打开这个文件

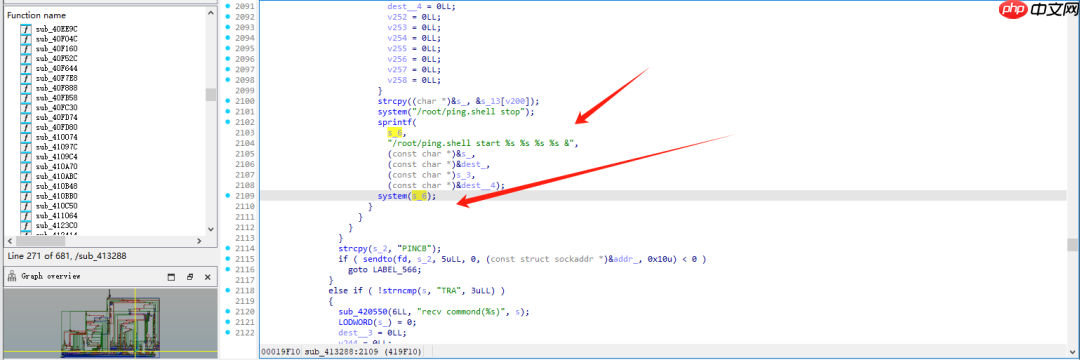

可以看到,程序通过sprintf函数将传入的参数进行格式化输出给s_6,而后利用system函数直接执行,导致此处存在命令注入漏洞

sprintf( s_6,"/root/ping.shell start %s %s %s %s &", (const char *)&s_, (const char *)&dest_, (const char *)s_3, (const char *)&dest__4); system(s_6);

但是不知道为啥,实际上只有ping_ip参数可以执行,而且很有限

不过在上面看到了strcpy以及sprintf,貌似都没有经过什么限制,所以这里同时可能会存在栈溢出漏洞,由于栈溢出漏洞会导致系统死掉,所以这里不进行演示继续审计代码,发现了结束后的操作

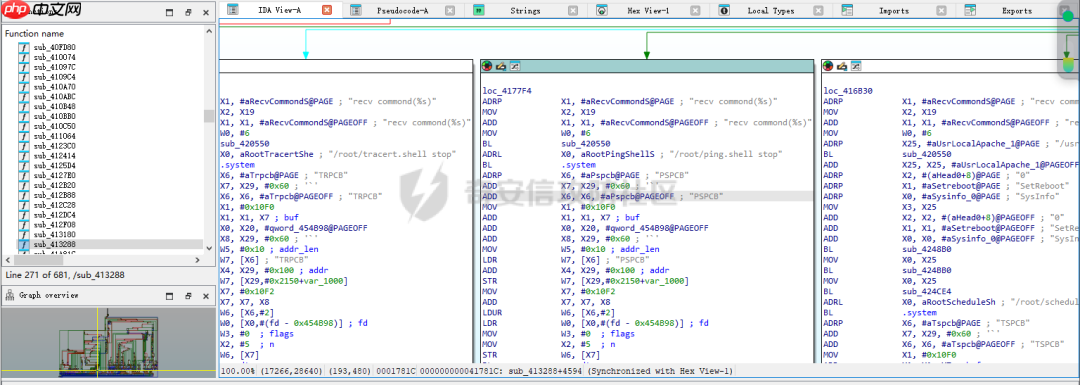

因为知道这个eachMsg("PSP"); 代码其实是和xxxxonitor这个二进制文件相关联的,所以

直接检索

直接查看伪代码

这段代码实现了一个简单的命令响应协议:

当服务端接收到以"PSP" 开头的命令时记录日志执行 /root/ping.shell stop 命令(可能是停止某个监控或服务)回复确认响应 "PSPCB"根据发送结果进行错误处理或继续执行而后查看到/root/ping.shell ,也知道为什么执行结束后会把执行结果写入到ping.txt

为了不让篇幅过长,所以后续会出下一篇,专门讲述后续挖掘到的其他命令注入漏洞