192.100.200.172

使用 nmap 对 ftp1 进行扫描...

由于扫描过程容易导致系统崩溃,这里选择使用 kali 来扫描 DC-5 并进行抓包分析。

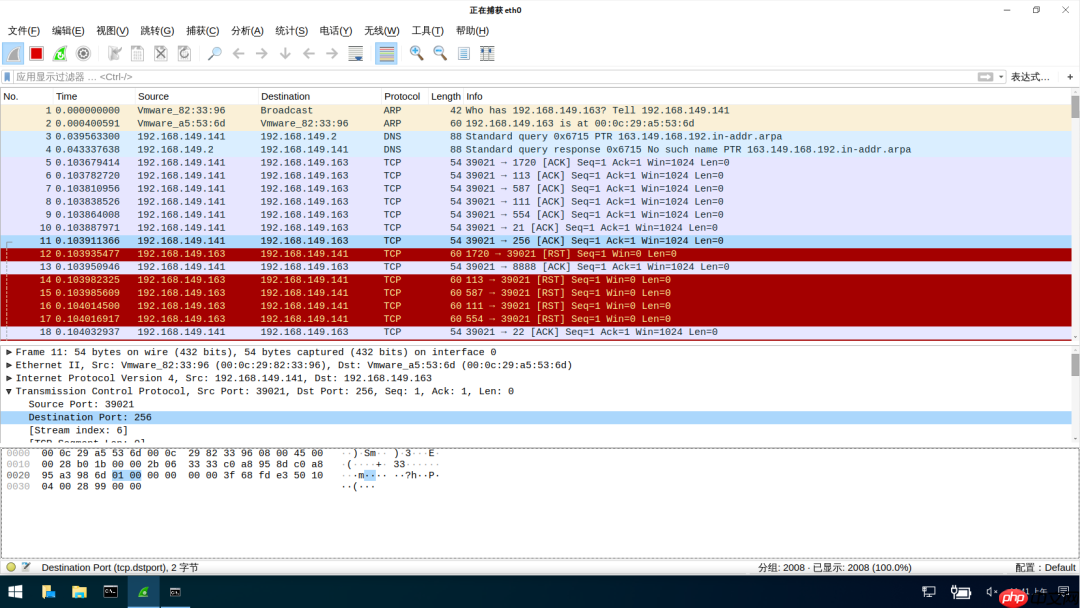

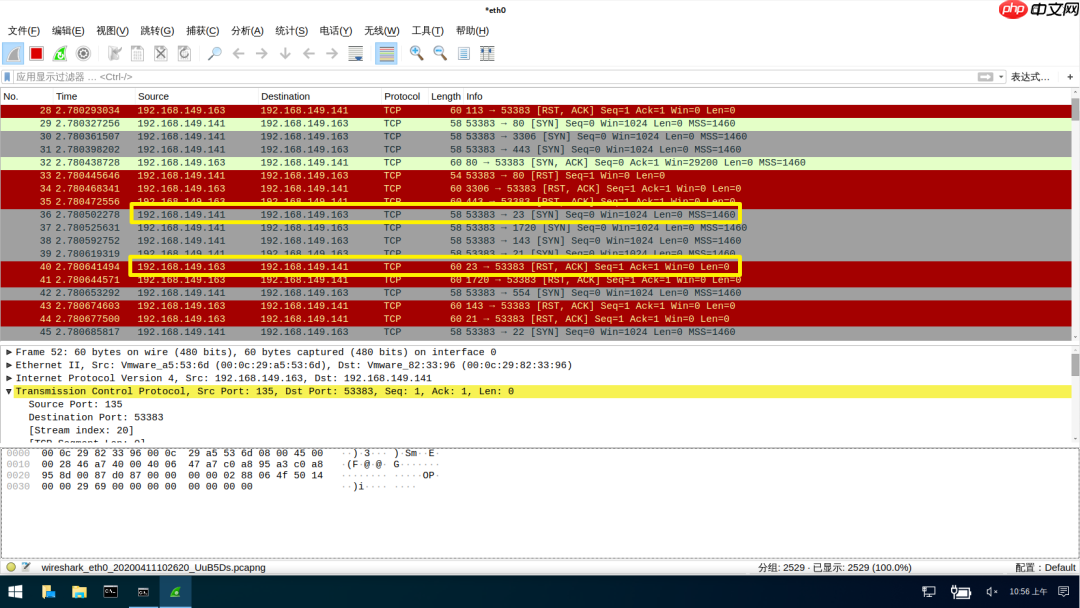

141 是 kali 的 IP,163 是 DC-5 的 IP。

全连接方式(-sT):

使用 TCP 连接,与每个端口都进行完整的三次握手。

如果目标端口开启:首先 kali 向目标发送 [SYN],然后目标返回 [SYN,ACK],kali 再发送 [ACK] 与 [RST,ACK]。

如果目标端口未开启:攻击方发起 [SYN] 包,然后攻击方返回 [RST,ACK]。

如果目标端口未开启:攻击方发起 [SYN] 包,然后攻击方返回 [RST,ACK]。

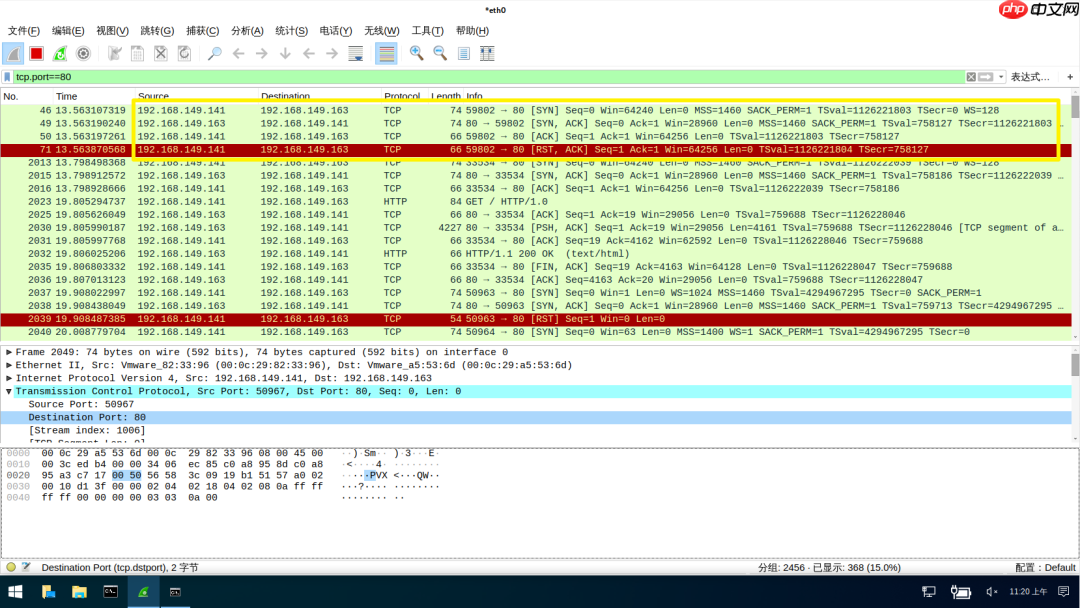

半连接方式(-sS):

半连接方式(-sS):

SYN 扫描,这是默认的扫描方式。

如果端口是开着的,首先 kali 发一个 [SYN],目标回一个 [SYN,ACK],kali 再回一个 [RST]。

如果是端口没有开,kali 发一个 [SYN],目标返回一个 [RST,ACK]。

如果是端口没有开,kali 发一个 [SYN],目标返回一个 [RST,ACK]。

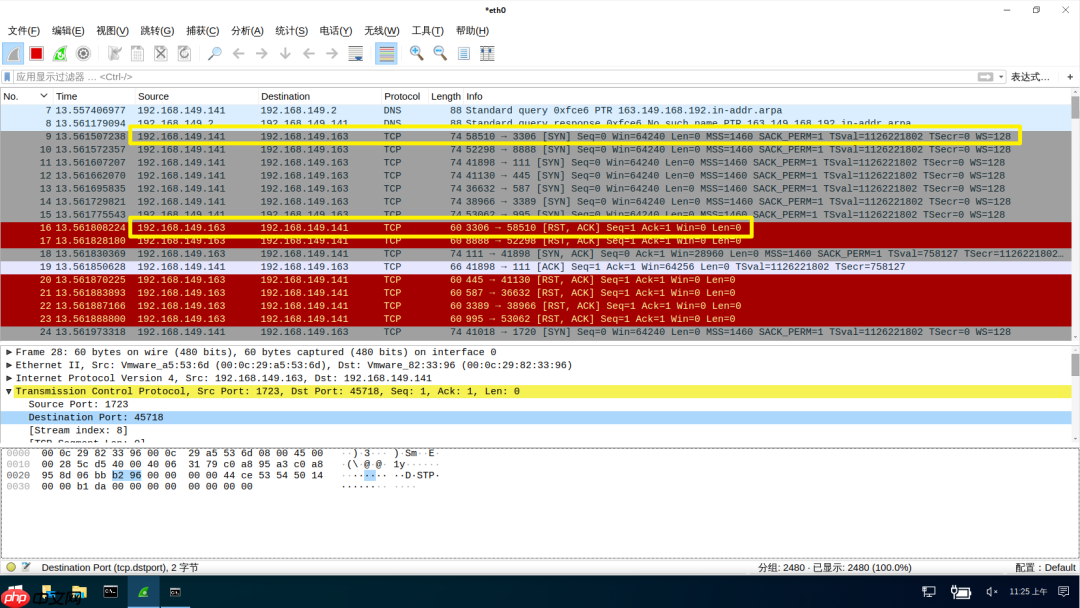

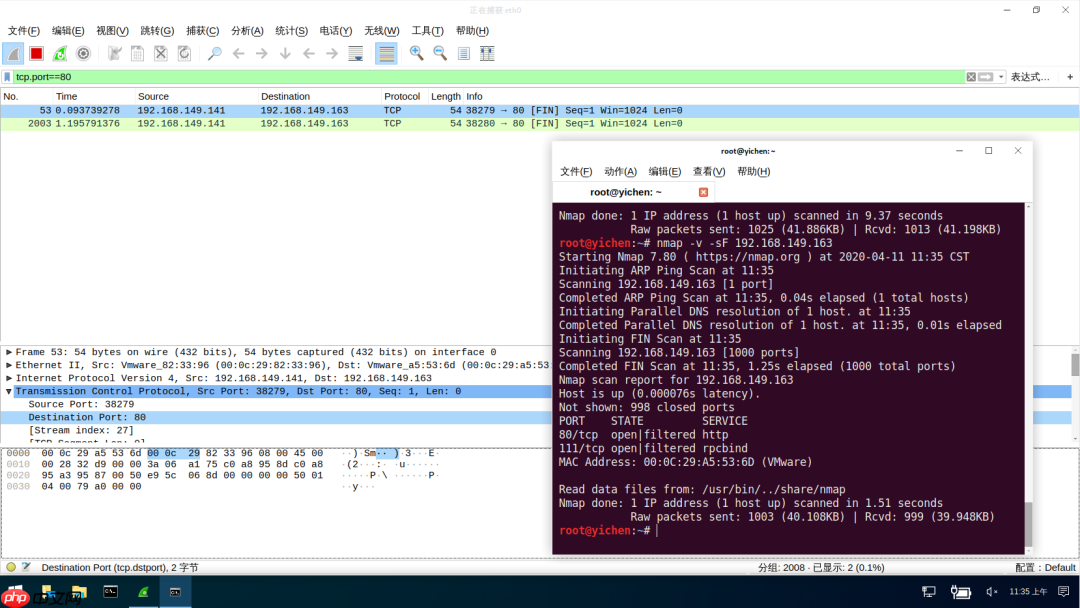

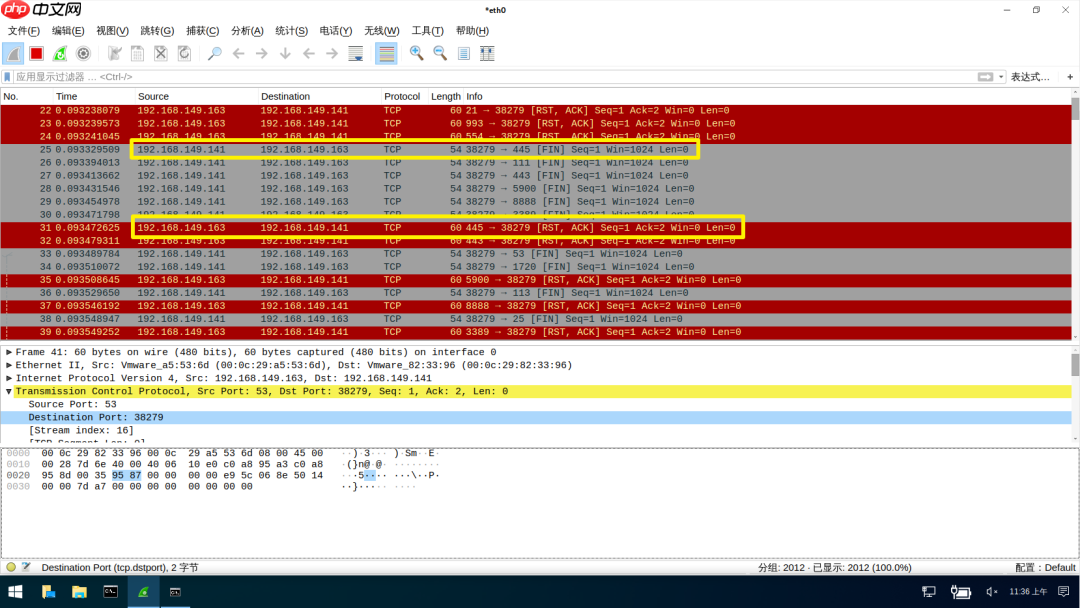

秘密扫描TCPFIN(-sF):

秘密扫描TCPFIN(-sF):

如果端口存在:kali 发送一个 [FIN],啥都不返回,Linux 会丢弃这个包,而 Windows 会返回一个 [RST] 包(可以用来判断系统)。

如果不存在:kali 发送一个 [FIN] 包,Linux 与 Windows 都会返回一个 [RST] 包。

如果不存在:kali 发送一个 [FIN] 包,Linux 与 Windows 都会返回一个 [RST] 包。

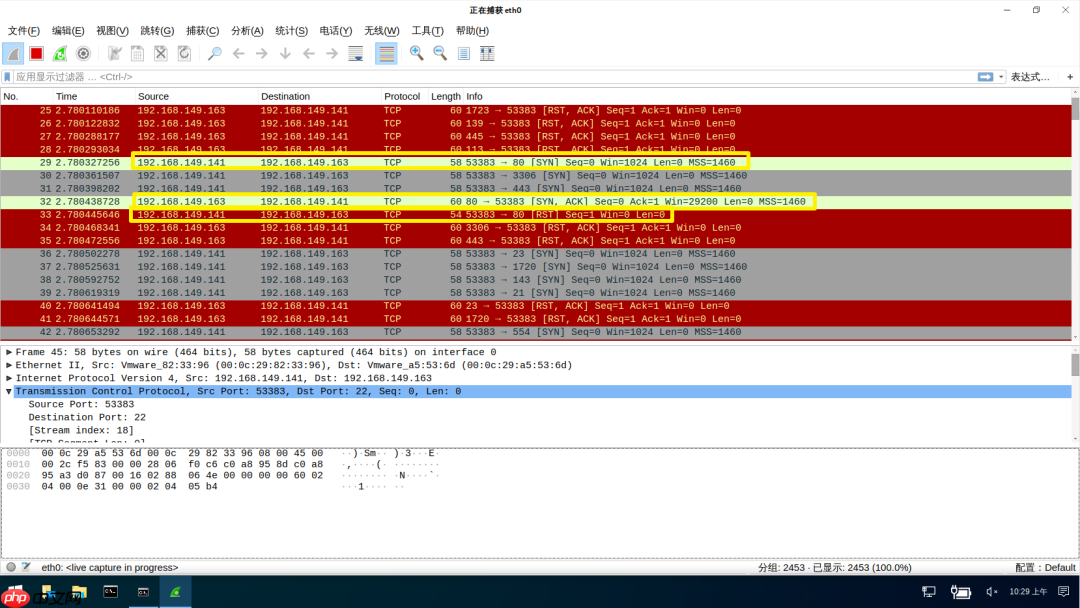

秘密扫描TCPACK(-sA):

秘密扫描TCPACK(-sA):

这种方式可以检测目标是否采用了数据包状态检测技术防火墙。

发送一个 [ACK],如果目标主机中回复 [RST] 则证明没有采用防火墙。