微软在2023年2月28日发布的安全公告中指出,已成功修复了在2023年8月首次报告的一个提权漏洞。此次修复涉及多个windows版本,包括windows 10、windows 11以及windows server 2019和2022等。此漏洞被标记为cve-2024-21338,由网络安全企业avast于去年8月提交,并提到已有迹象显示黑客正利用这一零日漏洞实施攻击。

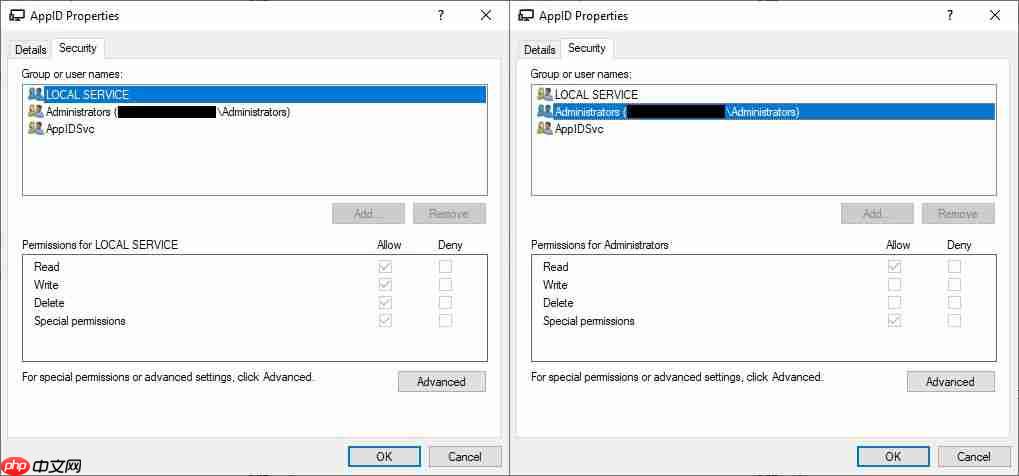

CVE-2024-21338属于一种Windows内核权限提升型漏洞,在CVEv3评估标准中的得分为7.8分。微软指出,本地攻击者若能利用此漏洞,在无需用户协助且攻击难度较低的情况下,便能够获取SYSTEM级别的权限。

微软称:“攻击者需先成功登录至目标系统,随后即可执行特定设计的应用程序来利用该漏洞,从而掌控受影响的设备。”

微软已于2023年2月13日推出了相应的补丁解决该问题,并在2月28日(星期三)更新了公告,确认确有黑客正在利用CVE-2024-21338开展行动,不过并未提供关于这些攻击的具体信息。

Avast进一步解释道:

对于攻击者而言,从普通管理员权限升级到内核级别意味着打开了一个全新的操作空间。一旦取得内核级访问权限,攻击者便能够干扰或绕过安全防护机制,如隐藏恶意活动痕迹(例如文件、网络通信及进程),停止内核模式的数据收集功能,甚至停用各种防御策略等。