10月15日,在2025年acm计算机与通信安全会议中,一项名为“pixnapping”的新型旁路攻击被研究人员公开披露。

该攻击专门针对Android系统,可在30秒内快速提取设备屏幕上的敏感信息。其核心原理是利用Android系统底层API以及图形处理单元(GPU)中存在的硬件级缺陷,几乎波及所有主流Android手机,且整个过程无需获取特殊权限即可完成。

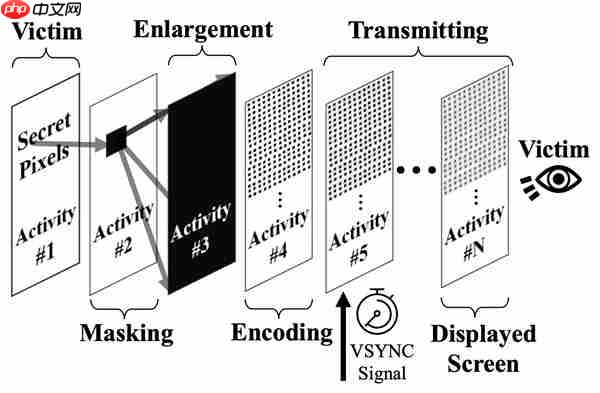

攻击机制依赖于Android的Intent通信系统——这一功能允许应用之间相互调用。攻击者通过构造恶意Intent启动目标应用(例如Google Authenticator),随后部署多层近乎透明的界面覆盖在目标界面上,实现对特定像素区域的隔离。

这些透明图层经由Android的显示合成服务SurfaceFlinger施加模糊效果。由于GPU在进行图像压缩(被称为“GPU.zip”)时,不同颜色像素的渲染耗时存在细微差异,攻击者便可借此时间差反推出屏幕上显示的内容。

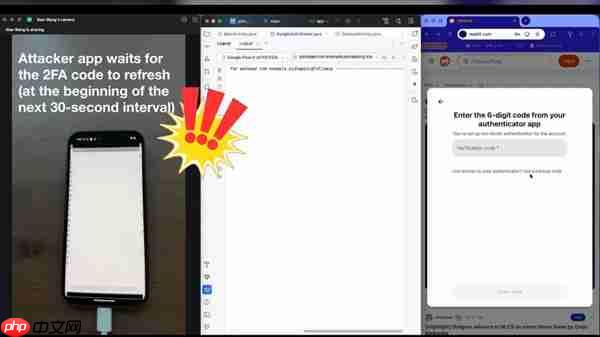

为高效捕获短暂存在的数据(如两步验证码),研究团队优化了识别策略:采用类似OCR的技术,仅需定位Google Sans字体中每个数字的关键四个像素点,就能在验证码过期前完成内容重建。

值得注意的是,Pixnapping不仅限于窃取2FA动态码,还能突破Signal等应用的防截屏保护机制,读取私密对话内容,甚至获取Google Maps中的历史位置轨迹和Venmo中的交易记录等敏感信息。

对Google Play商店中96,783款应用的分析表明,每一款应用至少存在一个可通过Intent调用的导出组件;网络层面评估则显示,Pixnapping使高达99.3%的主流网站面临威胁,远超传统基于iframe的攻击范围。

目前,Google已将此漏洞列为高危(编号CVE-2025-48561),并于2025年9月向Pixel系列设备推送修复补丁。而三星方面评估认为其实现条件较为复杂,因此将其风险等级定为低危。

为防范此类攻击,安全专家建议启用应用白名单机制以限制透明浮层的使用,同时加强对异常行为的监测。用户应保持系统及时更新,并在安装应用时审慎授权,警惕来源不明的应用程序。

以上就是新型攻击30秒即可窃取双重验证码!影响所有Android手机的详细内容,更多请关注php中文网其它相关文章!

每个人都需要一台速度更快、更稳定的 PC。随着时间的推移,垃圾文件、旧注册表数据和不必要的后台进程会占用资源并降低性能。幸运的是,许多工具可以让 Windows 保持平稳运行。

Copyright 2014-2025 https://www.php.cn/ All Rights Reserved | php.cn | 湘ICP备2023035733号