答案:文章介绍了.NET Web应用中常见安全漏洞的防护策略。1. 防范XSS需对用户输入进行HTML编码、启用CSP、避免直接写入JavaScript并清理富文本;2. 防止SQL注入应使用参数化查询或ORM、最小化数据库权限并开启审计;3. 保护身份认证需采用标准认证流程、强密码策略、安全存储密码哈希并配置安全Cookie属性;4. 防御CSRF要启用AntiForgeryToken、使用同步器令牌模式或验证请求头,敏感操作需重新认证。总结强调安全贯穿开发全过程,需坚持最小权限、更新组件、代码审查与渗透测试。

在现代Web应用开发中,.NET平台因其稳定性和丰富的功能库被广泛使用。然而,即便技术成熟,若忽视安全实践,仍可能暴露出严重的漏洞。开发者必须主动识别并防范常见的Web安全威胁,确保系统不被攻击者利用。以下是针对.NET Web应用中最常见漏洞的防护策略与实践建议。

1. 防范跨站脚本(XSS)

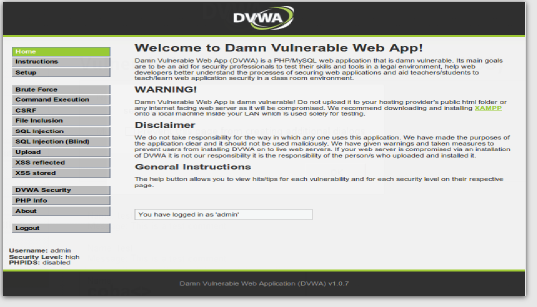

XSS攻击通过在页面中注入恶意脚本,窃取用户会话或执行非法操作。ASP.NET默认提供一定的防御机制,但仍需开发者主动加强。

- 对所有用户输入进行HTML编码,使用HttpUtility.HtmlEncode()或Razor视图中的@语法自动编码输出

- 启用内容安全策略(CSP),限制页面可加载的脚本来源

- 避免直接将用户输入写入JavaScript上下文,必要时使用JSON序列化并转义特殊字符

- 验证和清理富文本输入,可借助第三方库如HtmlSanitizer

2. 防止SQL注入

攻击者通过拼接恶意SQL语句获取数据库权限。.NET开发者应杜绝字符串拼接方式构建查询。

- 始终使用参数化查询(SqlCommand.Parameters)或Entity Framework等ORM框架

- 避免使用拼接方式构造SQL,尤其是包含用户输入的部分

- 最小化数据库账户权限,禁止Web应用使用sa或db_owner角色

- 开启SQL Server的登录审计,监控异常查询行为

3. 保护身份认证与会话管理

不当的身份验证逻辑可能导致账户劫持或越权访问。

- 使用ASP.NET Core Identity或OAuth2/OpenID Connect实现标准认证流程

- 设置强密码策略和多因素认证(MFA)选项

- 安全存储凭证,绝不明文保存密码,使用bcrypt或PBKDF2加密哈希

- 配置Cookie为HttpOnly、Secure和SameSite=Strict,防止XSS和CSRF利用

4. 防御跨站请求伪造(CSRF)

攻击者诱导已登录用户执行非本意的操作,如修改密码或转账。

- 在ASP.NET MVC或Core中启用AntiForgeryToken机制,使用[ValidateAntiForgeryToken]特性

- API端点使用同步器令牌模式(Synchronizer Token Pattern)或检查Origin/Referer头

- 敏感操作要求重新认证,例如删除账户前输入密码

安全不是附加功能,而是贯穿开发全过程的基本要求。.NET提供了强大的工具支持,但最终防线在于开发者的意识与实践。遵循最小权限原则、持续更新依赖组件、定期进行代码审查和渗透测试,才能有效降低风险。基本上就这些,关键在于坚持执行。