0x00 漏洞简介

Microsoft Windows和Microsoft Windows Server均为微软公司的产品,前者是一套针对个人设备的操作系统,后者则是一套服务器操作系统。其中,Server Message Block(SMB)是一种服务器信息传输协议。微软公司披露了在Server Message Block 3.0(SMBv3)中发现的“蠕虫型”预授权远程代码执行漏洞。

0X01 漏洞概述

(CVE-2020-0796 SMBGhost)该漏洞源于SMBv3协议处理恶意压缩数据包时出现的错误,允许远程未经身份验证的攻击者在目标系统上执行任意代码。

0X02 受影响的版本

Windows 10 版本1903(32位系统)

Windows 10 版本1903(基于x64的系统)

Windows 10 版本1903(基于ARM64的系统)

Windows Server 版本1903(服务器核心安装)

Windows 10 版本1909(32位系统)

Windows 10 版本1909(基于x64的系统)

Windows 10 版本1909(基于ARM64的系统)

Windows Server 版本1909(服务器核心安装)

0X03 环境搭建

可以在虚拟机中搭建Windows 10系统来进行漏洞复现。如果需要,可以在评论区获取iso文件。

0X04 漏洞检测

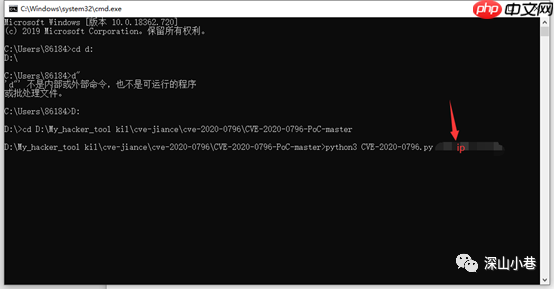

需要Python环境,初学者可以先通过百度了解如何设置Python环境。

安装好Windows 10虚拟机后,可以使用以下漏洞检测脚本。

GitHub上的检测工具:https://www.php.cn/link/c12412437a105d67a1e5fc09827346e2b49

检测工具演示:

IP地址为Windows 10的地址,进行本地测试时需要关闭Windows 10的防火墙并确保可以ping通。

IP地址为Windows 10的地址,进行本地测试时需要关闭Windows 10的防火墙并确保可以ping通。

0X05 漏洞攻击

目前已经有导致蓝屏的概念验证(PoC)代码,私信我获取。

安装好PoC所需的依赖库后即可进行攻击,提示安装哪个库就安装哪个。

攻击后,受攻击机器会出现蓝屏。

攻击后,受攻击机器会出现蓝屏。

直接蓝屏并关机重启。

直接蓝屏并关机重启。